标签:规则 控制 服务 实现 hook jpg width 位置 网卡

iptables的基本认识

Netfilter组件

防火墙工具

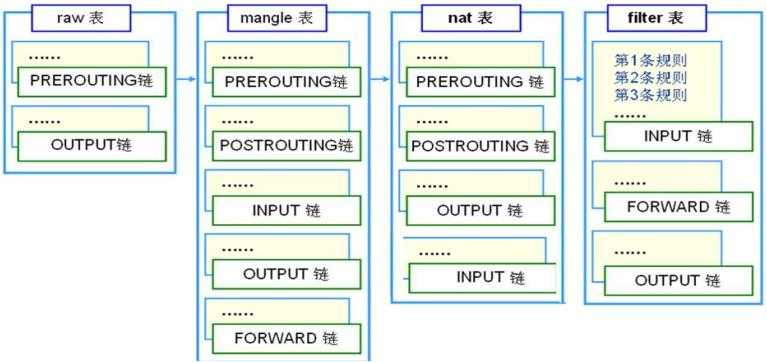

iptables的组成

Netfilter表和链对应关系(iptables -nvL -t +表可查对应关系)

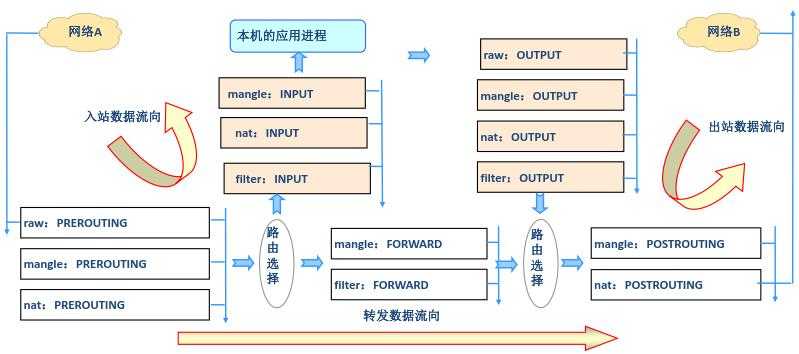

数据包过滤匹配流程

IPTABLES和路由

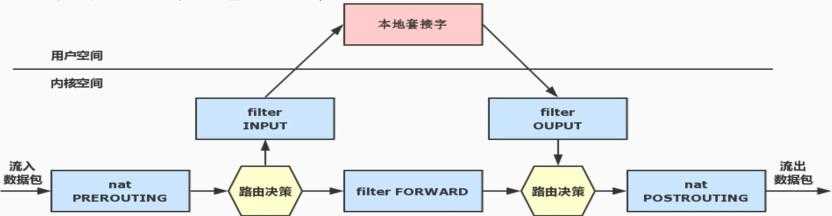

内核中数据包的传输过程

iptables规则

iptables添加要点

标签:规则 控制 服务 实现 hook jpg width 位置 网卡

原文地址:https://www.cnblogs.com/duanxin1/p/9848895.html