标签:无线 alt 无法连接 标识符 控制 bsp 重要 自动 eth0

仅供学习,禁止非法用途。

在本教程中,我将介绍如何绕过无线网络上的MAC地址过滤。

MAC地址代表媒体访问控制地址,是分配给你的网络接口的唯一标识符,这有两个重要的含义:它可以用来识别试图访问网络的黑客或合法网络测试人员,并且可以用作验证个人身份并授予他们访问网络的手段。MAC过滤对于保护公司网络和数据或防止网络被WiFi入侵是完全没用的,因为它很容易绕过。

在本教程中,我们将通过欺骗已连接客户端的MAC地址绕过路由器上的MAC过滤。已连接客户端的MAC地址已列入白名单,否则将无法连接到无线网络。我们将把我们的wifi适配器置于监控模式,并在Kali Linux上使用Airodump-NG检索已连接客户端的MAC地址。然后我们将使用 Macchanger工具来欺骗我们的MAC地址,绕过MAC过滤并连接到无线网络。

1.首先确保无线网卡处于监听模式

2. 扫描周边网络使用Airodump-ng以定位无线网络和连接的客户端

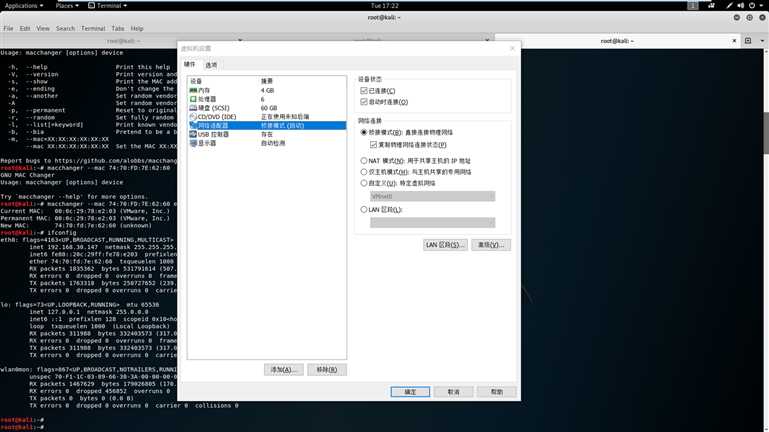

3. 使用macchanger欺骗MAC地址

现在我们知道路由器设置中列入白名单的MAC地址,我们可以使用它来欺骗我们自己的MAC地址,以便通过网络进行身份验证。我们直接复制一个上面的客户端MAC地址,BSSID代表路由器MAC,STATION代表客户端

macchanger -m [新MAC地址] eth0

4.最后将网卡改为自动获取(桥接),之前是NAT直连本机

5.更改完成之后再次查看IP地址,OK,获取了一个新的IP地址

上网看下~成功接入内网

OK,我们使用已连接客户端的欺骗性MAC地址连接到无线网络。可以看到在无线网络上绕过MAC过滤非常容易,并且MAC过滤通常无法保护您的网络免受黑客攻击。

攻击者可频繁修改mac地址以达到匿名,下图显示了如何随机一个mac地址

标签:无线 alt 无法连接 标识符 控制 bsp 重要 自动 eth0

原文地址:https://www.cnblogs.com/yuleitest/p/10240320.html