标签:配置 wav get root 版本 ips loaded 检查 首页

wavsep 是一款基于java的简单web攻防靶场,利用最简单的jsp技术进行实现。

GitHub地址为 https://github.com/sectooladdict/wavsep。

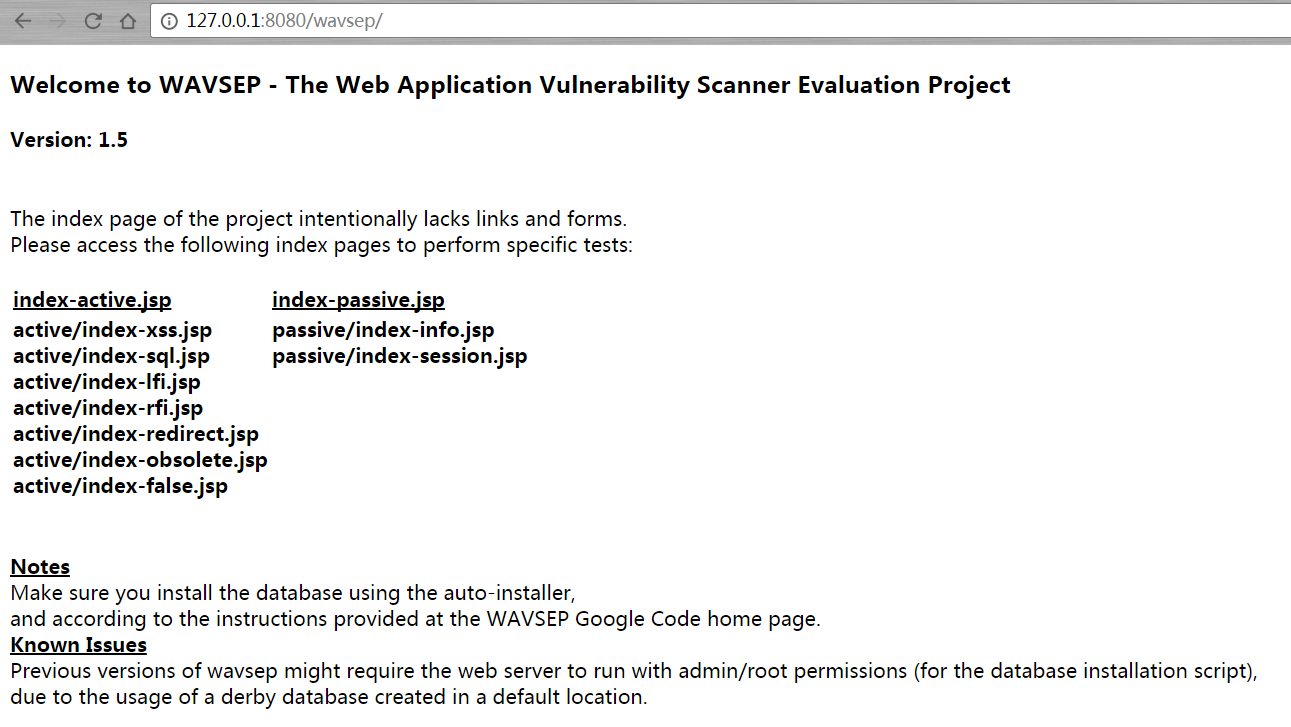

部署后首页截图

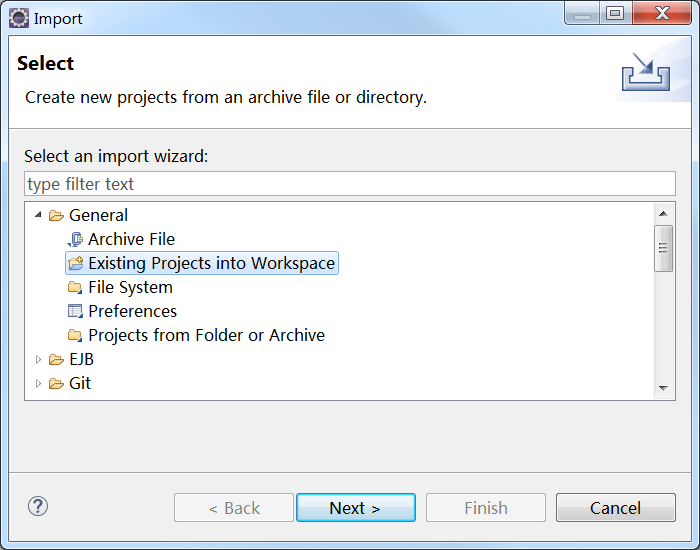

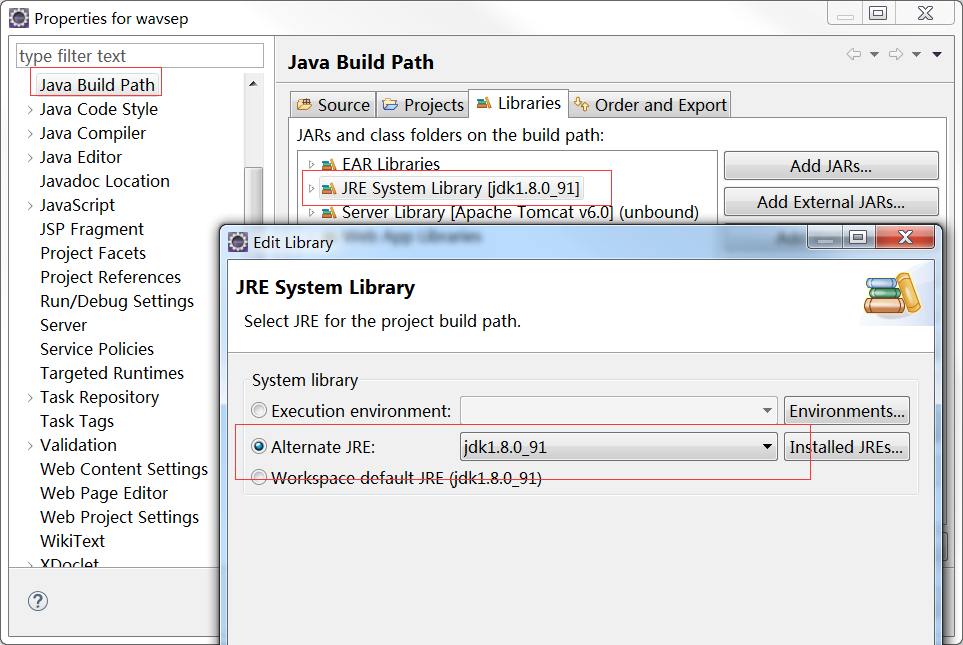

从git上下载包后,倒入eclipse中,修复jdk版本号即可。wavsep使用的默认为jre7,tomcat6。

具体怎么将已有eclipse项目导入并将web项目在tomcat中运行,请在搜索引擎中搜索。

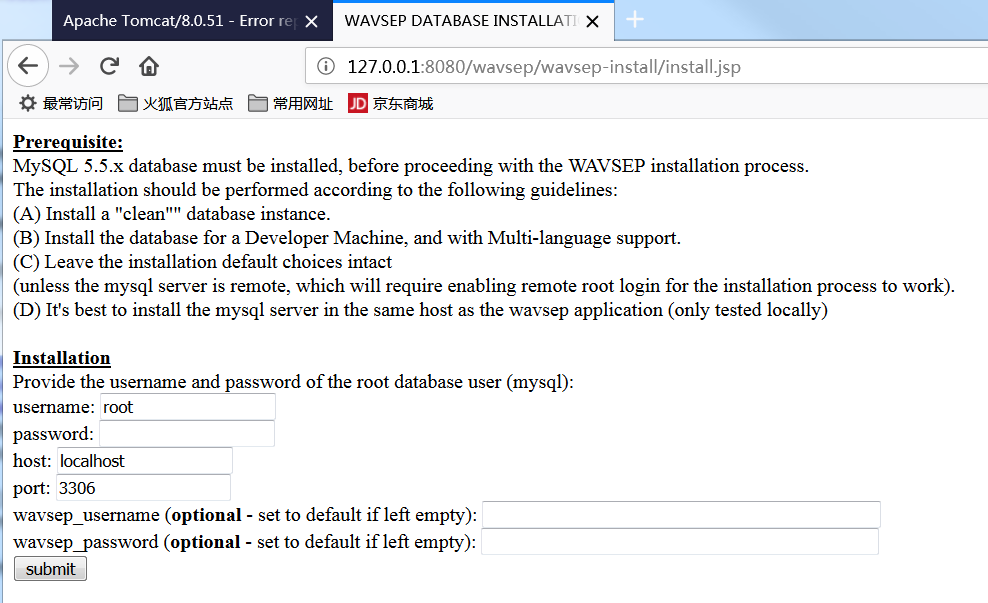

项目启动成功后,访问连接 http://127.0.0.1:8080/wavsep/wavsep-install/install.jsp 输入root用户信息,程序会自动进行表的创建,因为该程序是使用derby保存数据库连接信息,所有没有其他的配置文件。表创建完成后需要将tomcat重启才能够正确的运行靶场。

该平台中包含了很多的漏洞,具体如下:

待补全

待补全

待补全

待补全

待补全

待补全

待补全

待补全

该靶场由于完成比较早,所以近些年比较流行的一些漏洞没有纳入把场中,但是对于一些老的漏洞,对于初学者来说还是不错的。

标签:配置 wav get root 版本 ips loaded 检查 首页

原文地址:https://www.cnblogs.com/yh-ma/p/10271899.html