标签:用户 后缀 返回 loading 利用 com 不同的 上传文件 src

漏洞原理:Apache Httpd支持一个文件拥有多个后缀,不同的后缀执行不同的命令,也就是说当我们上传的文件中只要后缀名含有php,该文件就可以被解析成php文件,利用Apache Httpd这个特性,我们就可以绕过上传文件的白名单。

漏洞版本:该漏洞和Apache和PHP版本无关,属于用户配置不当造成的解析漏洞

复现步骤:

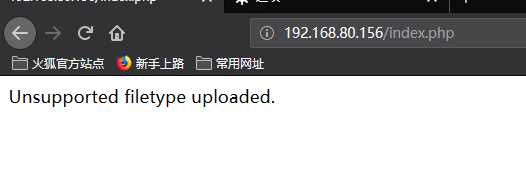

正常上传文件,会返回文件上格式不支持

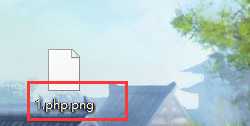

将文件后缀改为如下图,再上传

成功上传,现在可以去查看上传的文件:

标签:用户 后缀 返回 loading 利用 com 不同的 上传文件 src

原文地址:https://www.cnblogs.com/xiaoqiyue/p/10355400.html