标签:php-mysql 退出 arch 背景图片 写用 代码 root 后台 processor

能正常安装、启停Apache。理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML。

理解JavaScript的基本功能,理解DOM。编写JavaScript验证用户名、密码的规则。

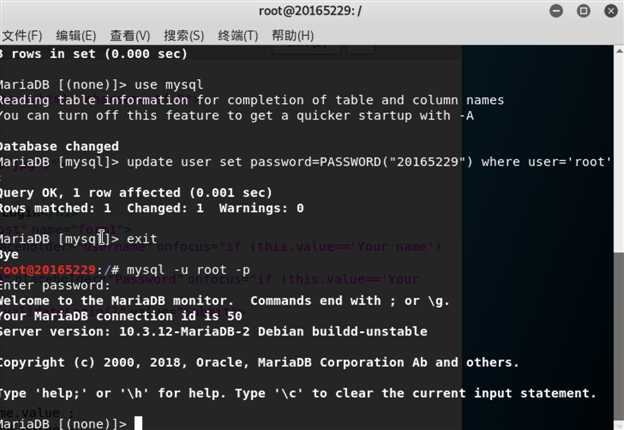

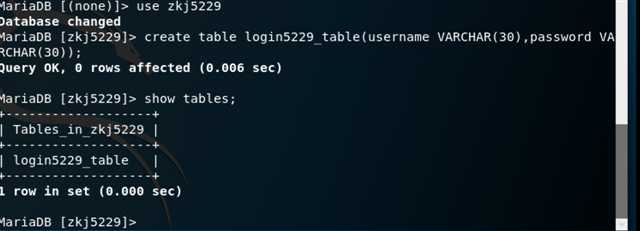

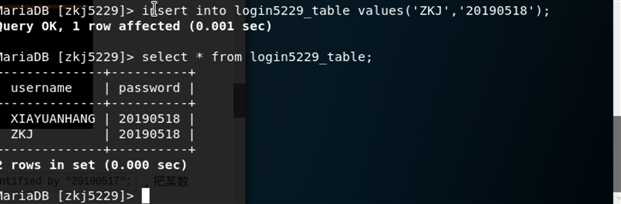

正常安装、启动MySQL,建库、创建用户、修改密码、建表。

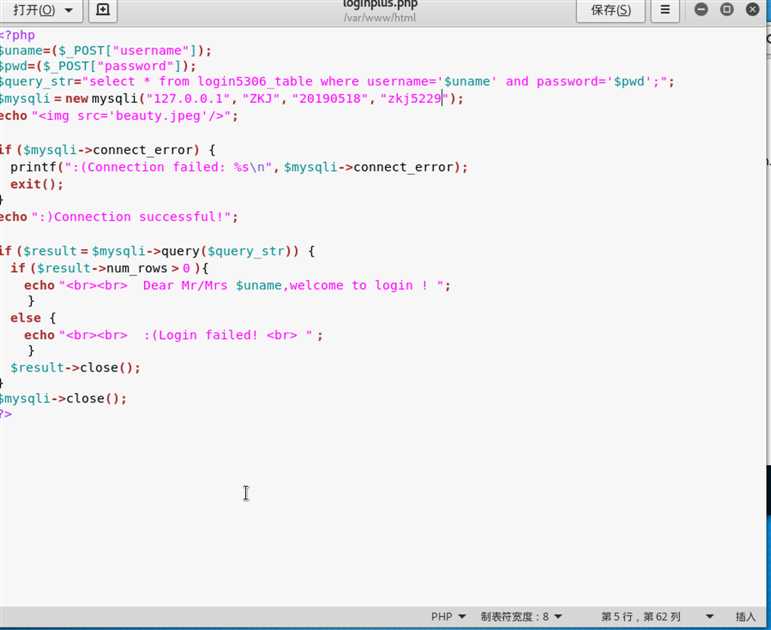

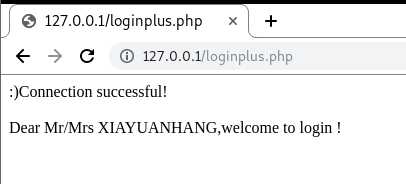

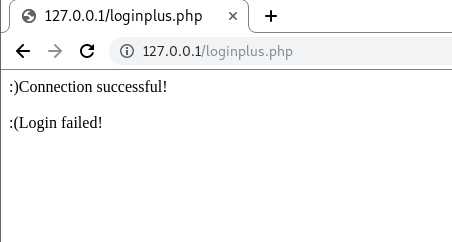

连接数据库,进行用户认证。

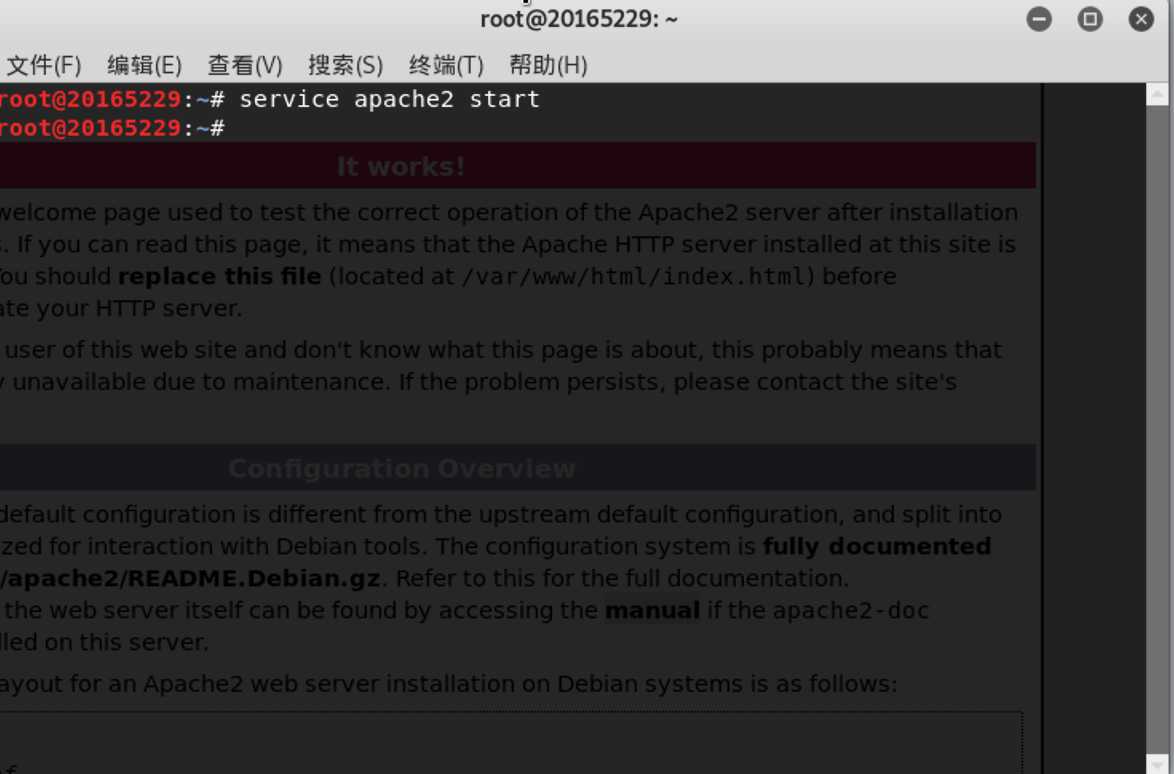

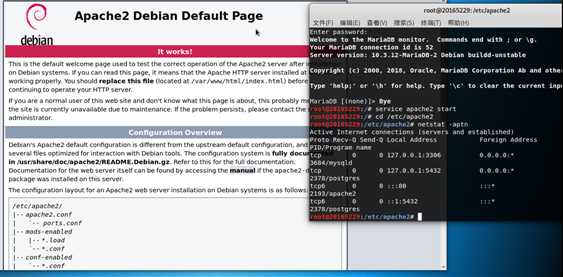

service apache2 start打开Apache服务。如下图所示,如果没有任何错误提示,即表明成功开启

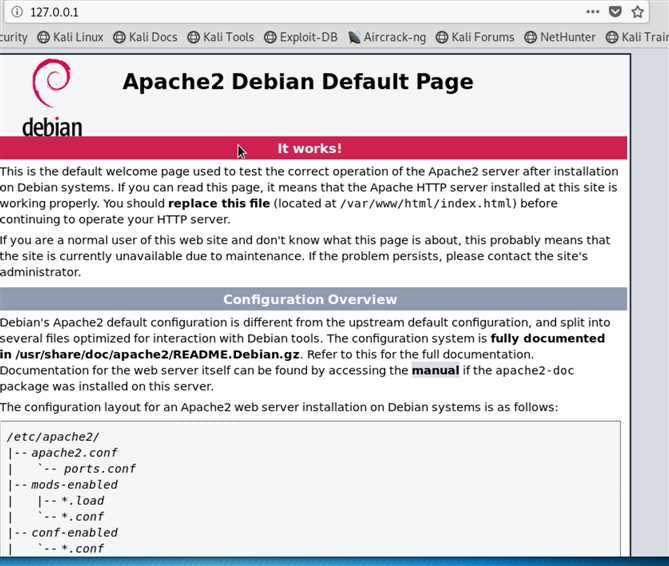

2.此时在浏览器输入127.0.0.1,如果可以打开Apache的默认网页,则开启成功

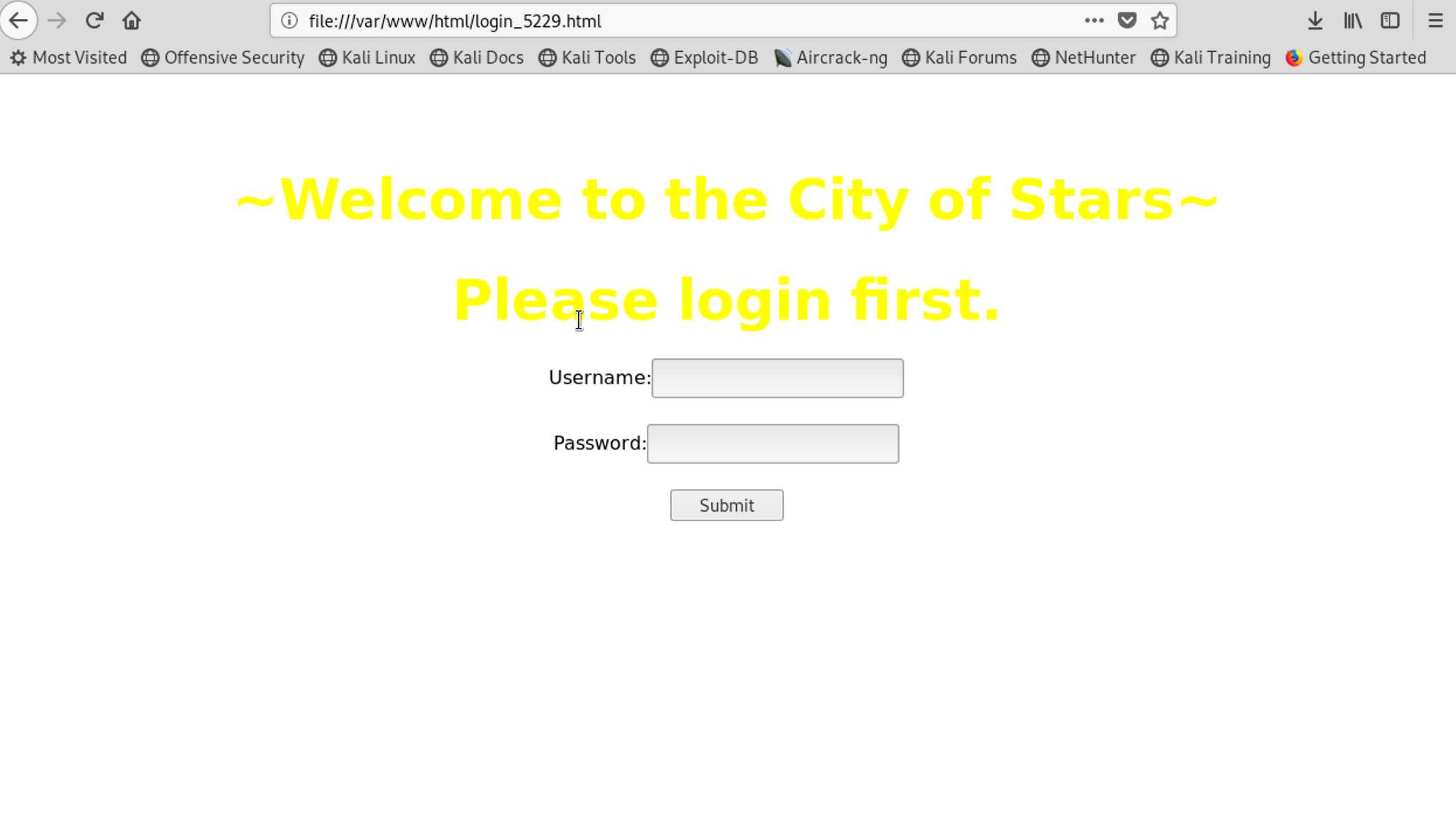

3.输入指令cd /var/www/html进入Apache目录下,新建一个简单的含有表单的html文件vi login_5229.html

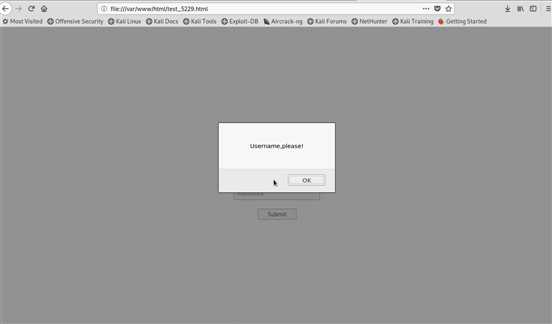

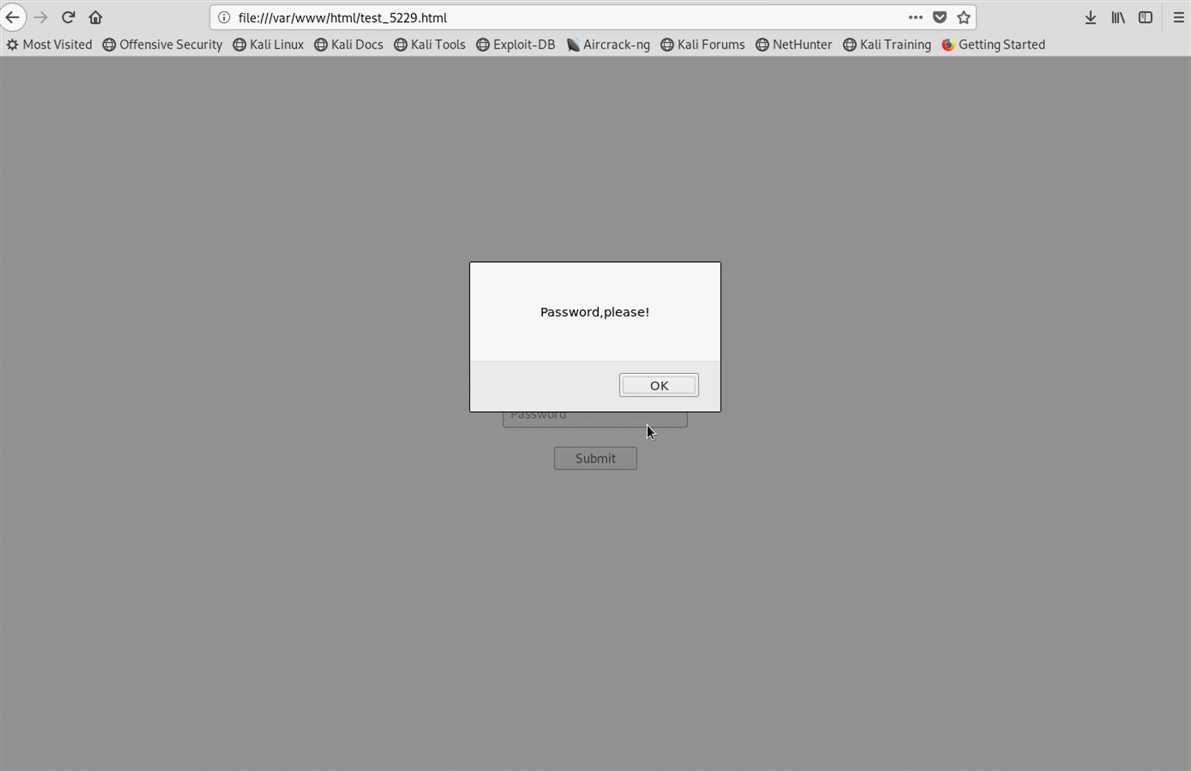

1.在上面的login_5229.html基础上,添加一段javascript代码,形成test_5229.html,以完成对用户是否填写用户名和密码的判断

2.在浏览器访问file:///var/www/html/test_5229.html,如果未填用户名或密码,网页会弹出警告

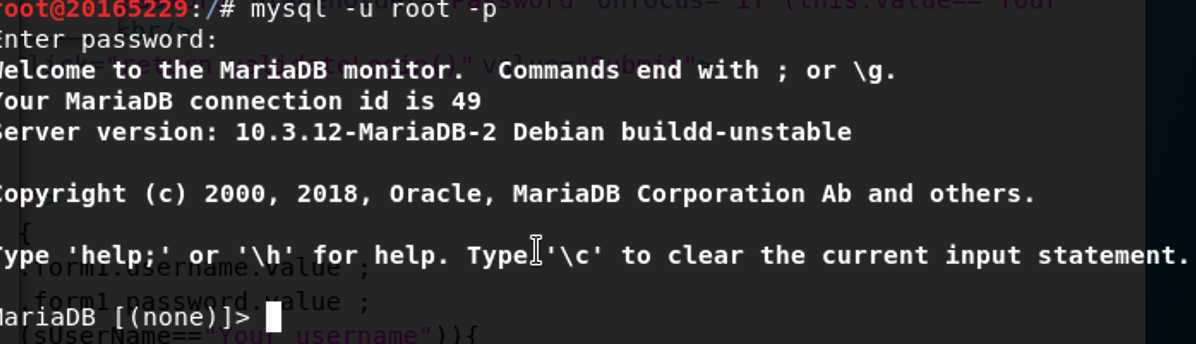

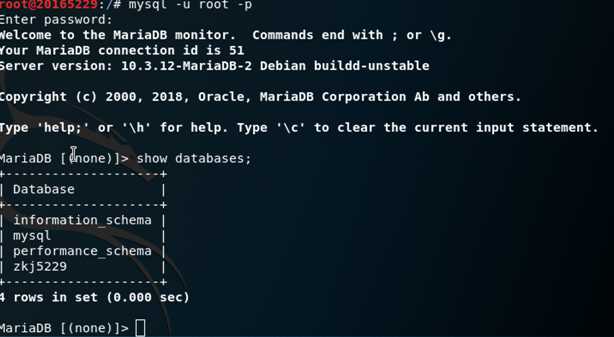

1、启动MySQL

/etc/init.d/mysql start开启MySQL服务输入指令mysql -u root -p使用root权限进入,默认密码为password

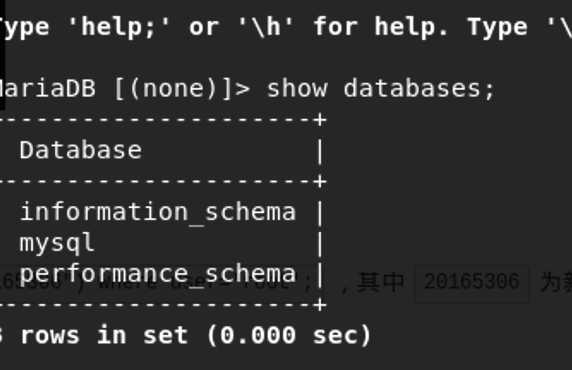

show databases;查看现存的数据库

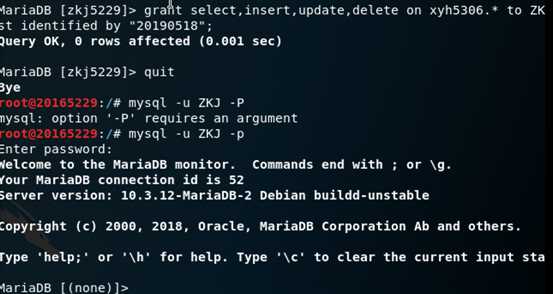

grant select,insert,update,delete on xyh5306.* to ZKJ@localhost identified by "20190518";

把某数据库所有表的select,insert,update,delete权限授予某ip登录的某用户

1.开启apache2

service apache2 startcd /etc/apache2,netstat -aptn查看端口占用情况,如下图所示,apache2占用的是80端口

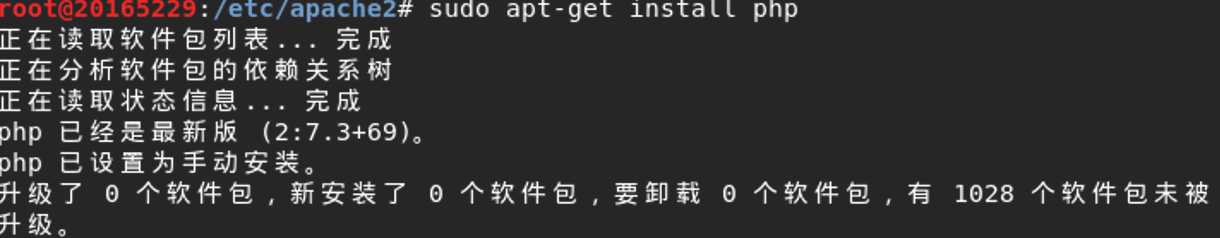

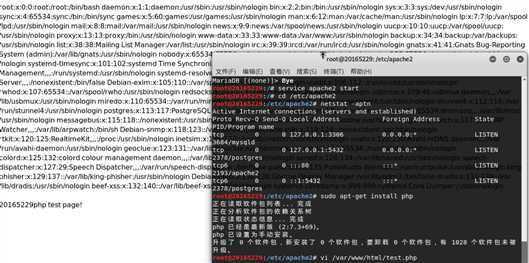

输入指令vi /var/www/html/test.php测试php是否可以正常工作

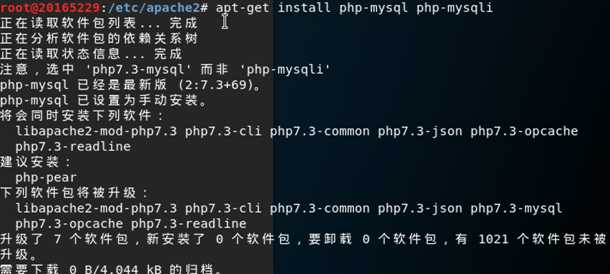

输入指令apt-get install php-mysql php-mysqli进行安装

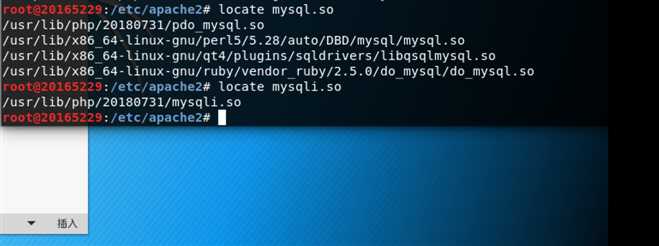

安装完成后输入指令locate mysql.so和locate mysqli.so确认mysql mysqli的安装结果

4.连接数据库

mysql.so和 mysqli.so以下使用mysqli的API。

错误跳转

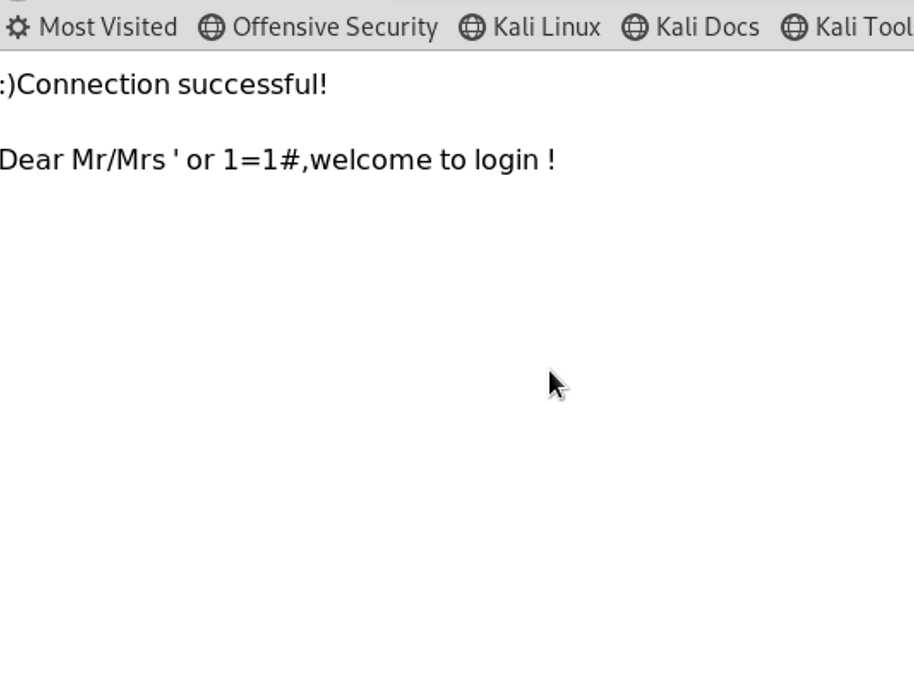

1.SQL注入

sumit可以顺利登录

2.XSS攻击测试

XSS攻击即跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。

将一张名为b.jpeg的图片放在/var/www/html目录下,在loginplus.php中加一行代码echo " ";在用户名输入框输入

";在用户名输入框输入 ,密码随意输入

,密码随意输入

(1)什么是表单

表单在网页中主要负责数据采集功能。一个表单有三个基本组成部分:

2018-2019-2 20165229《网络对抗技术》Exp 8 Web基础

标签:php-mysql 退出 arch 背景图片 写用 代码 root 后台 processor

原文地址:https://www.cnblogs.com/zkkj/p/10888955.html