标签:not bsp 成功 不成功 dma 保存 介绍 col mail

Linux系统拥有非常灵活和强大的日志功能,可以保存几乎所有的操作记录,并可以从中检索出我们需要的信息。

大部分Linux发行版默认的日志守护进程为 syslog,位于 /etc/syslog 或 /etc/syslogd 或/etc/rsyslog.d,默认配置文件为 /etc/syslog.conf 或 rsyslog.conf,任何希望生成日志的程序都可以向 syslog 发送信息。

Linux系统内核和许多程序会产生各种错误信息、警告信息和其他的提示信息,这些信息对管理员了解系统的运行状态是非常有用的,所以应该把它们写到日志文件中去。

完成这个过程的程序就是syslog。syslog可以根据日志的类别和优先级将日志保存到不同的文件中。

例如,为了方便查阅,可以把内核信息与其他信息分开,单独保存到一个独立的日志文件中。默认配置下,日志文件通常都保存在“/var/log”目录下。

下面是常见的日志类型,但并不是所有的Linux发行版都包含这些类型:

| 类型 | 说明 |

|---|---|

| auth | 用户认证时产生的日志,如login命令、su命令。 |

| authpriv | 与 auth 类似,但是只能被特定用户查看。 |

| console | 针对系统控制台的消息。 |

| cron | 系统定期执行计划任务时产生的日志。 |

| daemon | 某些守护进程产生的日志。 |

| ftp | FTP服务。 |

| kern | 系统内核消息。 |

| local0.local7 | 由自定义程序使用。 |

| lpr | 与打印机活动有关。 |

| 邮件日志。 | |

| mark | 产生时间戳。系统每隔一段时间向日志文件中输出当前时间,每行的格式类似于 May 26 11:17:09 rs2 -- MARK --,可以由此推断系统发生故障的大概时间。 |

| news | 网络新闻传输协议(nntp)产生的消息。 |

| ntp | 网络时间协议(ntp)产生的消息。 |

| user | 用户进程。 |

| uucp | UUCP子系统。 |

常见的日志优先级请见下标:

| 优先级 | 说明 |

|---|---|

| emerg | 紧急情况,系统不可用(例如系统崩溃),一般会通知所有用户。 |

| alert | 需要立即修复,例如系统数据库损坏。 |

| crit | 危险情况,例如硬盘错误,可能会阻碍程序的部分功能。 |

| err | 一般错误消息。 |

| warning | 警告。 |

| notice | 不是错误,但是可能需要处理。 |

| info | 通用性消息,一般用来提供有用信息。 |

| debug | 调试程序产生的信息。 |

| none | 没有优先级,不记录任何日志消息。 |

系统日志是由一个名为syslog的服务管理的,如以下日志文件都是由syslog日志服务驱动的:

/var/log/boot.log:录了系统在引导过程中发生的事件,就是Linux系统开机自检过程显示的信息

/var/log/lastlog :记录最后一次用户成功登陆的时间、登陆IP等信息

/var/log/messages :记录Linux操作系统常见的系统和服务错误信息

/var/log/secure :Linux系统安全日志,记录用户和工作组变坏情况、用户登陆认证情况

/var/log/btmp :记录Linux登陆失败的用户、时间以及远程IP地址

/var/log/syslog:只记录警告信息,常常是系统出问题的信息,使用lastlog查看

/var/log/wtmp:该日志文件永久记录每个用户登录、注销及系统的启动、停机的事件,使用last命令查看

/var/run/utmp:该日志文件记录有关当前登录的每个用户的信息。如 who、w、users、finger等就需要访问这个文件

/var/log/syslog 或 /var/log/messages 存储所有的全局系统活动数据,包括开机信息。基于 Debian 的系统如 Ubuntu 在 /var/log/syslog 中存储它们,而基于 RedHat 的系统如 RHEL 或 CentOS 则在 /var/log/messages 中存储它们。

/var/log/auth.log 或 /var/log/secure 存储来自可插拔认证模块(PAM)的日志,包括成功的登录,失败的登录尝试和认证方式。Ubuntu 和 Debian 在 /var/log/auth.log 中存储认证信息,而 RedHat 和 CentOS 则在 /var/log/secure 中存储该信息。

日志文件详细介绍:

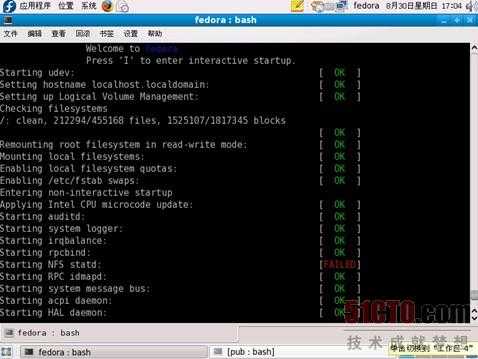

/var/log/boot.log

该文件记录了系统在引导过程中发生的事件,就是Linux系统开机自检过程显示的信息,如图1所示:

/var/log/syslog

默认Centos,Fedora不生成该日志文件,但可以配置/etc/syslog.conf让系统生成该日志文件。

它和/etc/log/messages日志文件不同,它只记录警告信息,常常是系统出问题的信息,所以更应该关注该文件。

要让系统生成该日志文件,在/etc/syslog.conf文件中加上:*.warning /var/log/syslog 该日志文件能记录当用户登录时login记录下的错误口令、Sendmail的问题、su命令执行失败等信息。

该日志文件记录最近成功登录的事件和最后一次不成功的登录事件,由login生成。在每次用户登录时被查询,该文件是二进制文件,需要使用lastlog命令查看,根据UID排序显示登录名、端口号和上次登录时间。如果某用户从来没有登录过,就显示为"**Never logged in**"。该命令只能以root权限执行。简单地输入lastlog命令后就会看到类似图4的信息:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

|

[root@TestStation etc]# lastlogUsername Port From Latestroot pts/0 110.87.109.232 Wed Nov 2 10:34:20 +0800 2016bin **Never logged in**daemon **Never logged in**adm **Never logged in**lp **Never logged in**sync **Never logged in**shutdown **Never logged in**halt **Never logged in**mail **Never logged in**uucp **Never logged in**operator **Never logged in**games **Never logged in**gopher **Never logged in**ftp **Never logged in**nobody **Never logged in**vcsa **Never logged in**saslauth **Never logged in**postfix **Never logged in**sshd **Never logged in**ntp **Never logged in**suda pts/2 222.79.79.120 Tue Oct 25 16:00:01 +0800 2016 |

/var/log/wtmp

该日志文件永久记录每个用户登录、注销及系统的启动、停机的事件。因此随着系统正常运行时间的增加,该文件的大小也会越来越大,增加的速度取决于系统用户登录的次数。该日志文件可以用来查看用户的登录记录,last命令就通过访问这个文件获得这些信息,并以反序从后向前显示用户的登录记录,last也能根据用户、终端tty或时间显示相应的记录。

/var/run/utmp

该日志文件记录有关当前登录的每个用户的信息。因此这个文件会随着用户登录和注销系统而不断变化,它只保留当时联机的用户记录,不会为用户保留永久的记录。系统中需要查询当前用户状态的程序,如 who、w、users、finger等就需要访问这个文件。该日志文件并不能包括所有精确的信息,因为某些突发错误会终止用户登录会话,而系统没有及时更新 utmp记录,因此该日志文件的记录不是百分之百值得信赖的。

以上提及的3个文件(/var/log/wtmp、/var/run/utmp、/var/log/lastlog)是日志子系统的关键文件,都记录了用户登录的情况。这些文件的所有记录都包含了时间戳。这些文件是按二进制保存的,故不能用less、cat之类的命令直接查看这些文件,而是需要使用相关命令通过这些文件而查看。其中,utmp和wtmp文件的数据结构是一样的,而lastlog文件则使用另外的数据结构,关于它们的具体的数据结构可以使用man命令查询。

每次有一个用户登录时,login程序在文件lastlog中查看用户的UID。如果存在,则把用户上次登录、注销时间和主机名写到标准输出中,然后login程序在lastlog中记录新的登录时间,打开utmp文件并插入用户的utmp记录。该记录一直用到用户登录退出时删除。utmp文件被各种命令使用,包括who、w、users和finger。

下一步,login程序打开文件wtmp附加用户的utmp记录。当用户登录退出时,具有更新时间戳的同一utmp记录附加到文件中。wtmp文件被程序last使用。

**以上的内容转自博客:https://www.cnblogs.com/yingsong/p/6022181.html**

日志的应用:

在很多时候需要用到日志记录我们程序运行过程中产生的一些信息时,也可以通过系统的日志机制对日志进行管理。linux日志系统已经为用户自定义程序使用的日志类型保留了local0~local7八个类型,我们可以通过系统接口函数openlog()、syslog()、closelog()对日志进行操作。具体用法可以参考https://www.cnblogs.com/skyofbitbit/p/3674664.html。

下面通过一个小例子进行操作。

1、通过配置文件配置日志生成的保持文件,根据操作系统打开 /etc/syslog.conf 或 rsyslog.conf(本人ubuntu系统下为/etc/rsyslog.d/50-default.conf),添加配置语句将logcal0日志保存到local0.log中:

local0.* -/var/log/local0.log

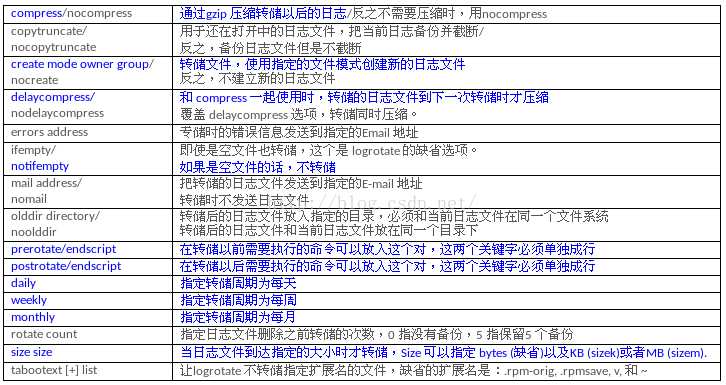

2、配置日志滚动保存规则。配置文件/etc/logrotate.conf,其具体配置参数如下。

我们将local0.log的规则设置如下:

/var/log/local0.log { missingok size 1K rotate 3 }

3、重启日志系统,命令 ./etc/init.d/rsyslog restart 。

4、编写测试程序。

标签:not bsp 成功 不成功 dma 保存 介绍 col mail

原文地址:https://www.cnblogs.com/banmablog/p/11235508.html