标签:数据 技术 子网掩码 ips ade access acl apt split

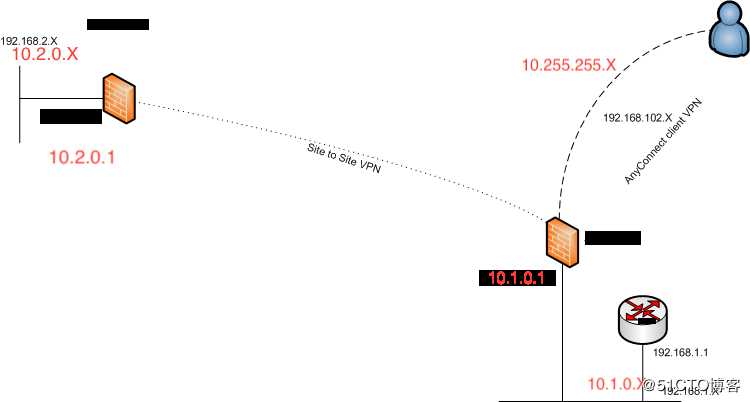

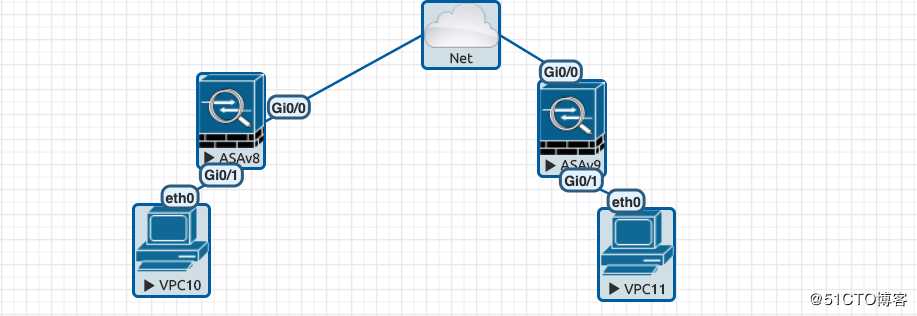

我们的今天的目标是用思科anyconnect 远程登陆到ASA8,然后通过IPSEC×××连接到ASA9后面的10.2.0.10

远程用户连接到ASA8,得到(10.255.255.X)段的地址

ASA8 (10.1.0.0/24) --- IPSEC××× ----- ASA9 (10.2.0.0/24)

ASA8 的配置

object-group network IPSEC-AMAZON-LOCAL

network-object 10.1.0.0 255.255.255.0

network-object 10.255.255.0 255.255.255.0 <----远程anyconnect ××× 网段流量可以通过ipsec ×××

就是说这个网段也必须在IPSEC××× 的感兴趣的网络里。

object-group network IPSEC-AMAZON-REMOTE

network-object 10.2.0.0 255.255.255.0

object-group network ×××-CLIENTS

network-object 10.255.255.0 255.255.255.0

access-list admin***-split extended permit ip object-group LOCAL-ALL object-group ×××-CLIENTS

access-list admin***-split extended permit ip object-group IPSEC-AMAZON-REMOTE object-group ×××-CLIENTS

#加上面这个ACL,group-poliy里调用这个的

nat (outside,outside) source static IPSEC-AMAZON-REMOTE IPSEC-AMAZON-REMOTE destination static ×××-CLIENTS ×××-CLIENTS route-lookup

#这才是重点,让10.255.255.0遇到10.2.0.0/24 NAT 不转换,

###laptop test 结果

C:\Users\Administrator>ipconfig 连接特定的 DNS 后缀 . . . . . . . :

本地链接 IPv6 地址. . . . . . . . : fe80::3bbe:aded:4d75:973a%29

本地链接 IPv6 地址. . . . . . . . : fe80::71da:6be3:37d2:b4b8%29

IPv4 地址 . . . . . . . . . . . . : 10.255.255.1 <--- anyconnect 得到的地址

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . : ::

C:\Users\Administrator>ping 10.2.0.10正在 Ping 10.2.0.10 具有 32 字节的数据:

请求超时。

来自 10.2.0.10 的回复: 字节=32 时间=6ms TTL=64

来自 10.2.0.10 的回复: 字节=32 时间=3ms TTL=64

来自 10.2.0.10 的回复: 字节=32 时间=3ms TTL=6410.2.0.10 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 3,丢失 = 1 (25% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 3ms,最长 = 6ms,平均 = 4ms

C:\Users\Administrator>ping 10.1.0.10正在 Ping 10.1.0.10 具有 32 字节的数据:

来自 10.1.0.10 的回复: 字节=32 时间=4ms TTL=64

标签:数据 技术 子网掩码 ips ade access acl apt split

原文地址:https://blog.51cto.com/bobo5620301/2424282