标签:time 模拟登陆 sources wait spl bsp 进入 密码 split

近年来,12306的反爬越来越来严重,从一年前的 获取tk参数后到现在增加了 JS、CSS等加密方式!

目前大部分人利用的登陆方式都是利用selenium ,此文也不例外。

环境:

Windows

python 3.6.5

模块:

selenium

pyautogui

time

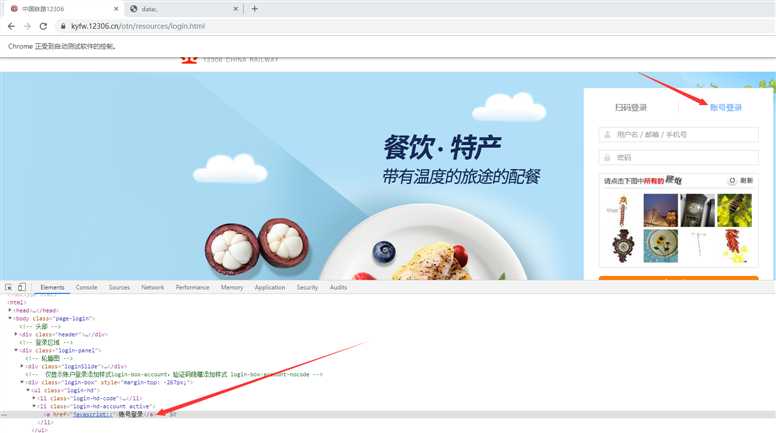

第一步:

实例化一款浏览器,并进入到12306官网

driver = webdriver.Chrome() driver.get(‘https://kyfw.12306.cn/otn/resources/login.html‘) driver.implicitly_wait(10) driver.maximize_window()

第二步:

点击账号登陆

driver.find_element_by_xpath(‘/html/body/div[2]/div[2]/ul/li[2]‘).click()

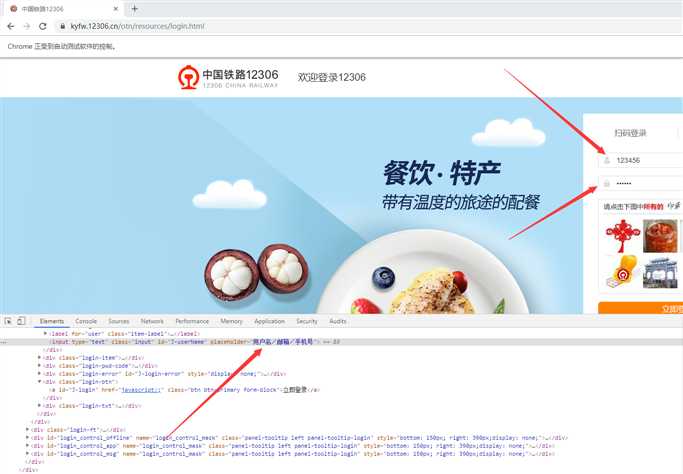

第三步:

在输入框中,模拟输入账号密码:

driver.find_element_by_xpath(‘//*[@id="J-userName"]‘).send_keys(‘123456‘) driver.find_element_by_xpath(‘//*[@id="J-password"]‘).send_keys(‘123456‘)

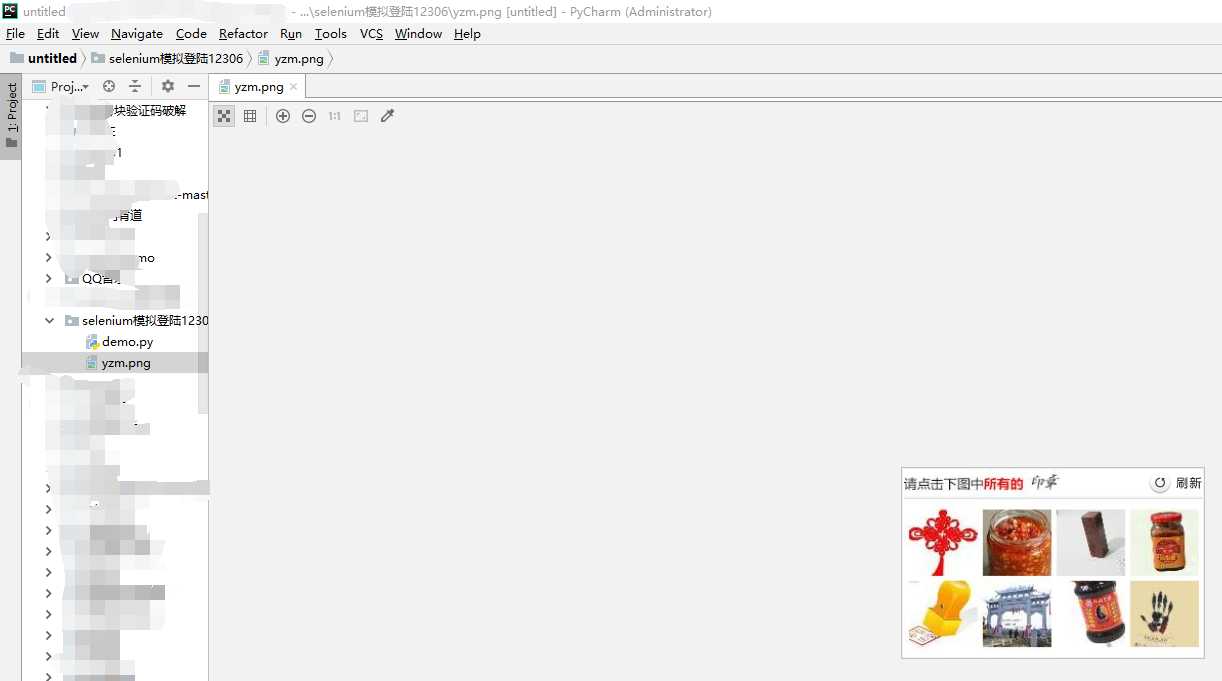

第四步:

当账号密码输入完毕后,我们应该要做的就是 模拟点击验证码图片了!

那么首先把图片下载下来:

yzm_code = driver.find_element_by_xpath(‘/html/body/div[2]/div[2]/div[1]/div[2]/div[3]/div‘) yzm_code.screenshot(‘yzm.png‘)

第五步:

验证码下载下来后就可以为所欲为了,不管是对接打码平台也好,自己训练模型,或者利用代码模拟点击也是可以的!

前面两种方法根本没法讲,所以这里采用第三种方式,进行模拟点击。

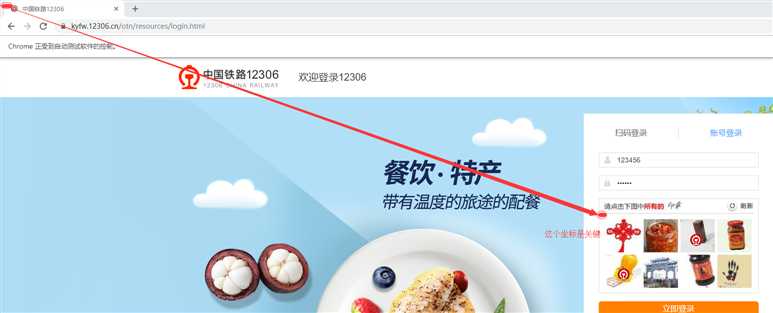

在这里 说说我们需要达到的效果,验证码上总共有8张图,那么我想达到的效果就是我输入1,2,3那么程序自动点击1,2,3三张图片。

所以我们先获取到每个图片的中心点坐标,这里是有规律的,聪明人肯定一看就懂了。

我这里这个是随便写的:

code = input(‘请输入验证码:‘) time.sleep(5) point_map = { ‘1‘: ‘40,45‘, ‘2‘: ‘116,53‘, ‘4‘: ‘257,50‘, ‘5‘: ‘40,121‘, ‘6‘: ‘116,133‘, ‘3‘: ‘185,52‘, ‘7‘: ‘185,132‘, ‘8‘: ‘257,130‘ }

def get_point(indexs): indexs = indexs.split(‘,‘) temp = [] for index in indexs: temp.append(point_map[index]) print(temp) return temp temp = get_point(code)

这两串代码就不解释了,很基础的东西。

最终的效果就是 输入1,2 那么得到的是一个列表:

[ ‘40,45‘,‘116,53‘]

记住,这个坐标只是 验证码图片上的坐标,不是整个屏幕的全局坐标!!!!

那么如何取全局坐标?验证码顶点(1206,428)+验证码的坐标,即全局坐标!这里的 (1206,428)请自行测试!

第六步:

模拟点击,利用到pyautogui这个模块。切记,利用此模块前一定要加延迟进行画面切换。

(此文只做方法学习,并没有任何其它意思,正常情况都是对接打码平台!希望大家能学以致用,在其它的编程过程中用的到这些方法!)

for i in temp: indexs = i.split(‘,‘) x = int(indexs[0]) y = int(indexs[1]) pyautogui.click(1206+x, 428+y)

最后点击登录即可!

driver.find_element_by_xpath(‘//*[@id="J-login"]‘).click()

利用Python与selenium自动化模拟登陆12306官网!

标签:time 模拟登陆 sources wait spl bsp 进入 密码 split

原文地址:https://www.cnblogs.com/qdsn/p/11622197.html