标签:jar who 编码 base64编码 ima 代码 比赛 flag 挑战

这次有空的时候报名参加了一下三叶草的招新比赛,比赛时间是一个月,题目都挺基础挺好玩的,在这里记一下自己的题解同时把自己没有做的题目也跟着writeup做一遍

第一题:cl4y:打比赛前先撸一只猫!: 猫猫陪我打ctf!

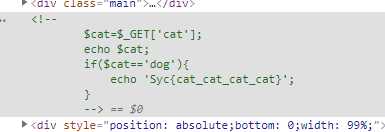

到了页面之后审查元素。发现源代码里面有提示:

这里我们需要使用get请求让cat这个变量等于dog,就可以得到flag

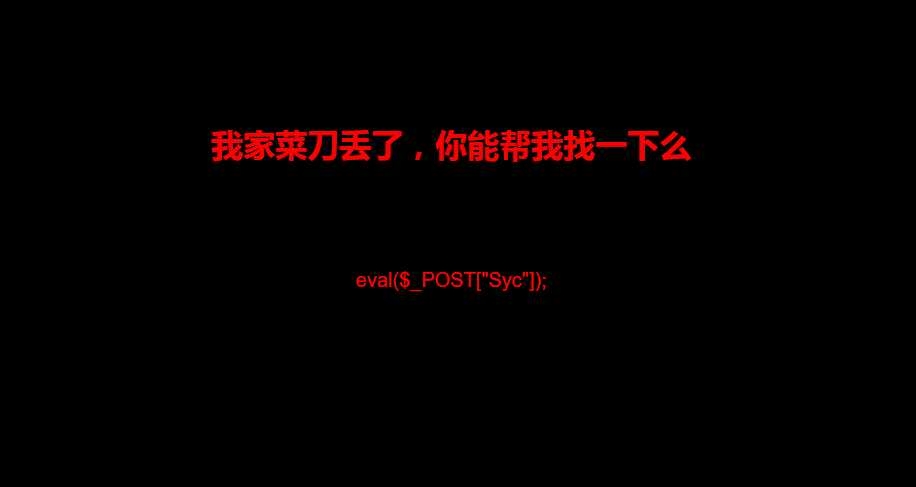

第二题:cl4y:你看见过我的菜刀么

进入页面之后很明显是一句话木马,白送的flag

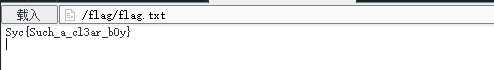

菜刀使用Syc密码连接

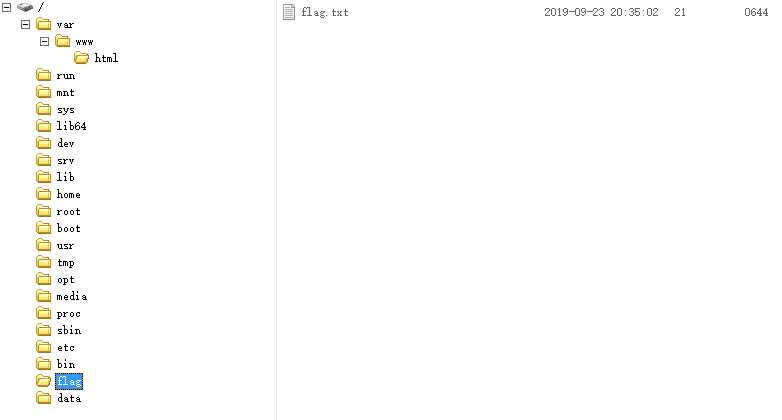

在根目录下有flag这个文件夹,里面的flag.txt就是flag

第三题:Lamber:BurpSuiiiiiit!!!: 拿起你的burp,开始战斗吧

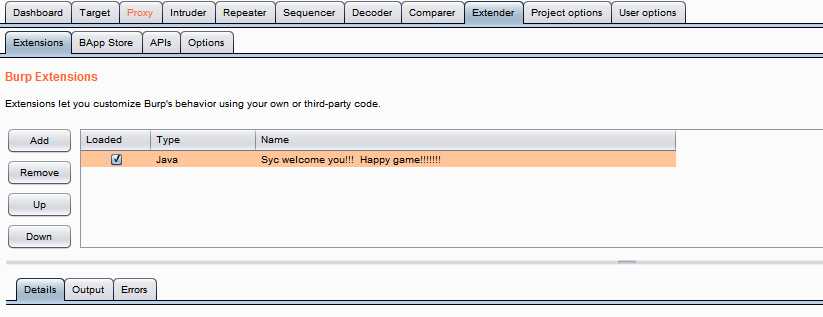

提示了是使用burpsuite,下载了分享的文件之后打开是一个jar包,想起来burpsuite有增加扩展的功能,导入这个Extender包

也就是在burpsuite的extender的extensions选项里面选择Add

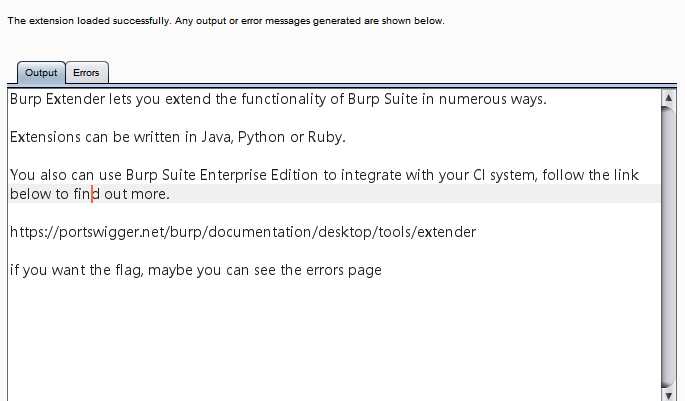

添加了之后有一个output

并且提示我们去看error page

里面就有:

OK, I‘ll give you the flag now. Here is your flag Syc{BurpExtender_Are_guns_F0r_Hack3rs}

当然,下面还有一句base64编码的话,解码后如下:The first person to send a screenshot of the egg to Lamber, who will invite him to drink milk tea. Ps:Color Egg in Decompiled Source Code

第一个发现彩蛋的人Lamber会请他喝奶茶

这个彩蛋是在jar的反编译源码里面的

我之前做这个题的时候找到了彩蛋,这里就不赘述了

有空在更

标签:jar who 编码 base64编码 ima 代码 比赛 flag 挑战

原文地址:https://www.cnblogs.com/Cl0ud/p/11876018.html