标签:应用 min 导致 res 篡改 自己 保密 字符 uri

首先来解决认证的问题。

1.效率低,每次认证都要去认证服务器调一次服务。

2.传递用户身份,在请求头里面,

3.服务之间传递请求头比较麻烦。

jwt令牌。

spring提供了工具,帮你在微服务之间传递令牌。让你不用去写额外的代码

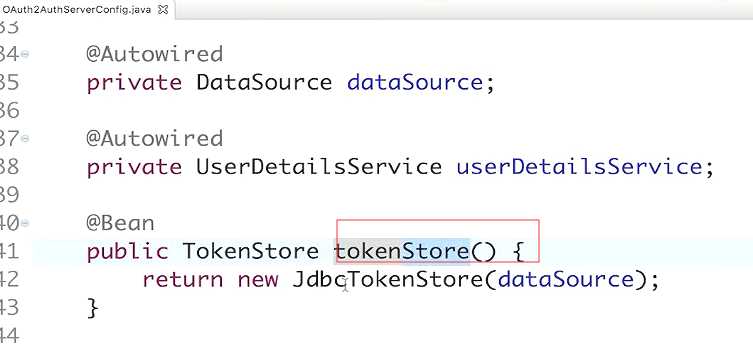

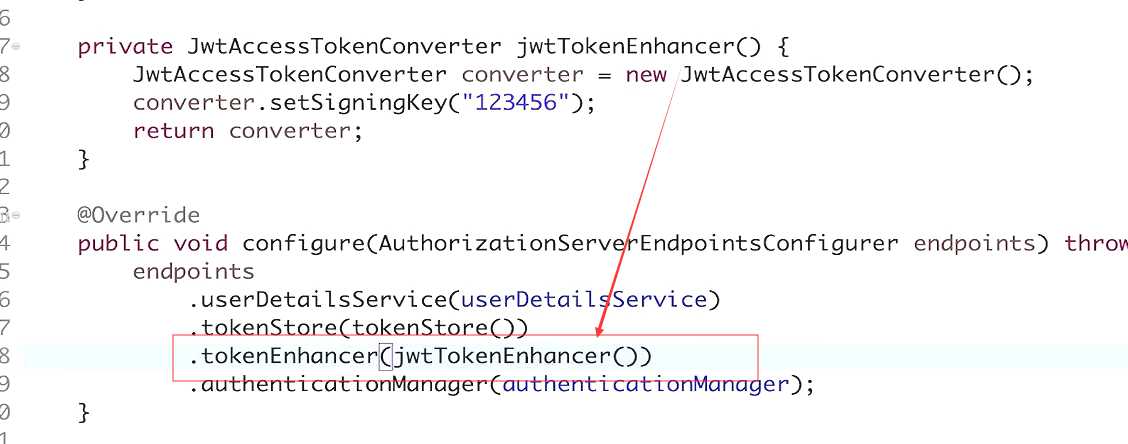

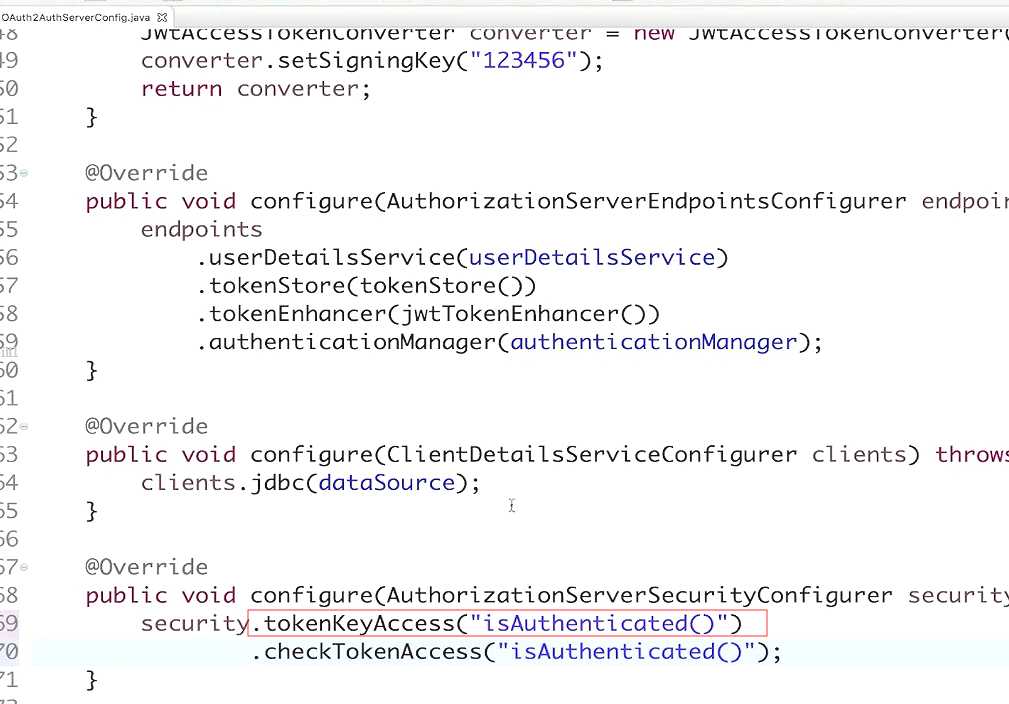

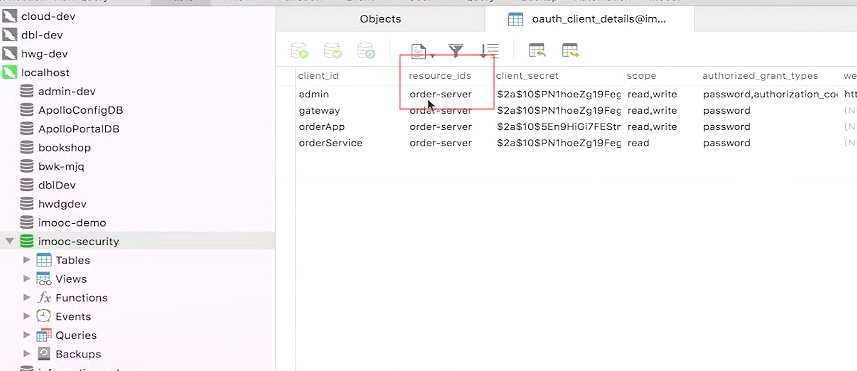

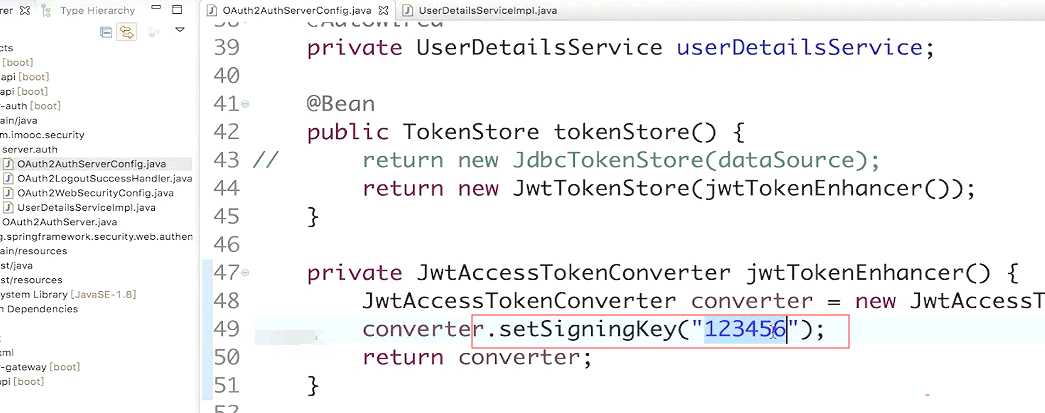

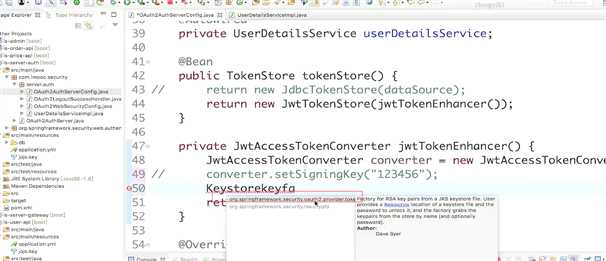

看一下认证服务器配置的这个类。这里有个tokenStore,就是令牌的存储器。现在用的是jdbc的TokenStore,令牌是存在数据库里的

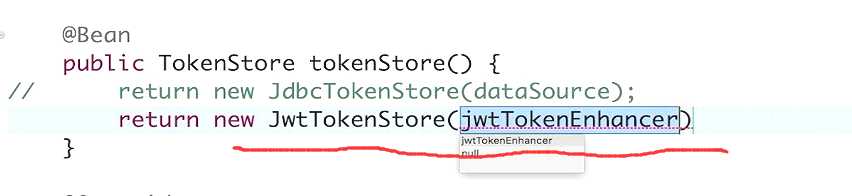

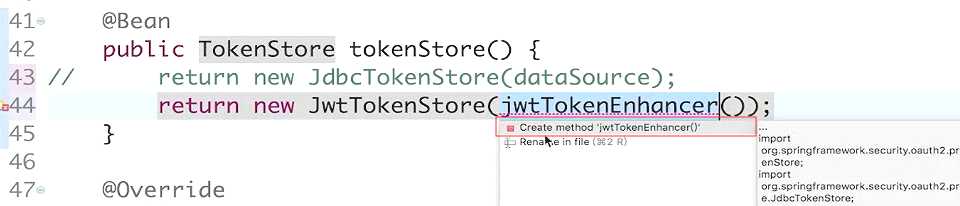

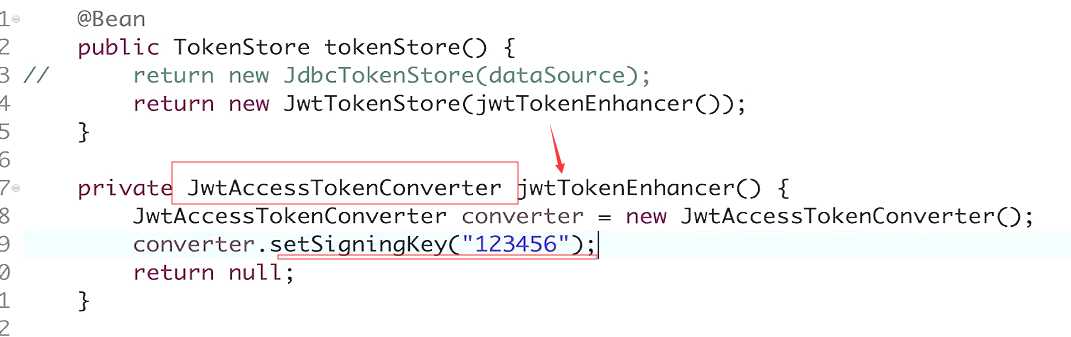

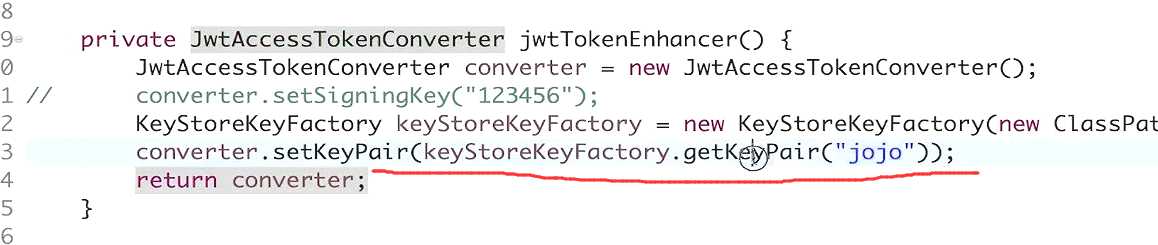

我们new 一个jwtTokenStore它 需要一个参数jwtTokenEnhancer

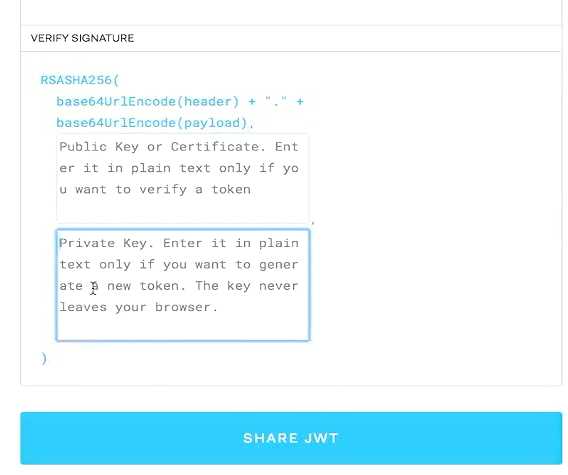

需要set一个key就是签名的键。jwt本身不是加密的,谁都可以看到令牌里的信息,它用来保证安全的方式就这个签名。你需要用一个key对这个token进行签名。然后使用token的人用相同的key去验证签名,如果那个签名证明是这个key签出去的。那么就说明token里面的内容没被改过。没被改过,我就认为它是安全的。

接收token的人需要这个key来验证签名,所以我们要把这个key当做一个服务暴露出去。 这样使用这个token的人才能通过这个服务拿到 这个key来验证签名。

这样spring Security就会往外暴露一个服务,然后只有经过认证的请求才能访问服务拿到这个TokenKey.就是这个字符串,然后拿到这个字符串去验签名

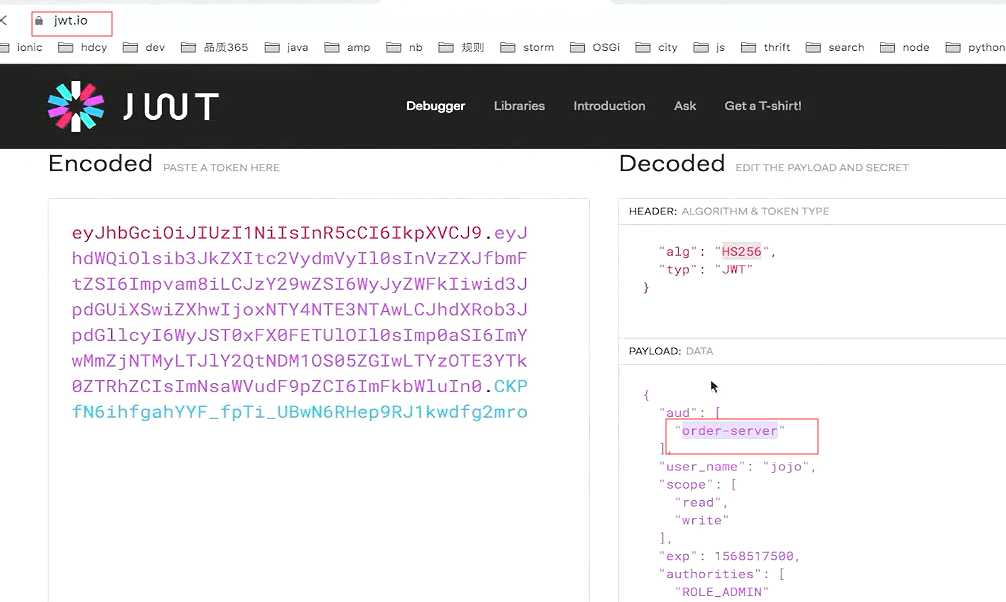

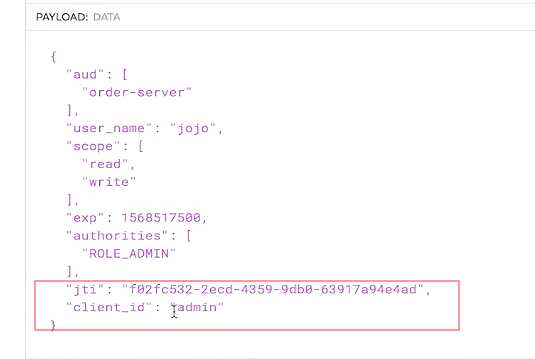

看一下jwt到底是个什么样子,然后再往下走。

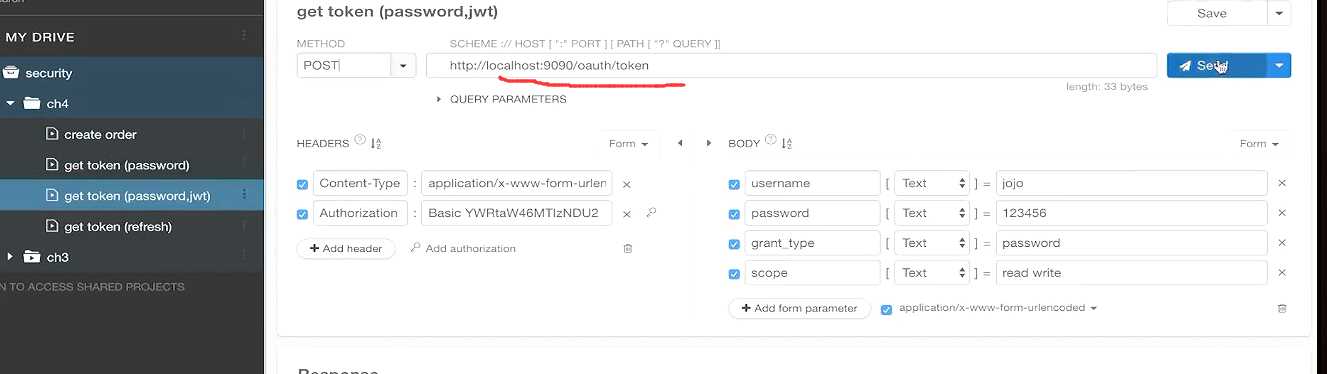

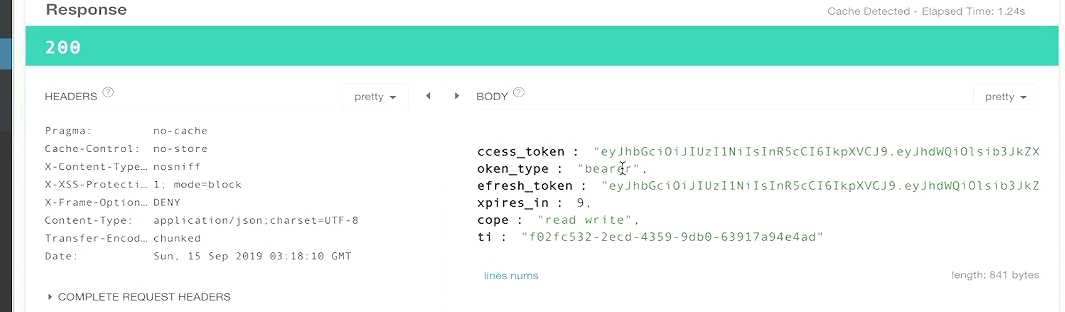

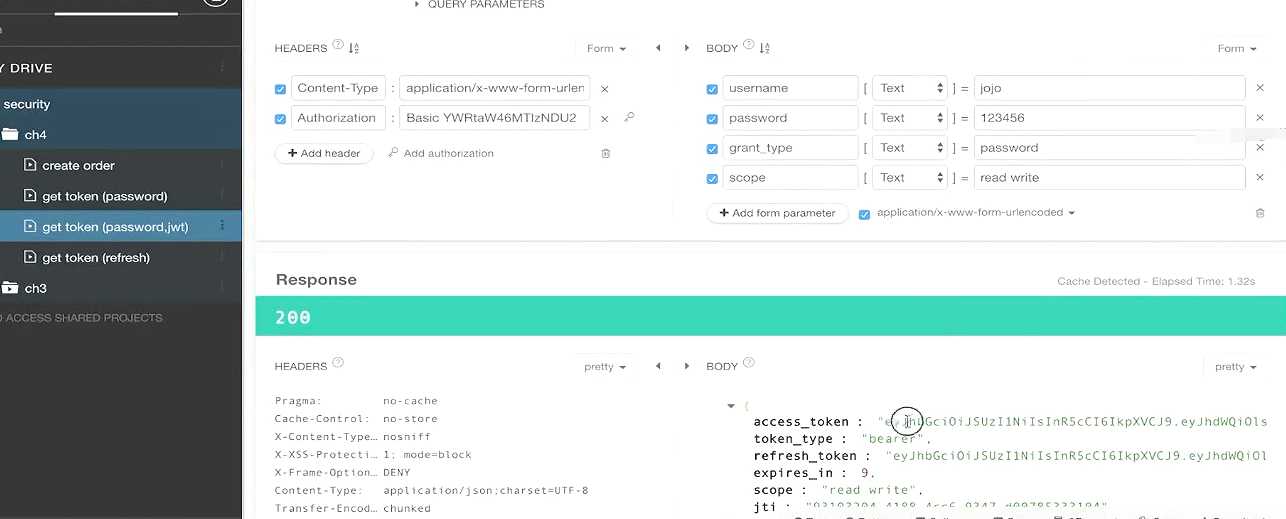

直接访问认证服务器

把token复制出来。

order对应数据库内可以访问的resoure_ids

jti可以认为是令牌的id

client_id这个令牌是发给哪个应用的。这里可以看到是发给admin这个应用的

只是防串改,并不信息保密。所以不建议往jwt里面放一些和自己业务 相关的信息。可能会导致你的信息泄露。

这里我们用了简单的串做为key,生产的时候不要这么去做。因为一旦泄露,发出去的token就危险了。

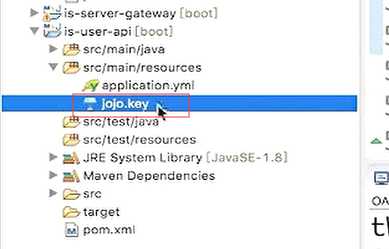

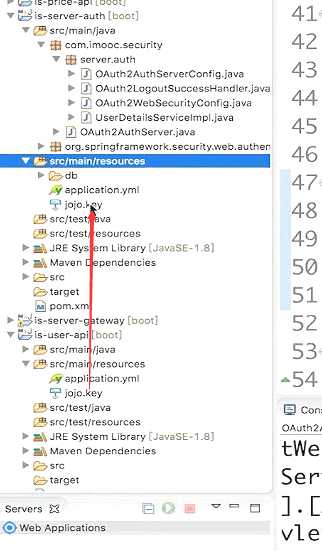

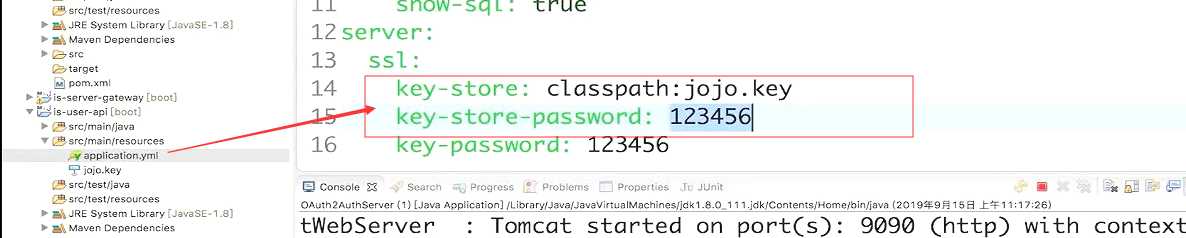

之前我们生成的key用来做https的证书,

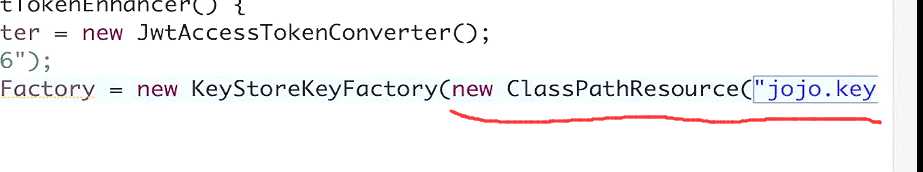

现在拿这个证书来做签名的key。复制到认证中心项目里。

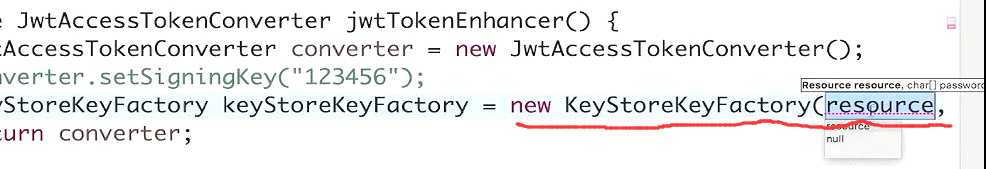

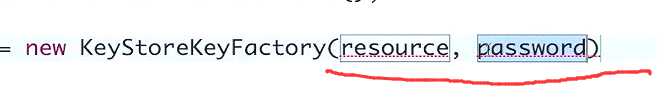

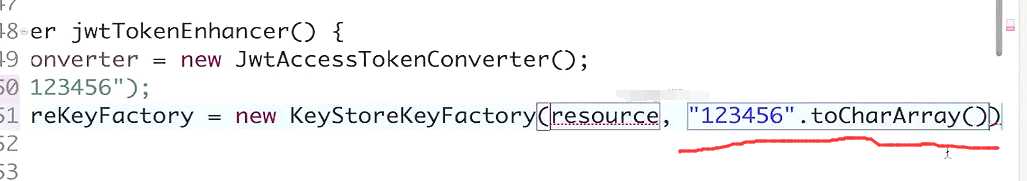

KeyStoreKeyFactory需要一个resource,resource就是我们的证书,

还需要证书的密码

这里配置了证书密码

这里我们就直接写死了。

证书在根目录下面。

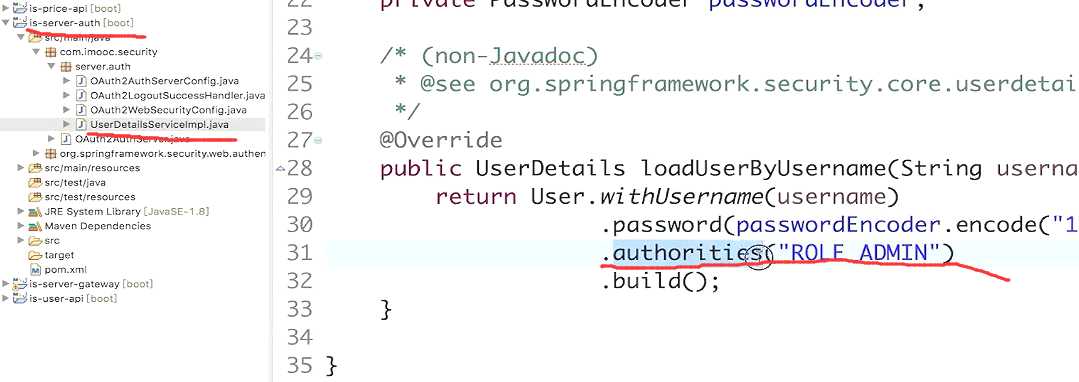

给公私钥起的名字就叫做jojo。拿出来作为加密用的私钥就 可以了。

重新发请求。

公私钥都粘上才能验内容到底是不是被篡改过。这样token的安全程度就会高一些。

jwt只是防串改,并不能加密里面的信息,心思谁都能看见。

Spring cloud微服务安全实战-6-2JWT认证之认证服务改造

标签:应用 min 导致 res 篡改 自己 保密 字符 uri

原文地址:https://www.cnblogs.com/wangjunwei/p/11969908.html