标签:src 代码 期望 工具 arc 根据 mamicode -- 图片

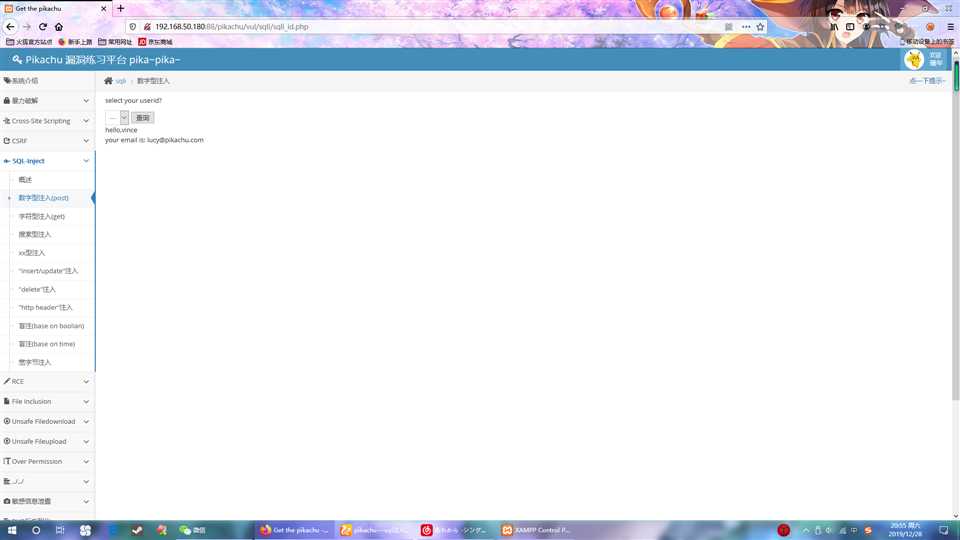

SQL注入漏洞,主要是开发人员在构建代码时,没有对输入边界进行安全考虑,

导致攻击者可以通过合法的输入点提交一些精心构造的语句,从而欺骗后台数据库对其进行执行,导致数据库信息泄漏的一种漏洞。

SQL注入攻击流程

第一步:注入点探测

第二步:信息获取

通过注入点取得期望得到的数据

第三步:获取权限

分类根据:输入的变量传入到SQL语句是以什么类型拼接的

标签:src 代码 期望 工具 arc 根据 mamicode -- 图片

原文地址:https://www.cnblogs.com/P201721230025/p/12113024.html