标签:直接 rar gif lan 根据 搜索 文件比较 存在 win

下载附件

https://www.lanzous.com/i9wocah

下载后得到一个劝退警告.zip

解压得到一张gif图片

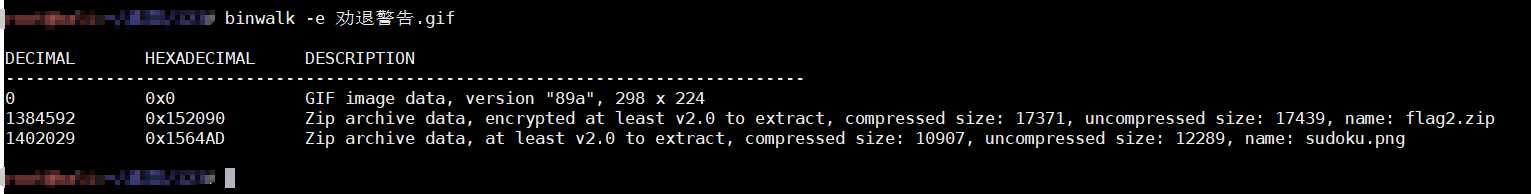

使用binwalk分析发现包含zip

于是拿到了一个压缩包

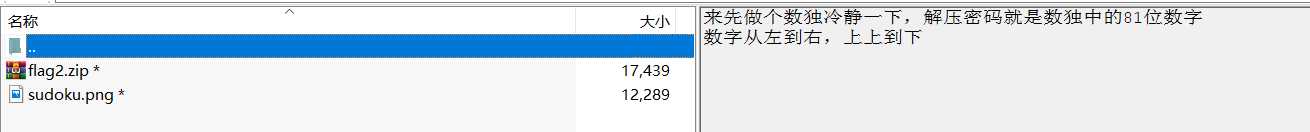

打开后发现都存在密码

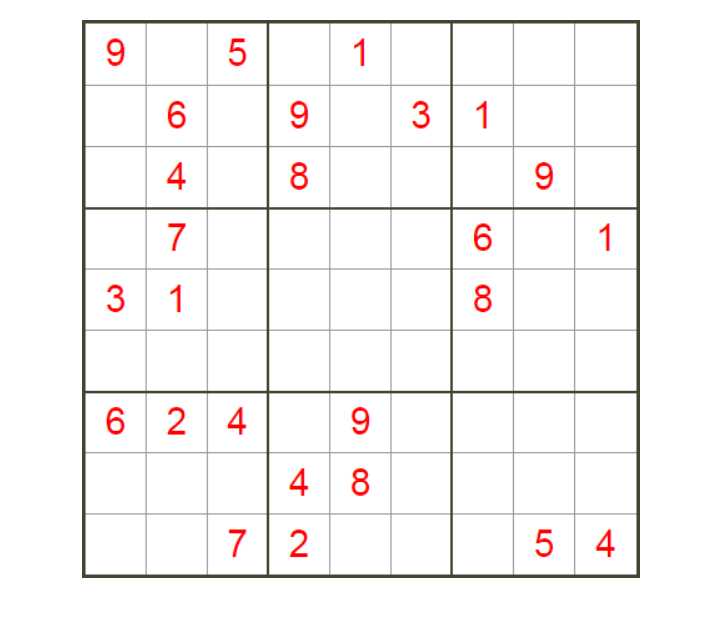

然而并没有发现数独,于是猜测图片是伪加密

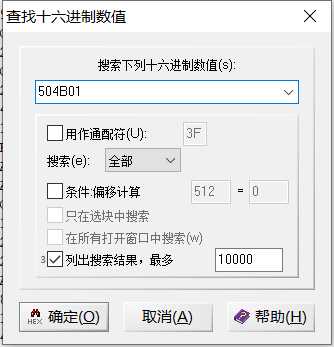

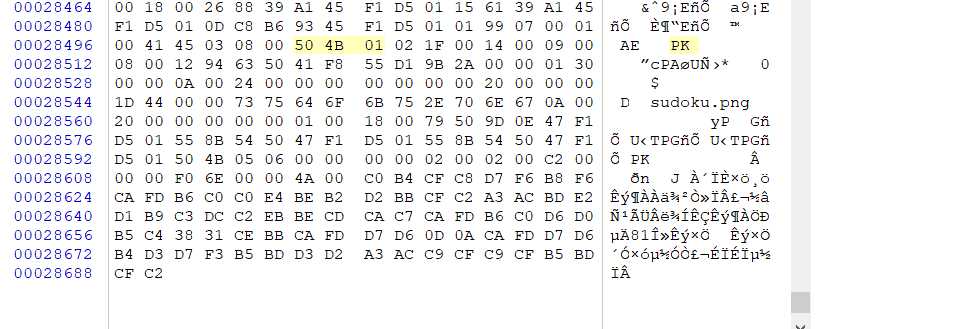

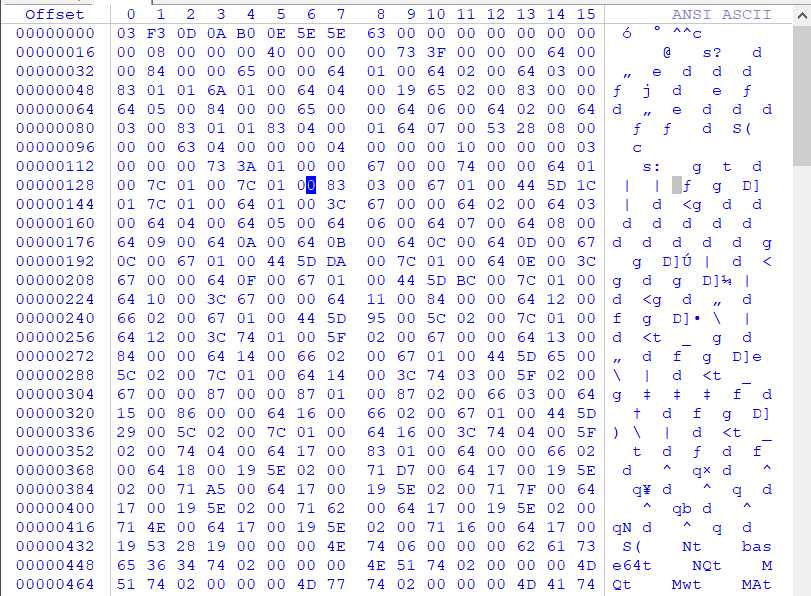

使用winhex打开后搜索504B01

修改数据09为00后拿到图片

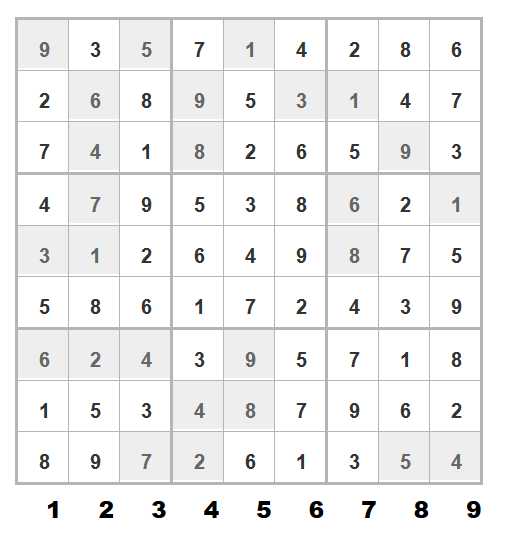

解出数独,拿到解压密码

所以密码为

935714286268953147741826593479538621312649875586172439624395718153487962897261354

解压拿到flag2.zip

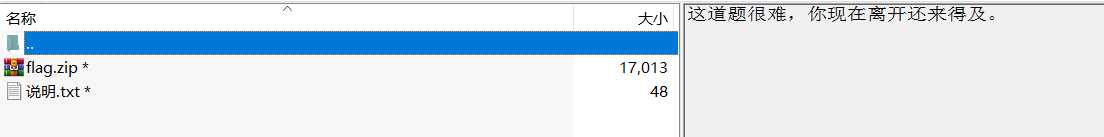

发现没有其他提示,但有一个说明,文件比较小

使用右边的备注构造明文说明.txt,然后使用winrar压缩成说明.zip

对比后发现这两个压缩包内的CRC32数值相同,可以确定为明文爆破

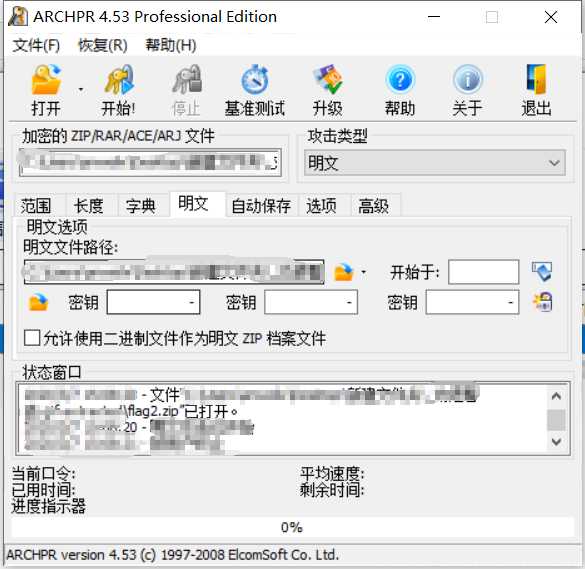

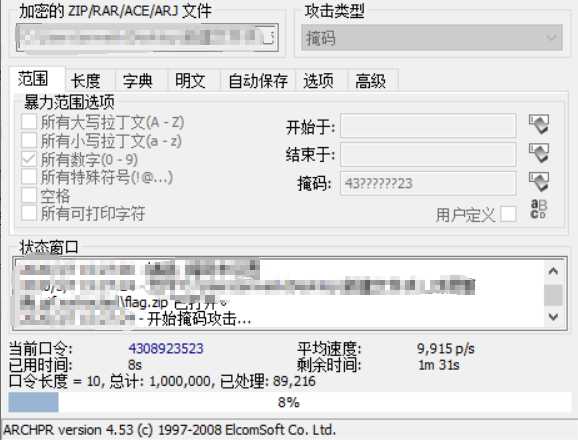

使用Advanced Archive Password Recovery工具进行明文爆破

爆破成功后得到flag2_decrypted.zip,可以直接解压,解压后拿到flag.zip

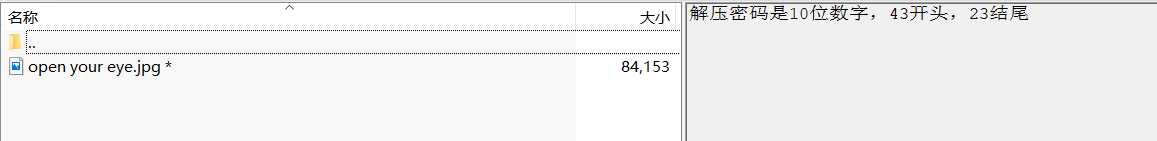

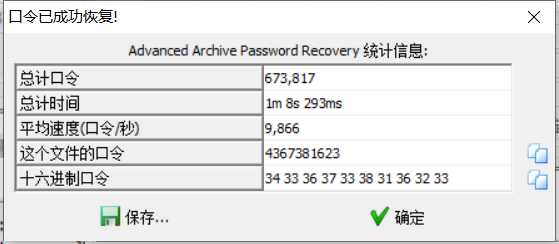

使用Advanced Archive Password Recovery工具进行暴力破解

成功拿到密码

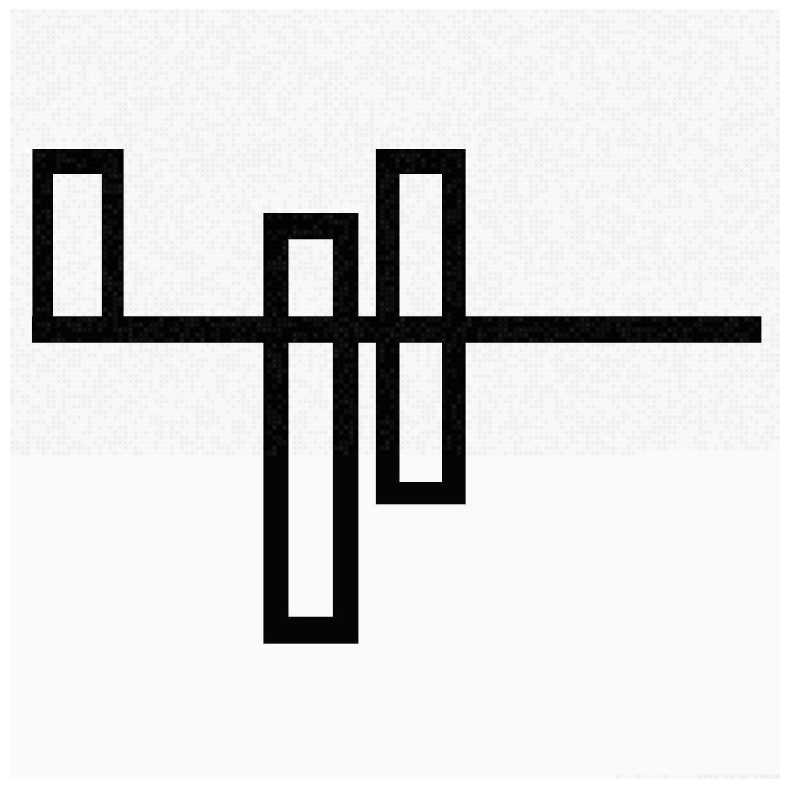

解压得到open your eye.jpg

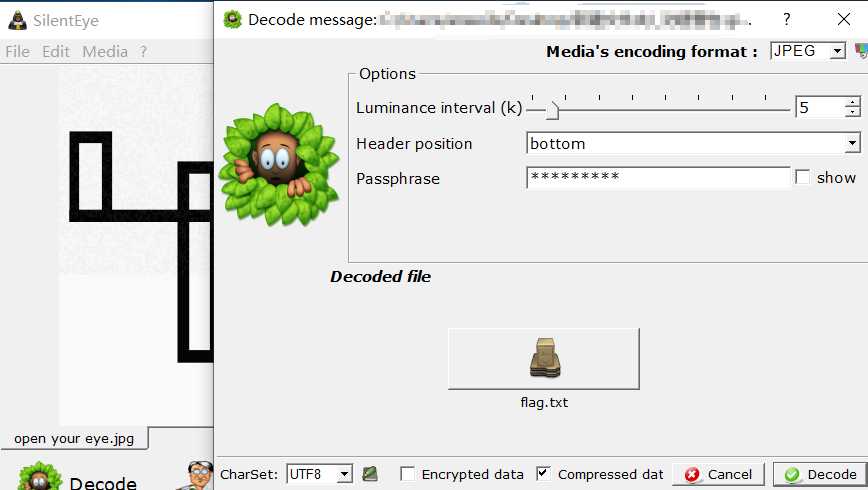

使用SilentEye工具处理图片

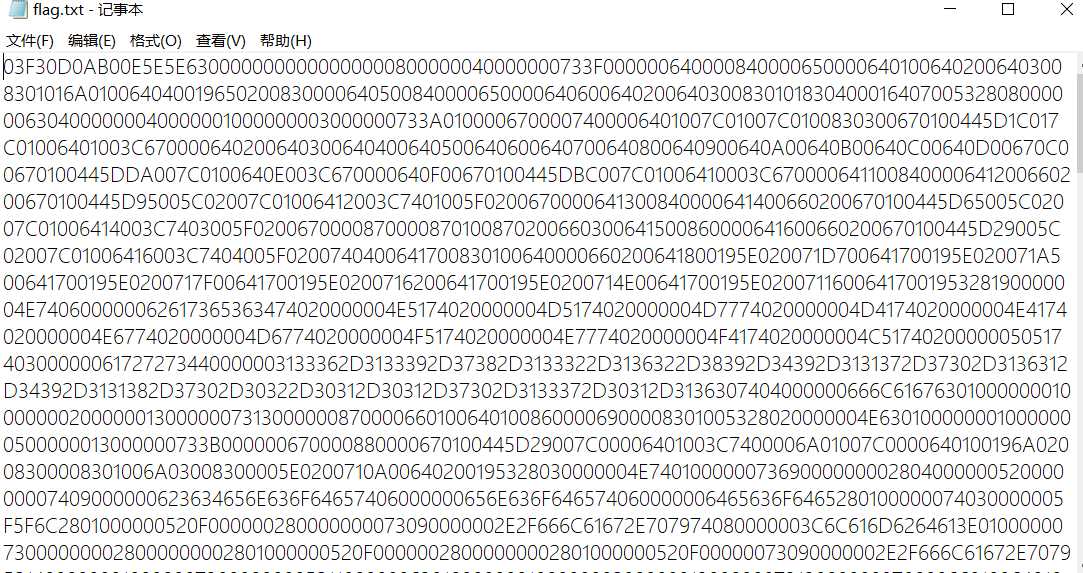

得到flag.txt

03F3开头,为.pyc文件,使用将文件内容复制到winhex中保存为flag.pyc

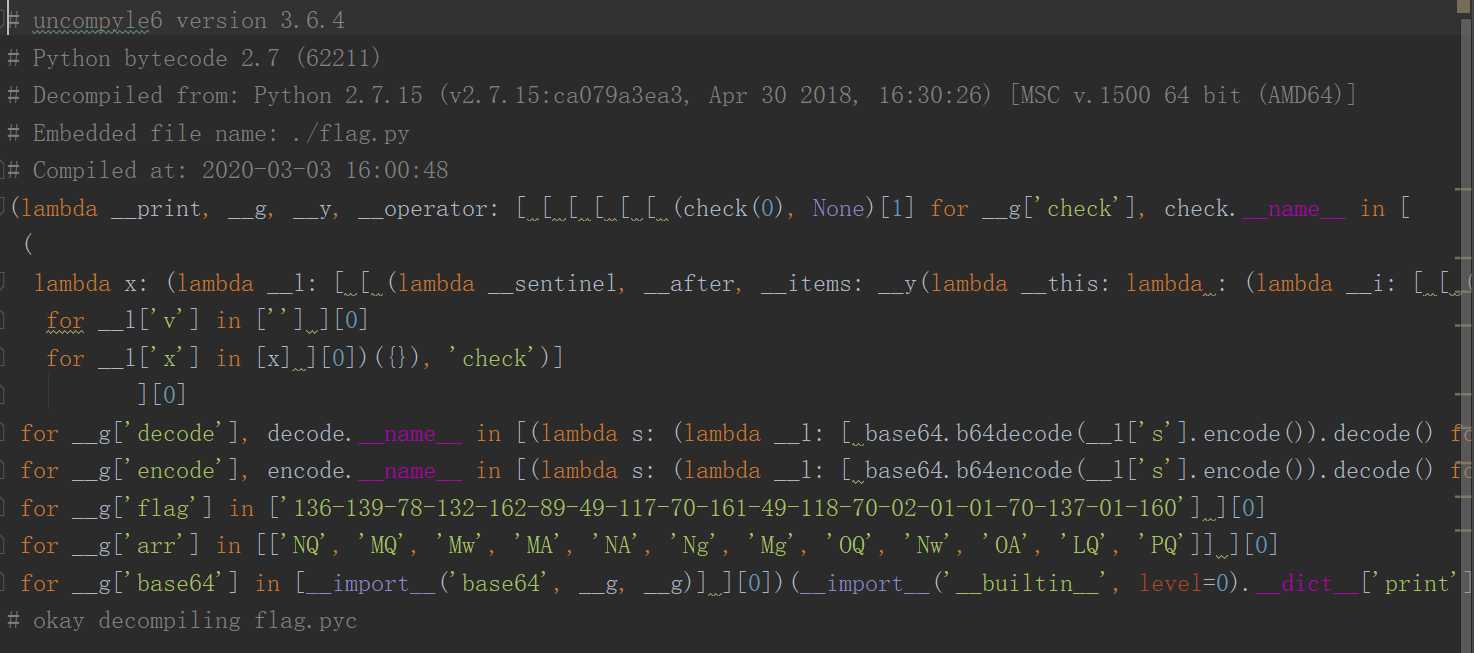

使用uncompyle把flag.pyc反编译为flag.py

命令如下

uncompyle6 flag.pyc > ./flag.py

成功拿到flag.py文件

根据题目提示,把check 0 改为check 1

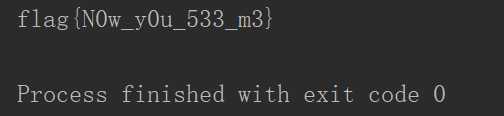

运行后拿到flag

标签:直接 rar gif lan 根据 搜索 文件比较 存在 win

原文地址:https://www.cnblogs.com/anweilx/p/12434649.html