标签:攻击 扩展 ges 图片 黑白名单 扩展名 修改文件名 绕过 方法

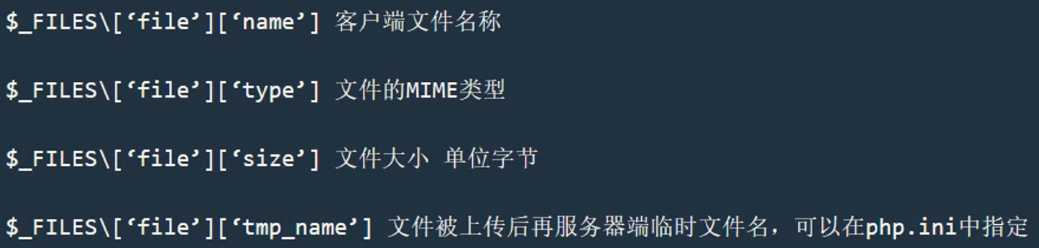

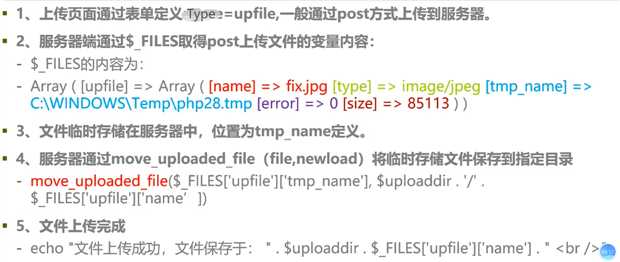

关于PHP中$_files数组的使用方法

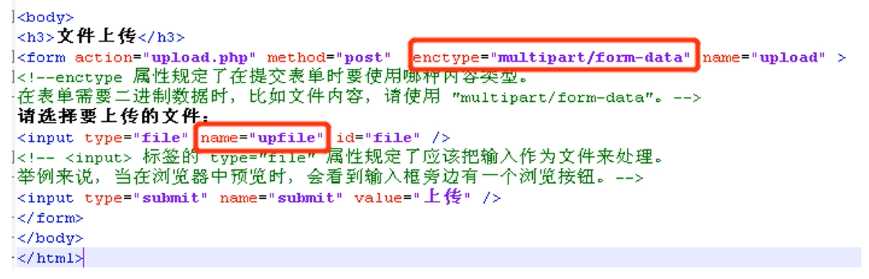

前端上传页面:upfile.php

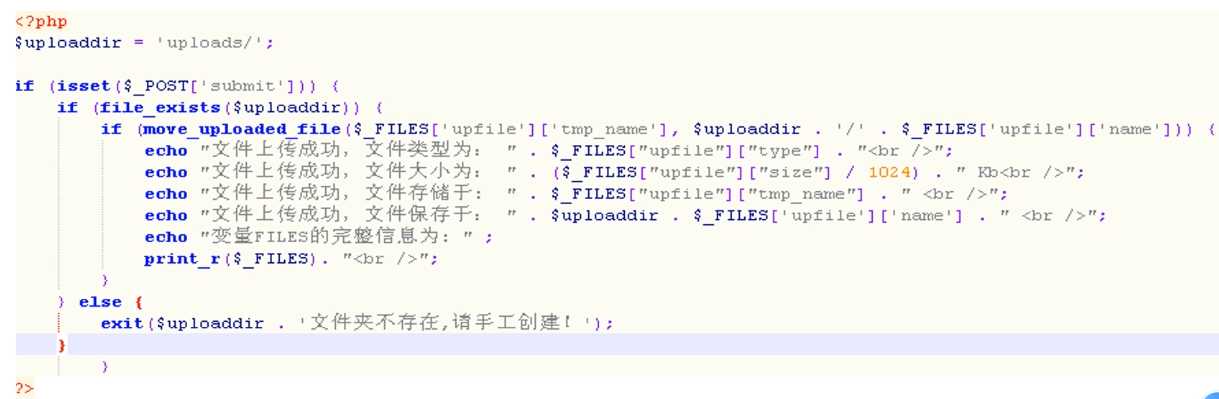

上传处理程序:upload.php

1 、通过前端JavaScript 检测文件扩展名

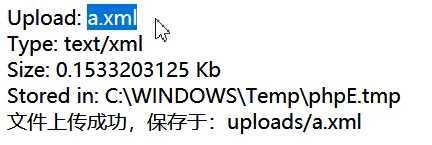

2 、服务器端检测文件传输类型content_type

MIME类型检测是客户端在上传文件到服务端的时候,服务端对客户端上传的文件的content_type类型进行检测,如果是白名单所允许的,则可以正常上传, 否则上失败。

3 、服务器端检测文件扩展名

当客户端将文件提交到服务端的时候, 服务端会根据自己设定的黑白名单对客户端提交上来的文件扩展名进行判断, 如果上传的文件扩展名是黑名单里面所限制的,则不予上传, 否则正常上传。

strrchr() 函数查找字符串在另一个字符串中最后一次出现的位置, 并返回从该位置到字符串结尾的所有字符。

4 、服务器端文件内容检测

服务器端文件扩展名检测,主要利用黑名单或白名单机制的不足或者利用解析洞,00 截断实现上传。

- 黑名单: 只要未在黑名单重定义的, 均可以上传。例如特殊的可执行文件.asa .cer 等可以在iiis 执行

- 白名单: 相对黑名单安全

5 、00 截断的应用

正常传递符合检测的图片文件

通过burp拦截请求,在hex中更改字符为00

6、getimagesize() 读取文件的格式

一般文件内容的检测使用getimagesize() 函数检测, 会判断文件是否是一个有效的图片文件, 如果是, 则允许上传, 否则的话, 不允许上传。

标签:攻击 扩展 ges 图片 黑白名单 扩展名 修改文件名 绕过 方法

原文地址:https://www.cnblogs.com/52kj/p/12466252.html