标签:传参 有关 log python min bat 防止 进阶 实现

1.baby_web

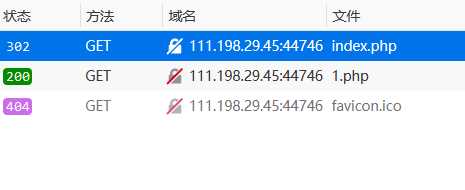

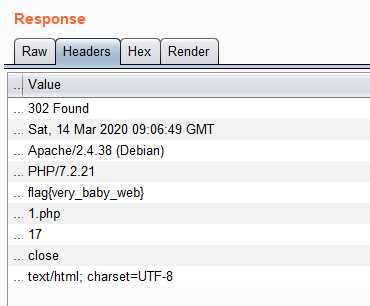

访问页面跳转到1.php,burp抓包防止跳转,flag藏在响应头里面

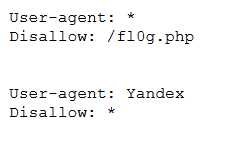

2.Training-WWW-Robots

爬虫协议,直接得flag

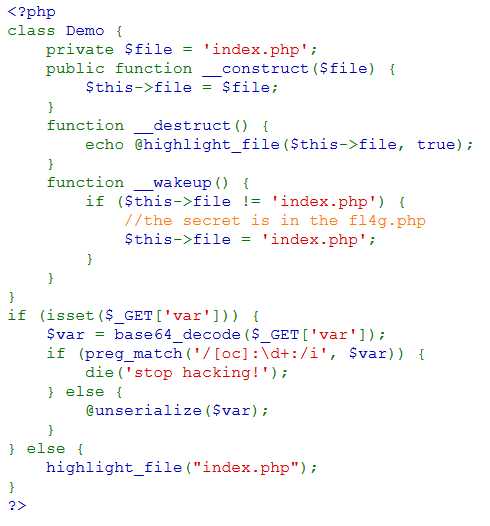

3.Web_php_unserialize

var传参,需要注意三点:

1.想要访问f14g.php,就要反序列化f14g.php

2.CVE漏洞绕过__wakeup,成员数设置要大于原来的成员数

3.正则绕过,对象长度之前添加一个+号可以绕过

最后别忘了编码

4.php_rce

thinkphp rce 漏洞,现成的漏洞,利用原理可以百度,版本5.0.20

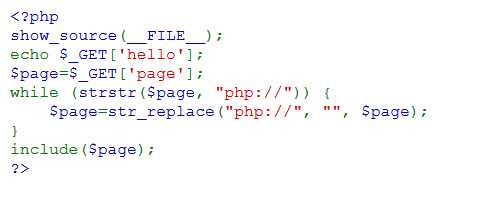

5.Web_php_include

php://过滤了,但是大小写可以绕过,用data://text/plain,<?php @eval($_POST[‘pass‘]);?>写入一句话,蚁剑连接getshell

6.warmup

之前专门写了一个做这道题的博客:

https://www.cnblogs.com/echoDetected/p/12346669.html

CVE目录遍历漏洞,漏洞利用原理也可以在网上找到

7.NewsCenter

题目出问题了,记得拿sqlmap可以注出来的,这里不再赘述

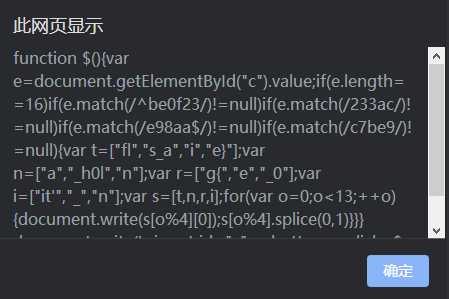

8.NaNNaNNaNNaN-Batman

下载附件打开乱码,修改eval为alert,修改后缀html再打开页面将源码弹窗方式显示

之后根据提示直接得出匹配的字符串,用弹窗码打开网页输入到框里面返回flag

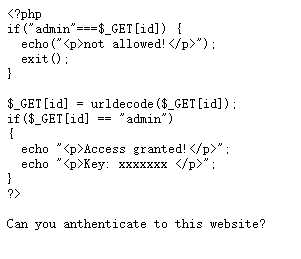

9.PHP2

源码在index.phps里面,phps后缀是让我们看源码的

admin二次编码,传进去就能得到flag

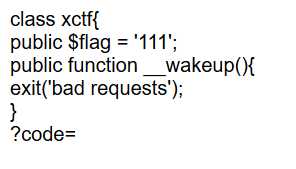

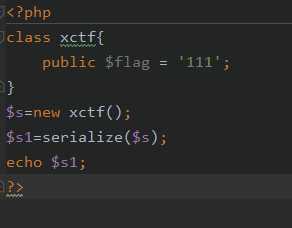

10.unserialize3

上代码:

得到序列化的值,顺便绕过__wakeup(之前有道题说过了)

?code=O:4:"xctf":2:{s:4:"flag";s:3:"111";}

11.upload1

简单的文件上传漏洞,burp上传一句话图片改后缀为php,上蚁剑

12.Web_python_template_injection

web和python有什么关系?python的flask和django框架可以实现web,十分实用,这里的注入和框架(模板)有关系

https://www.cnblogs.com/mke2fs/p/11523005.html

这道题让我讲我也说不清楚,可以去看看大佬的wp

标签:传参 有关 log python min bat 防止 进阶 实现

原文地址:https://www.cnblogs.com/echoDetected/p/12493645.html