标签:查看进程 deb serve r文件 出现 Nid wait cal for

有时候,我们需要调试APK启动过程中的SO文件里的函数,使用附加的方法显然时机已经晚了!

比如想要调试SO库的JNI_Onload函数,很多时候需要在程序启动的时候就附加并且调试!

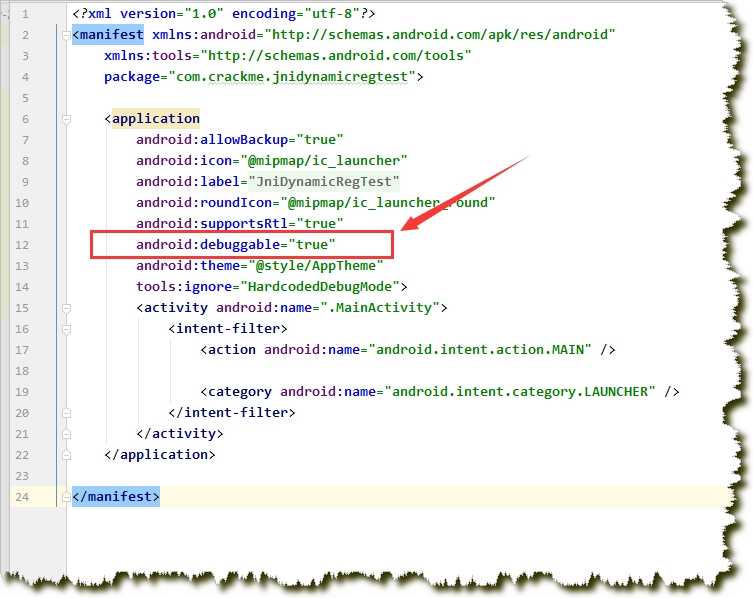

1.首先需要给AndroidManifest.xml设置android:debuggable="true",否则会出现无法附加到模拟器的错误!

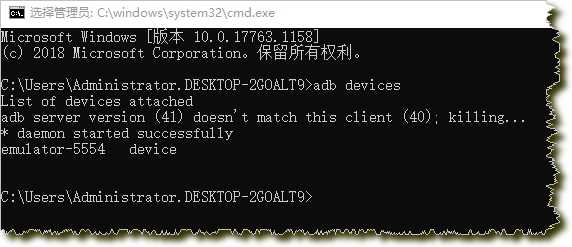

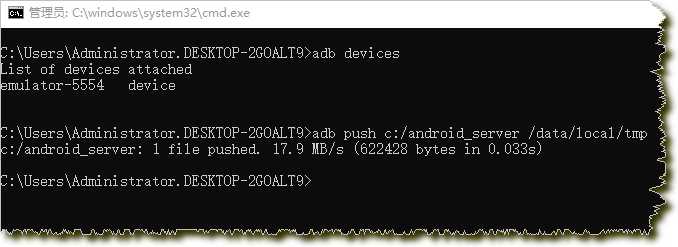

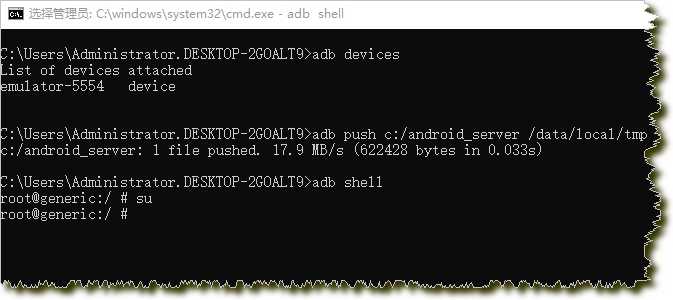

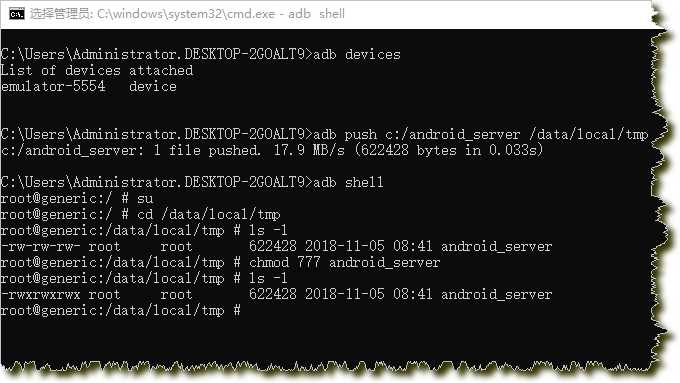

2.在CMD窗口下执行【adb devices】检查模拟器是否正常连接

3.将IDA安装目录下dbgsrv文件夹下的android_server发送到安卓模拟器中,注意android_server文件所在路径不能有中文和空格,否则adb push命令会出错,我这里将android_server文件放在c盘根目录下,使用以下命令将android_server发送到模拟器中。 【adb push C:\android_server /data/local/tmp】

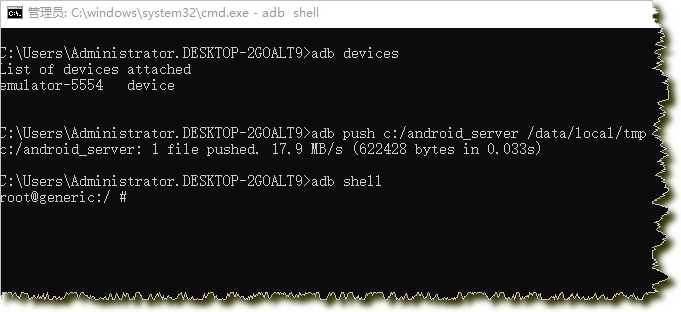

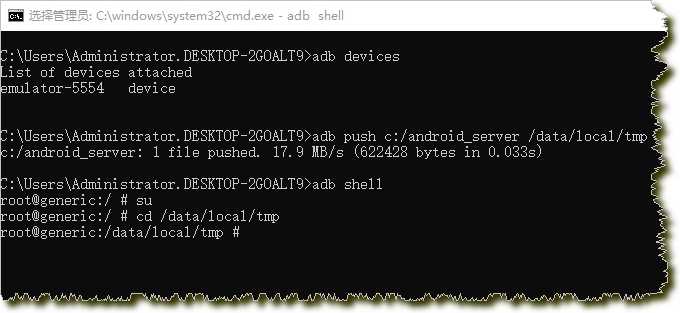

4.执行【adb shell】命令

5.执行【su】 获取root权限

6.执行【cd /data/local/tmp】 将路径切换到/data/local/tmp下

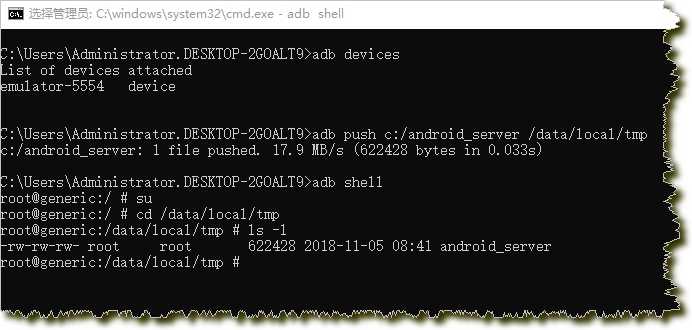

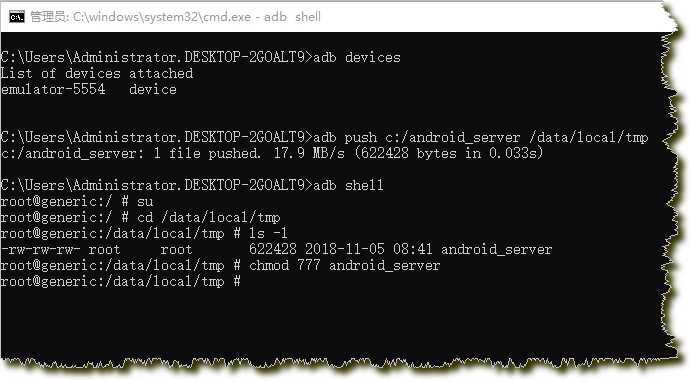

7.执行【ls -l】 查询目录下所有文件以及读写权限

8.执行【chmod 777 android_server】 将android_server文件权限修改为777权限

9.再次执行【ls -l】查看文件权限是否修改成功

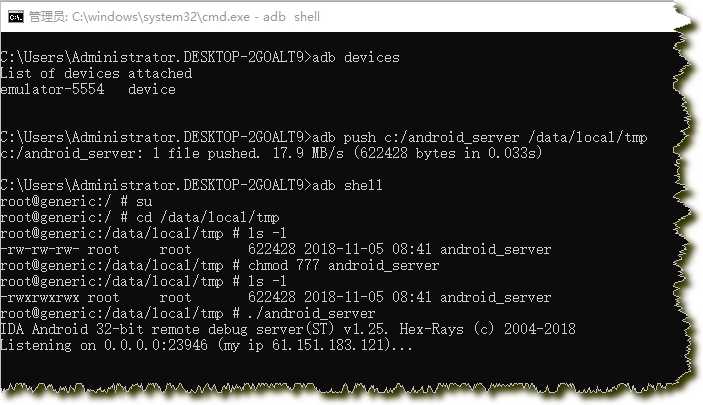

10.执行【./android_server】启动android_server

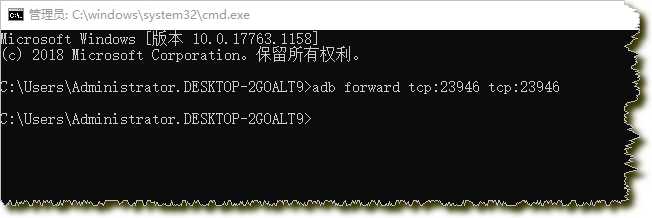

11.原来的窗口别关,重新打开一个新的CMD窗口,执行【adb forward tcp:23946 tcp:23946】进行端口转发

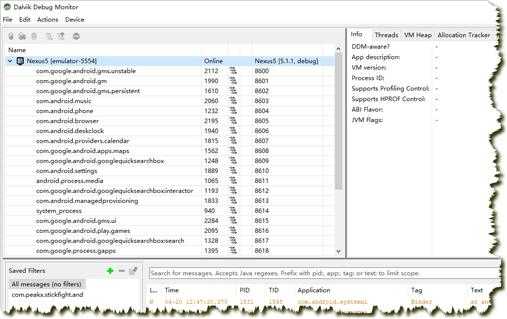

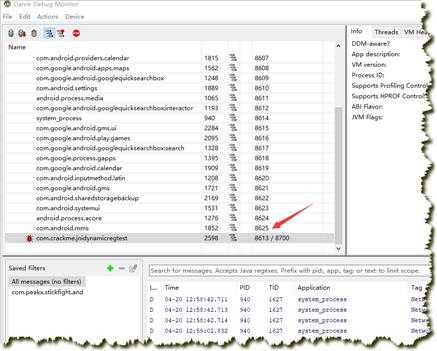

12.打开DDMS,打开就行了,只要能正常显示进程列表就行。然后DDMS别关!

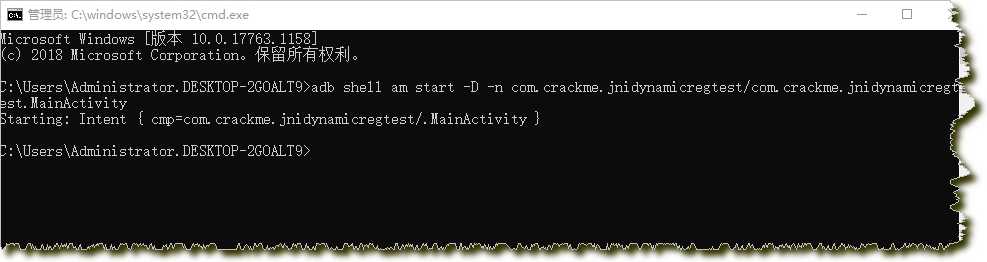

13.以Debug模式启动进程 命令格式为:adb shell am start -D -n 包名/包名.入口Activity 【adb shell am start -D -n com.crackme.jnidynamicregtest/com.crackme.jnidynamicregtest.MainActivity】

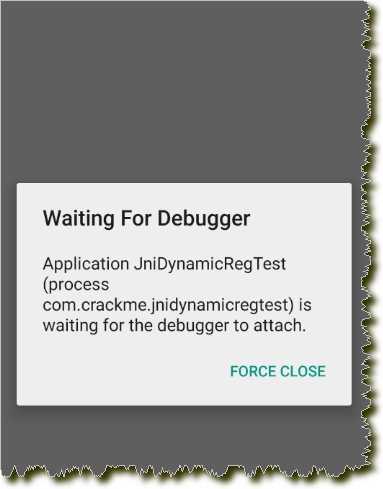

命令执行之后,可以看到安卓模拟器启动了进程,并且提示Waiting for debugger

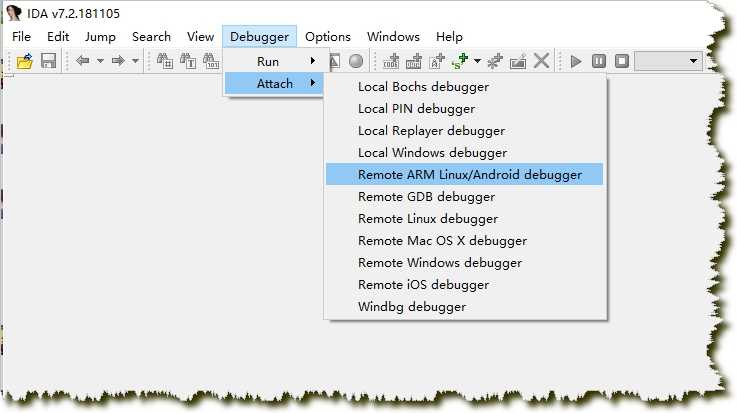

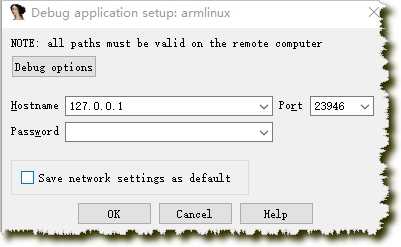

14.打开IDA 菜单 Debugger->Attach->Remote ARM Linux/Android debugger,输入127.0.0.1点击OK

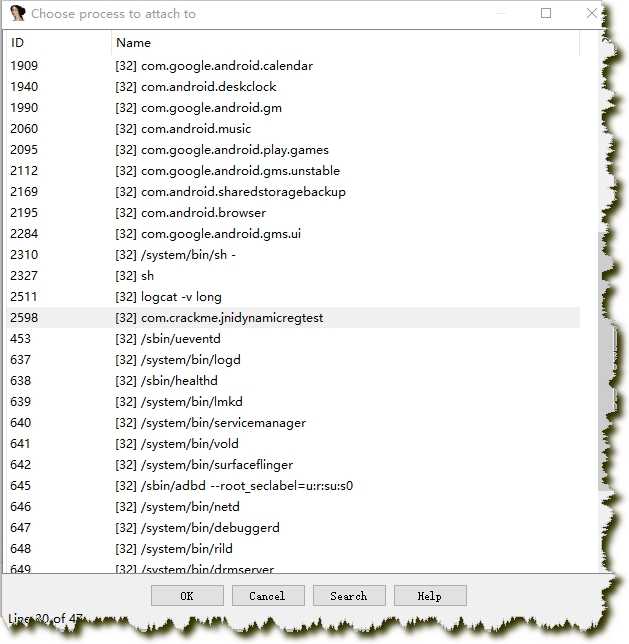

15.选择要附加的进程,点击OK

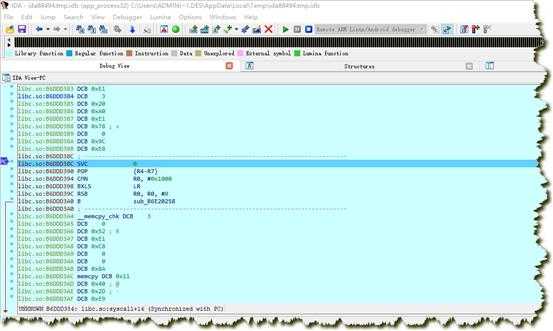

16.此时IDA已经正常附加进程,并且暂停下来

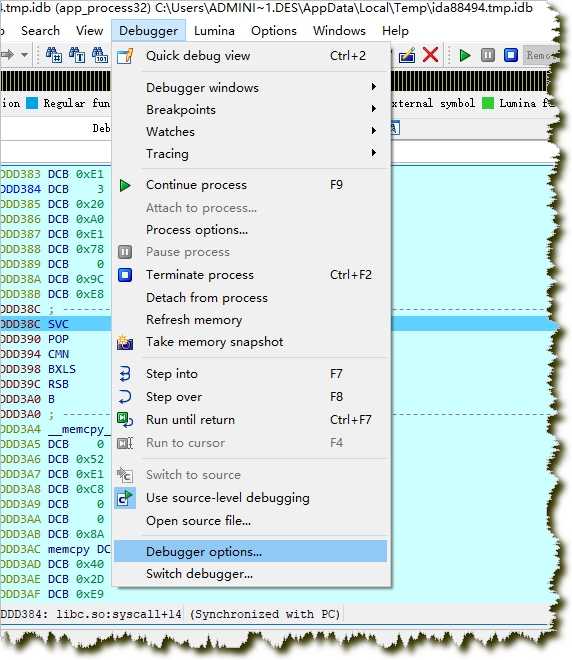

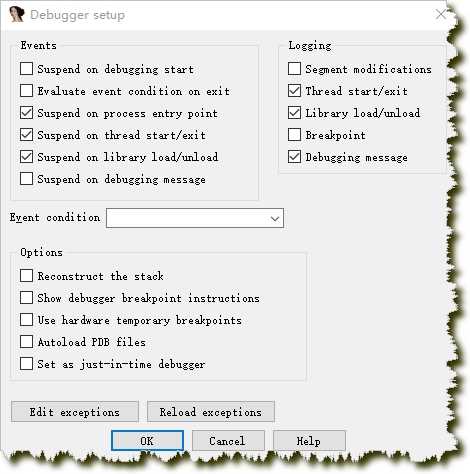

17.Debugger->Debugger option,勾选一下三项

18.打开刚才启动的DDMS,查看进程端口,此时为8613

标签:查看进程 deb serve r文件 出现 Nid wait cal for

原文地址:https://www.cnblogs.com/fuhua/p/12740482.html