标签:png eset 开发环境 技术 开启 基本 页面 arc 现在

标签: linux web

GET/POST

SQL注入

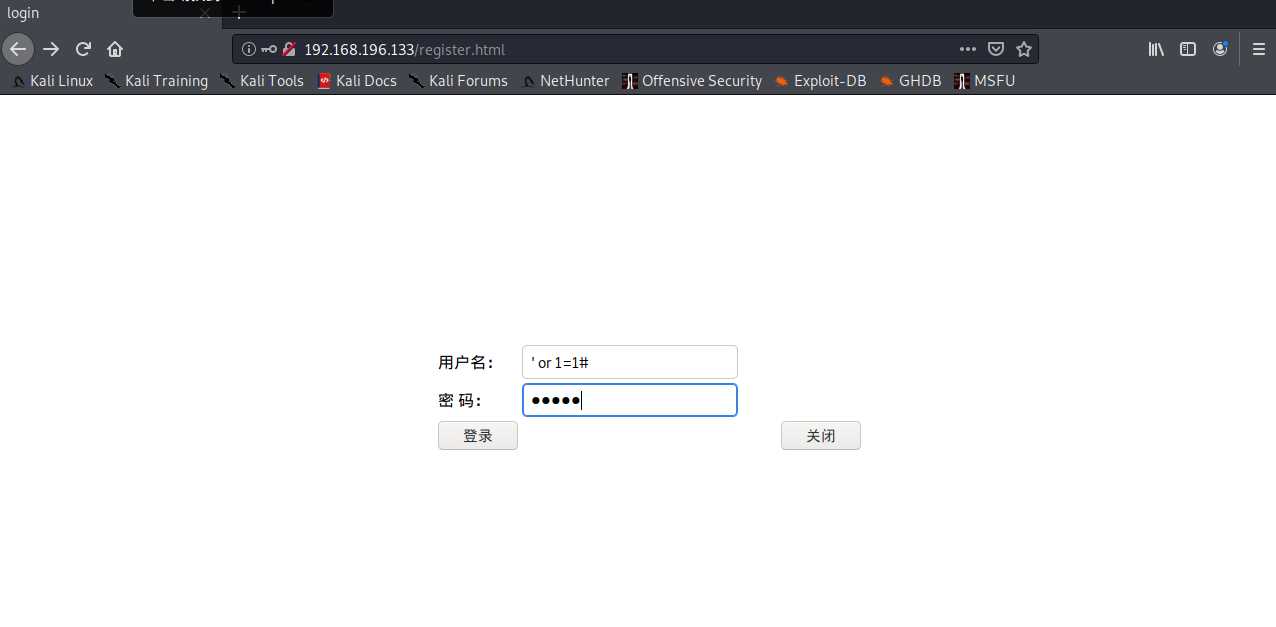

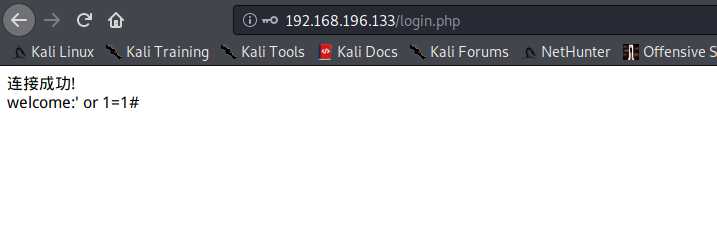

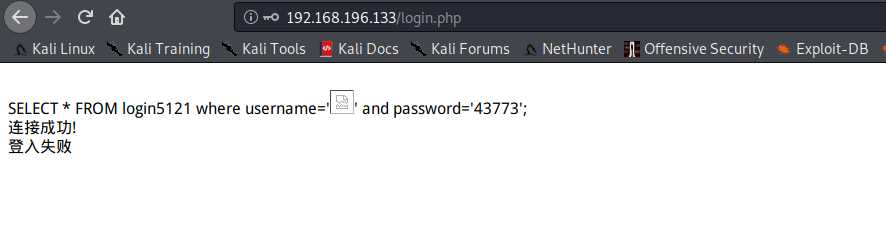

‘ or 1=1#中#相当于注释符,把后面的内容都注释掉,1=1是永真式,条件永远成立,和代码中select语句组合后变成select * from login5314_table where username=‘‘ or 1=1# ‘ and password=‘‘,不管密码是否输入正确,都能够成功登录。XSS攻击

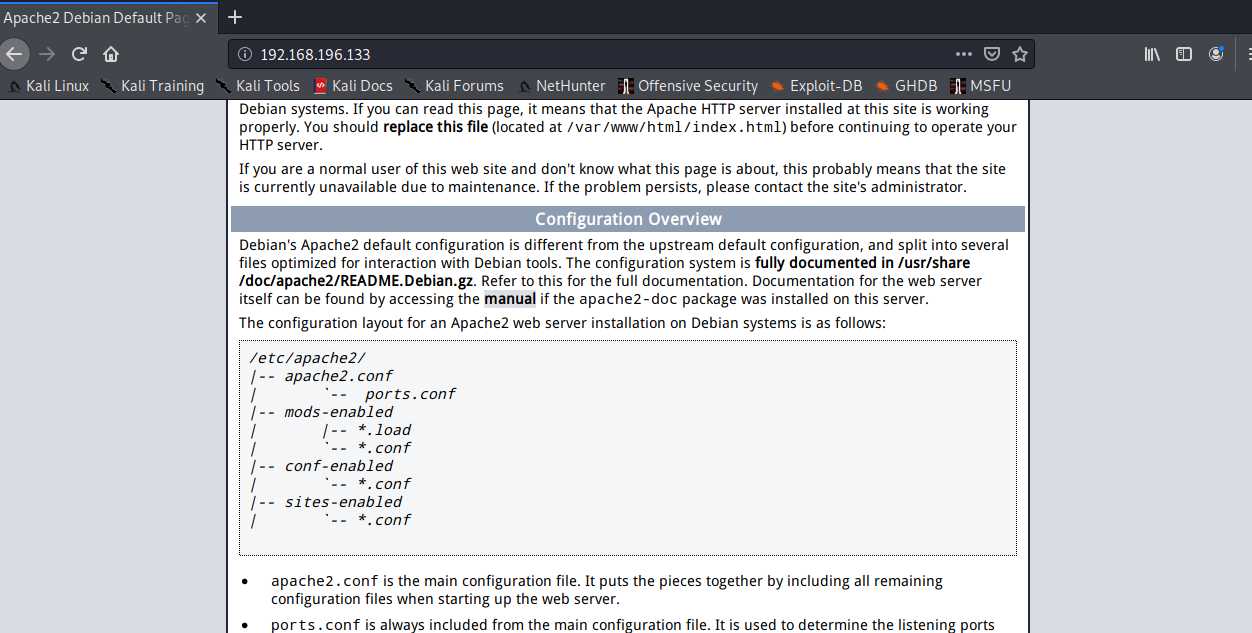

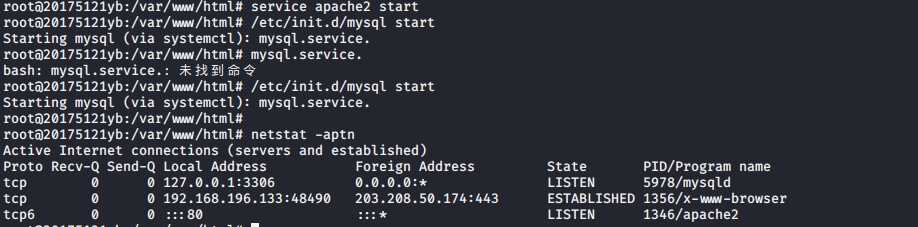

service apache2 start开启Apache服务

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8">

<title>login</title>

</head>

<style type="text/css">

body{

background-image:url(/var/www/html/image.jpg)

}

</style>

<body>

<div align="center" style="padding-top: 50px;">

<form action="login" method="post" name="login" >

<table width="740" height="300" >

<tr height="30">

<td colspan="2"></td>

</tr>

<tr height="1">

<td width="40%"></td>

<td width="5%">用户名:</td>

<td><input type="text" value="" name="username" id="username"/></td>

<td width="30%"></td>

</tr>

<tr height="1">

<td width="40%"></td>

<td width="5%">密 码:</td>

<td><input type="password" value="" name="password" id="password"/></td>

<td width="30%"></td>

</tr>

<tr height="1">

<td width="40%"></td>

<td width="5%"><input type="submit" value="登录"/></td>

<td align="center"><input type="button" name="close" value="关闭" οnclick="window.close();" /></td>

<td width="30%"></td>

</tr>

</table>

</form>

</div>

</body>

</html>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8">

<title>login</title>

<script type="text/javascript">

function resetValue(){

document.getElementById("username").value="";

document.getElementById("password").value="";

}

</script>

</head>

<style type="text/css">

body{

background-image:url(/var/www/html/image2.jpg)

}

</style>

<body>

<div align="center" style="padding-top: 50px;">

<form action="login.php" method="POST" name="login" >

<table width="740" height="300" >

<td colspan="2"></td>

</tr>

<tr height="1">

<td width="40%"></td>

<td width="5%">用户名:</td>

<td><input type="text" value="" name="username" id="username"/></td>

<td width="30%"></td>

</tr>

<tr height="1">

<td width="40%"></td>

<td width="5%">密 码:</td>

<td><input type="password" value="" name="password" id="password"/></td>

<td width="30%"></td>

</tr>

<tr height="1">

<td width="40%"></td>

<td width="5%"><input type="submit" name="login" value="登录"onClick="return Login()" /></td>

<td align="center"><td align="center"><input type="button" name="close" value="关闭" οnclick="window.close();" /></td></td>

<td width="30%"></td>

</tr>

</table>

</form>

</div>

<script language="javascript">

function Login(){

var Name = document.login.username.value ;

var Pwd = document.login.password.value ;

if ((Name =="") ){

alert("用户名为空!");

return false ;

}

if ((Pwd=="")){

alert("密码为空!");

return false ;

}

}

</script>

</body>

</html>

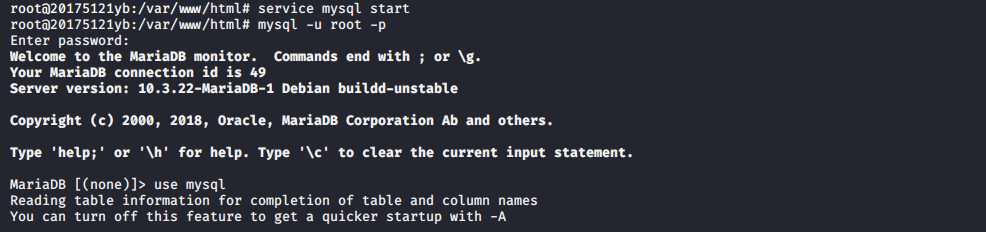

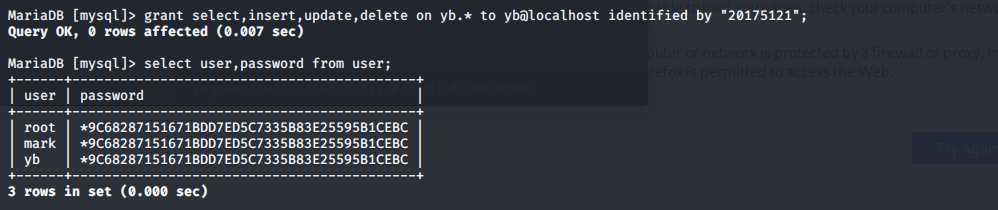

service mysql start ,再输入mysql -u root -p 登录,默认密码为空

- 输入use mysql;//选择mysql数据库

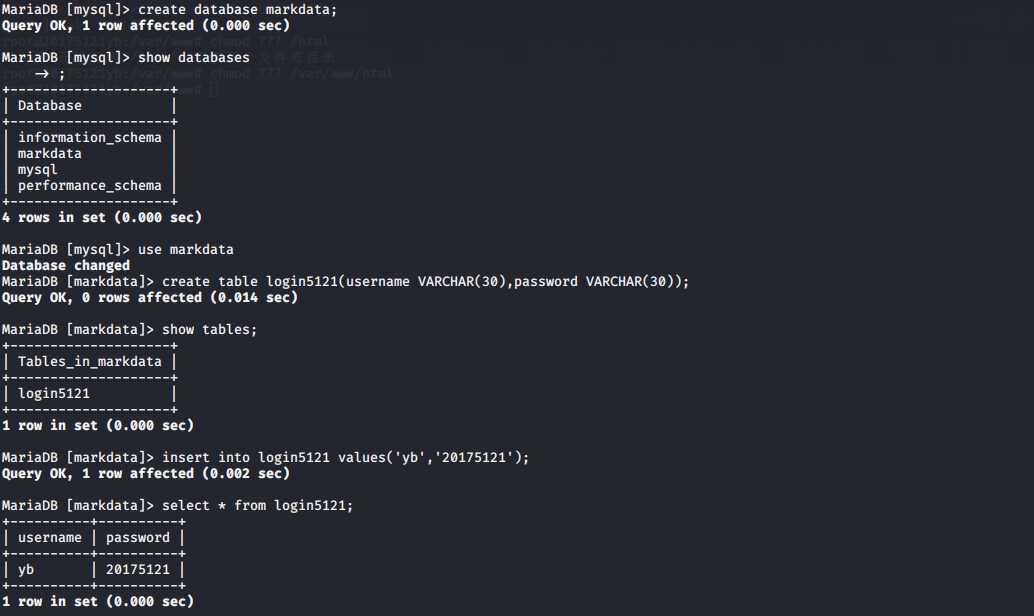

- UPDATE mysql.user SET authentication_string = 20175121, plugin = ‘mysql_native_password‘ WHERE User = ‘root‘ AND Host = ‘localhost‘;//更改密码

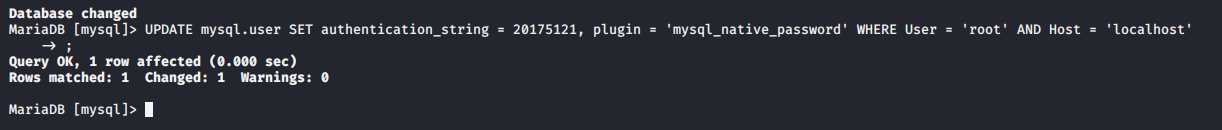

create database markdata;

use markdata

create table login5121(username VARCHAR(30),password VARCHAR(30));

insert into login5121 values(‘yb‘,‘20175121‘);

select * from login5121;

grant select,insert,update,delete on mark.* to mark@localhost identified by "20175121";

service apache2 start

/etc/init.d/mysql start

netstat -aptn

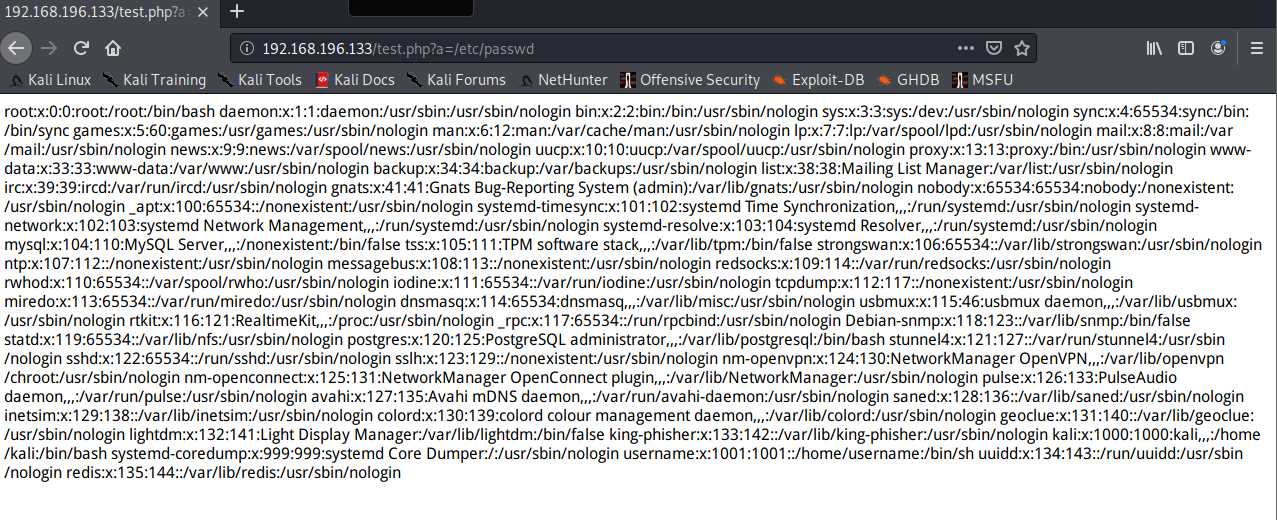

/var/www/html/下<?php

include($_GET["a"]);

?>

在浏览器中输入[本机IP地址]/test.php?a=/etc/passwd可以看到/etc/passwd文件的内容

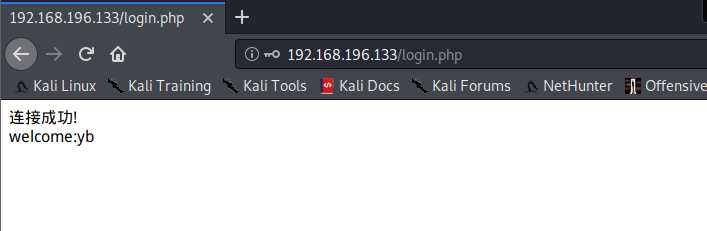

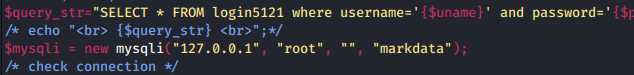

<?php

$uname=($_POST["username"]);

$pwd=($_POST["password"]);

/*echo $uname; */

$query_str="SELECT * FROM login5121 where username=‘{$uname}‘ and password=‘{$pwd}‘;";

/*echo "<br> {$query_str} <br>"; */

$mysqli = new mysqli("127.0.0.1", "root", "", "markdata");

/* check connection */

if ($mysqli->connect_errno) {

printf("Connect failed: %s\n",$mysqli->connect_error);

exit();

}

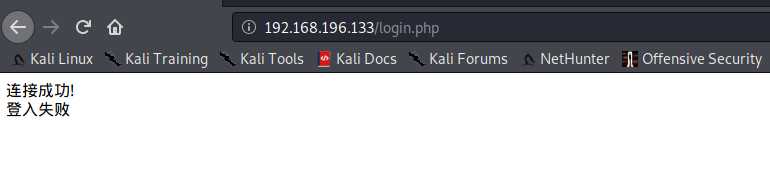

echo "连接成功! ";

if ($result = $mysqli->query($query_str)) {

if ($result->num_rows > 0 ){

echo "<br> welcome:{$uname}<br> ";

}

else {

echo "<br> 登入失败 <br> " ;

}

/* free result set */

$result->close();

}

$mysqli->close();

?>

[本机IP地址]/[登录页面文件名]进入登录页面输入用户名和密码,点击登录若用户名和密码都输入正确则会跳转到成功提示的PHP网页

[本机IP地址]/[登录页面文件名]进入登录页面,用户名输入‘ or 1=1#,密码随意输入

登录成功登录

echo "<br> {$query_str} <br>";

<img src="image.jpg" />,密码随意输入

登录成功跳转到图片界面

通过本次实验,我复习了下之前学习过的html和sql语言,并且还学习了一点php语言。通过简单了解了前端后台和数据库地搭建,初步尝试了简单的数据库注入和XSS攻击,虽然之前看过老师演示SQL注入攻击,但是自己没有亲自尝试过,这次实验让我对SQL注入攻击有了更深的感悟,在设计后台逻辑时需要考虑如何抵御这类的SQL注入攻击,同时这次试验重温了一些web知识,加深了理解,也有新的学习和收获。

2019-2020-5 20175121杨波《网络对抗技术》Exp8 Web基础

标签:png eset 开发环境 技术 开启 基本 页面 arc 现在

原文地址:https://www.cnblogs.com/xposed/p/12892371.html