标签:lock ica compute win10 系统 执行 验证 pac offline

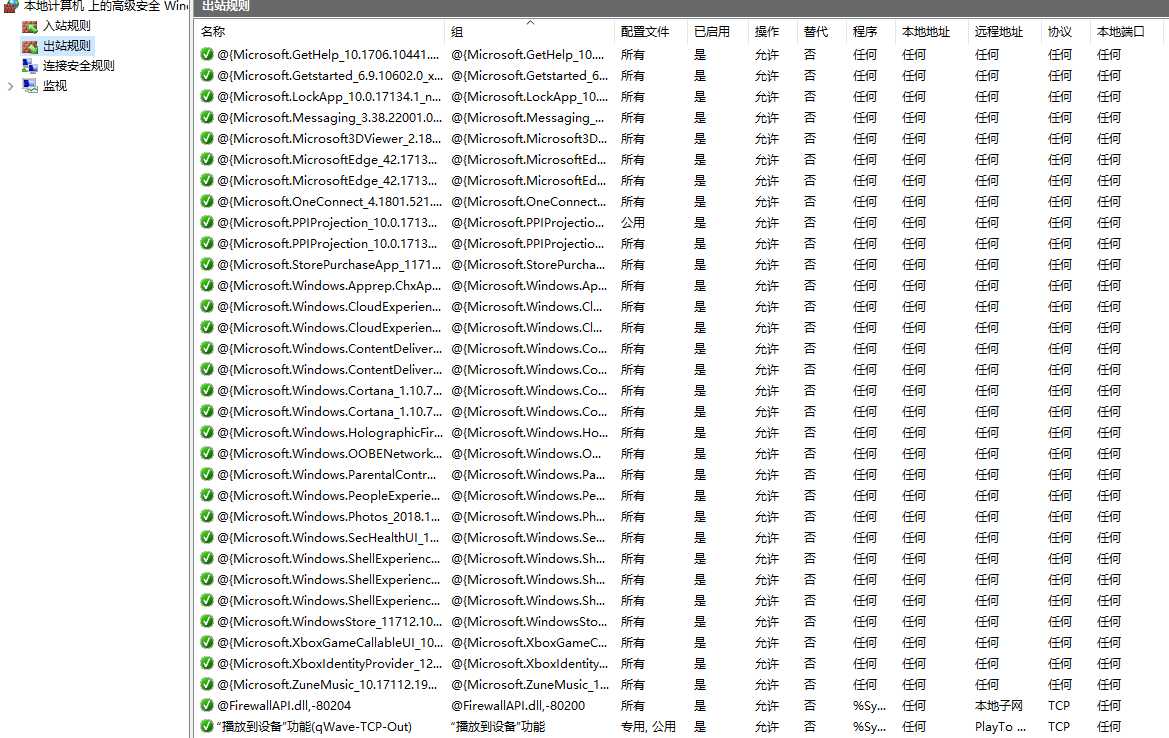

一般只要设置出站规则就好,如果不勾搭外边的机器,外边的机器一般是不会勾搭上本地的机器的,因为Nat

设置出站规则,可以根据程序设置就可以了,如果不想点击这么枯燥,可以CV命令行

高级用户可以使用命令行来配置 Windows 防火墙。您可以使用 netsh 命令行工具来进行配置。

下表中的 netsh 命令可用于 Microsoft Windows XP Service Pack 2 (SP2)。键入 netsh 命令以及“/?”会显示该命令的帮助。

netsh firewall add allowedprogram 将允许的程序配置添加到 Windows 防火墙中

netsh firewall add portopening 将端口配置添加到 Windows 防火墙中

netsh firewall delete allowedprogram 从 Windows 防火墙中删除允许的程序配置

netsh firewall delete portopening 从 Windows 防火墙中删除端口配置

netsh firewall reset将 Windows 防火墙配置重置为默认配置

netsh firewall set allowedprogram 编辑 Windows 防火墙中的允许程序配置

netsh firewall set icmpsettings 编辑 Windows 防火墙中的 ICMP 配置

netsh firewall set logging 编辑 Windows 防火墙中的日志记录配置

netsh firewall set notifications 编辑 Windows 防火墙中的通知配置

netsh firewall set opmode 编辑 Windows 防火墙中的操作配置

netsh firewall set portopening 编辑 Windows 防火墙中的端口配置

netsh firewall set service 编辑 Windows 防火墙中的服务配置

netsh firewall show allowedprogram 显示 Windows 防火墙中的允许程序配置

netsh firewall show config 显示 Windows 防火墙配置

netsh firewall show currentprofile 显示 Windows 防火墙的当前配置文件

netsh firewall show icmpsettings 显示 Windows 防火墙中的 ICMP 配置

netsh firewall show logging 显示 Windows 防火墙中的日志记录配置

netsh firewall show notifications 显示 Windows 防火墙中的通知配置

netsh firewall show opmode 显示 Windows 防火墙中的操作配置

netsh firewall show portopening 显示 Windows 防火墙中的端口配置

netsh firewall show service 显示 Windows 防火墙中的服务配置

netsh firewall show state 显示 Windows 防火墙的当前状态

注意

https://www.cnblogs.com/seasonzone/p/4866666.html

用法: add rule name=<string>

dir=in|out

action=allow|block|bypass

[program=<program path>]

[service=<service short name>|any]

[description=<string>]

[enable=yes|no (default=yes)]

[profile=public|private|domain|any[,...]]

[localip=any|<IPv4 address>|<IPv6 address>|<subnet>|<range>|<list>]

[remoteip=any|localsubnet|dns|dhcp|wins|defaultgateway|

<IPv4 address>|<IPv6 address>|<subnet>|<range>|<list>]

[localport=0-65535|<port range>[,...]|RPC|RPC-EPMap|IPHTTPS|any (default=any)]

[remoteport=0-65535|<port range>[,...]|any (default=any)]

[protocol=0-255|icmpv4|icmpv6|icmpv4:type,code|icmpv6:type,code|

tcp|udp|any (default=any)]

[interfacetype=wireless|lan|ras|any]

[rmtcomputergrp=<SDDL string>]

[rmtusrgrp=<SDDL string>]

[edge=yes|deferapp|deferuser|no (default=no)]

[security=authenticate|authenc|authdynenc|authnoencap|notrequired

(default=notrequired)]

备注:

- 将新的入站或出站规则添加到防火墙策略。

- 规则名称应该是唯一的,且不能为 "all"。

- 如果已指定远程计算机或用户组,则 security 必须为

authenticate、authenc、authdynenc 或 authnoencap。

- 为 authdynenc 设置安全性可允许系统动态协商为匹配

给定 Windows Defender 防火墙规则的通信使用加密。

根据现有连接安全规则属性协商加密。

选择此选项后,只要入站 IPsec 连接已设置安全保护,

但未使用 IPsec 进行加密,计算机就能够接收该入站连接的第一个 TCP 或

UDP 包。

一旦处理了第一个数据包,服务器将重新协商连接并对其进行升级,以便所

有后续通信都完全加密。

- 如果 action=bypass,则 dir=in 时必须指定远程计算机组。

- 如果 service=any,则规则仅应用到服务。

- ICMP 类型或代码可以为 "any"。

- Edge 只能为入站规则指定。

- AuthEnc 和 authnoencap 不能同时使用。

- Authdynenc 仅当 dir=in 时有效。

- 设置 authnoencap 后,security=authenticate 选项就变成可选参数。

示例:

为不具有封装的 messenger.exe 添加入站规则:

netsh advfirewall firewall add rule name="allow messenger"

dir=in program="c:\programfiles\messenger\msmsgs.exe"

security=authnoencap action=allow

为端口 80 添加出站规则:

netsh advfirewall firewall add rule name="allow80"

protocol=TCP dir=out localport=80 action=block

为 TCP 端口 80 通信添加需要安全和加密的入站规则:

netsh advfirewall firewall add rule

name="Require Encryption for Inbound TCP/80"

protocol=TCP dir=in localport=80 security=authdynenc

action=allow

为 messenger.exe 添加需要安全的入站规则:

netsh advfirewall firewall add rule name="allow messenger"

dir=in program="c:\program files\messenger\msmsgs.exe"

security=authenticate action=allow

为 SDDL 字符串标识的组 acmedomain\scanners 添加

经过身份验证的防火墙跳过规则:

netsh advfirewall firewall add rule name="allow scanners"

dir=in rmtcomputergrp=<SDDL string> action=bypass

security=authenticate

为 udp- 的本地端口 5000-5010 添加出站允许规则

Add rule name="Allow port range" dir=out protocol=udp localport=5000-5010 action=allow

标签:lock ica compute win10 系统 执行 验证 pac offline

原文地址:https://www.cnblogs.com/ls1519/p/12942313.html