标签:指示灯 wireshark 有一个 清空 避免 地址 ref ip地址 开始

最近公司的无线网出现问题,客户端会不定时且无规律的无法访问网络,甚至无法到达网关。但出现问题的时候无论是在WLC上还是在AP的CLI中,所见一切皆正常。寻找售后经过一番show log和debug之后没有发现什么有用的信息。于是,二次信息收集,我们准备收集空气中的报文,查看通信的原始包究竟发生了什么。

通过思科提供的文档对比,发现使用AP的sniffer模式结合wireshark,实验起来比较方便。

简单罗列一个步骤:

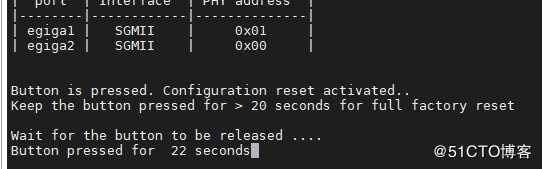

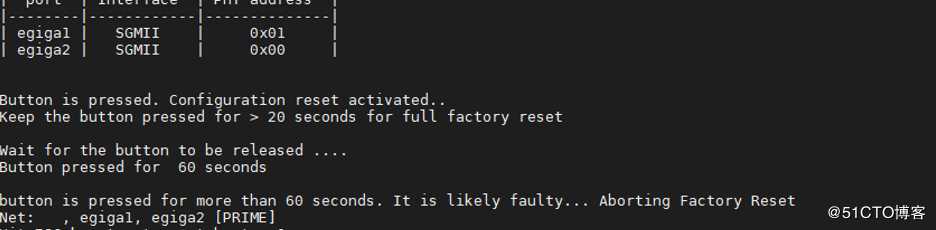

1.准备一个AP,最好非生产环境的(可选清空配置)。

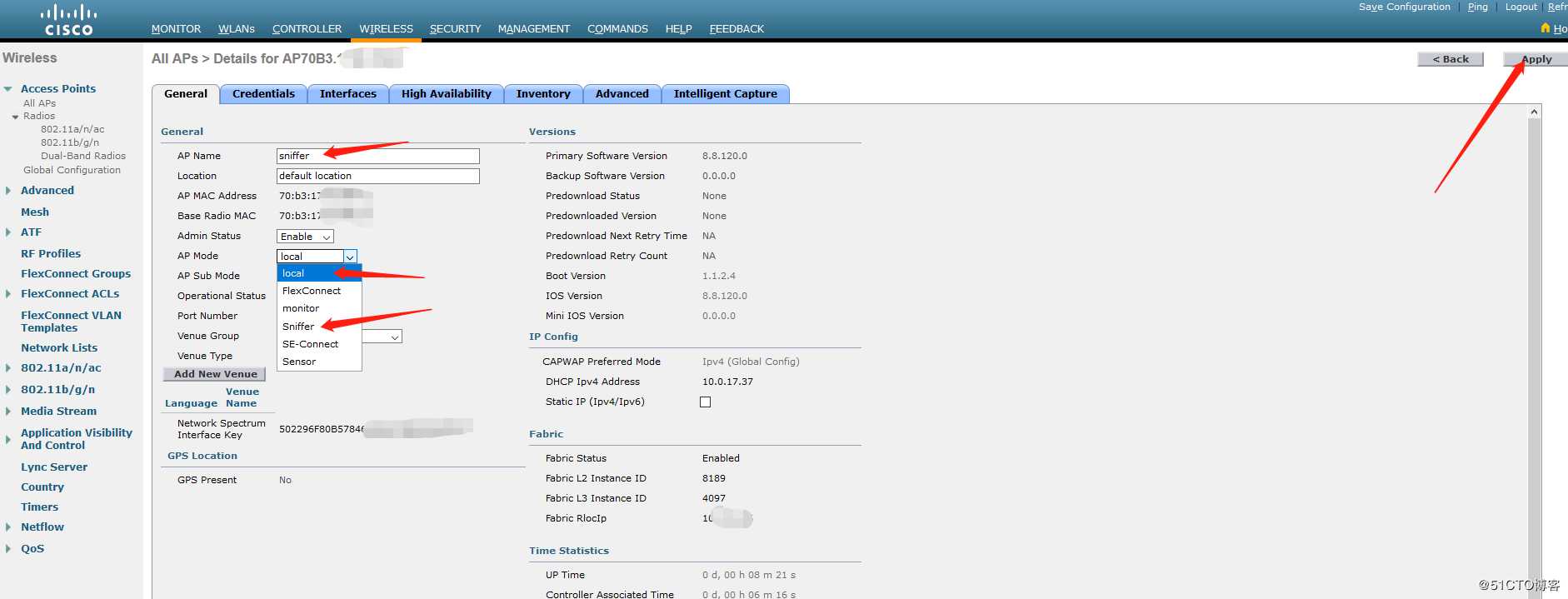

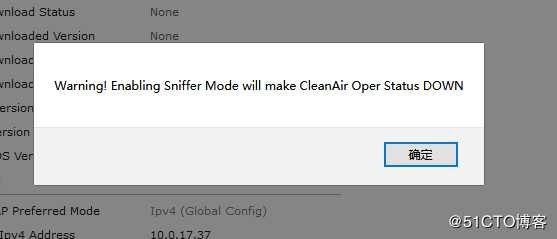

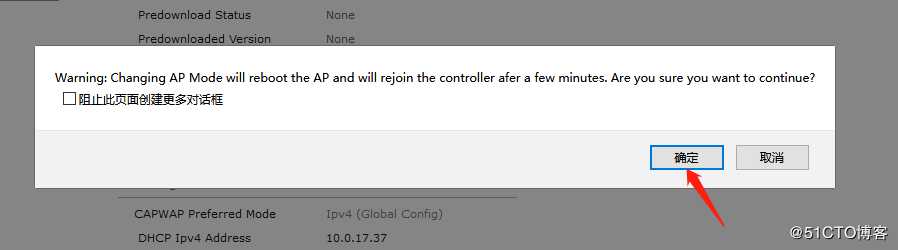

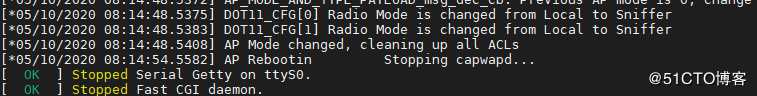

2.更改AP mode为sniffer。

3.配置AP的sniffer。

4.使用安装有Wireshark的PC进行抓包。

5.Wireshark中修改decode。

详细过程请往下看:

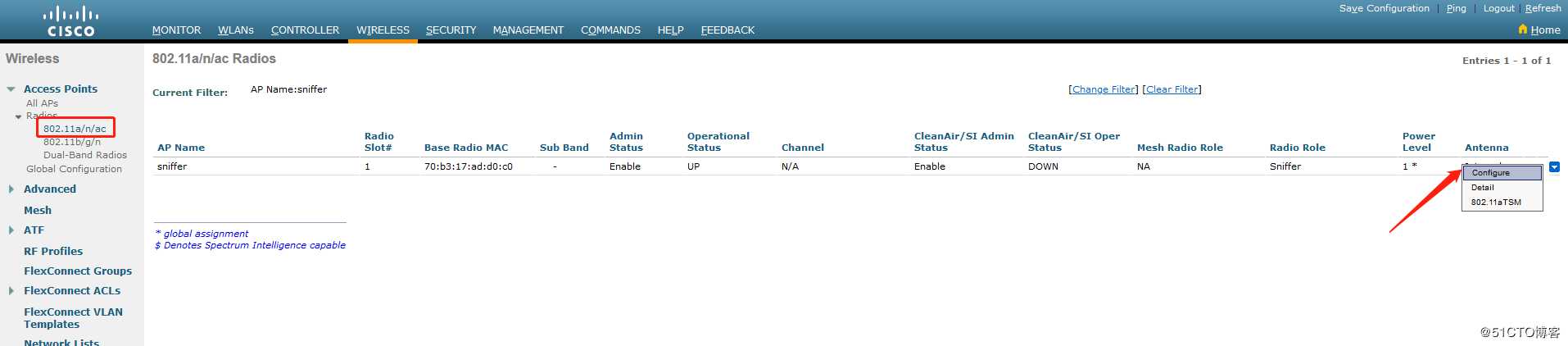

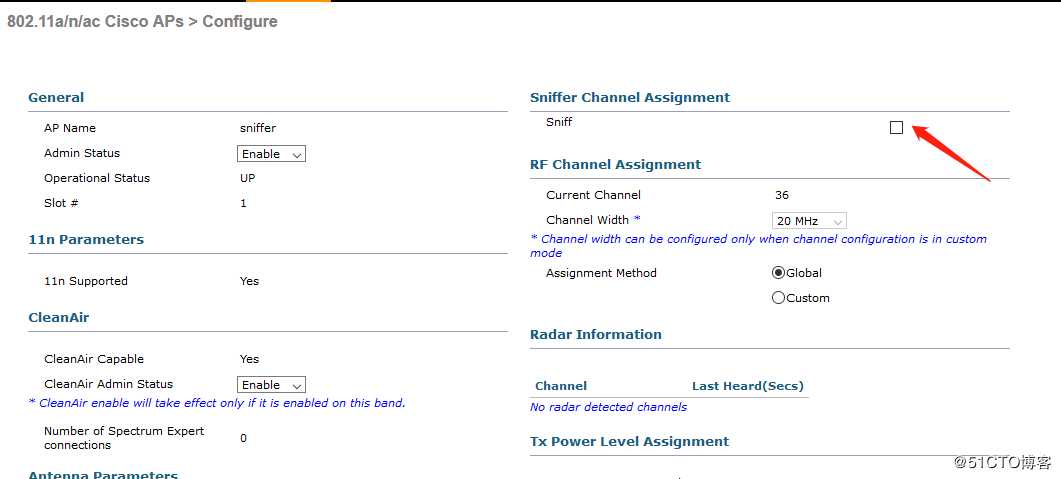

3.配置sniffer。需要嗅探哪个频段和信道的包,就进入对应的radios菜单,这里抓5GHz频段的包。进入802.11a/n/ac中,找到修改名称后的AP,sniffer。通过右边的蓝色小箭头,进入config中。

Sniffer channel Assignment中勾选sniff。

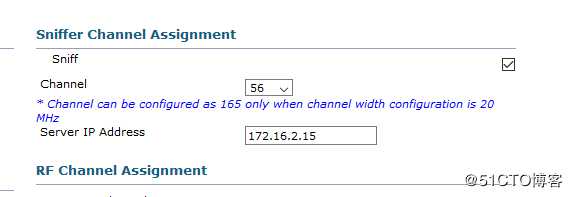

选择需要嗅探的信道,这里我收集channel 56的数据包。

Server IP Address填写要把嗅探的数据包发送给谁。Sniffer AP会以WLC的地址为源,向你填写的这个地址发送数据包。所以要保证抓包的设备和WLC的网段是可以正常通信的。这里我写的是我的笔记本的IP地址—172.16.2.15。

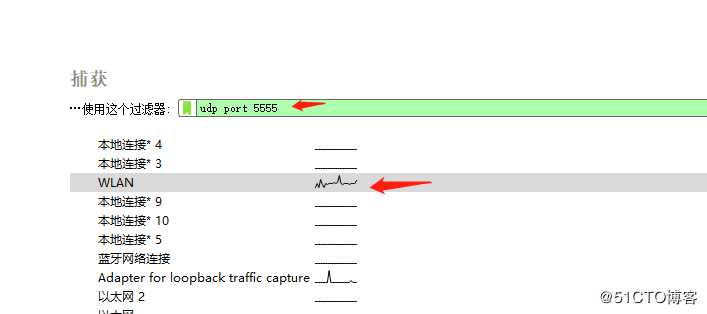

4.PC上开启wireshark,过滤udp 端口5555的包。因为嗅探到的包会很多,我们只需要过滤出udp 5555的就可以。当然你如果搞点其他的事情,就因需而异了。

选择我的无线网卡,开始抓包。

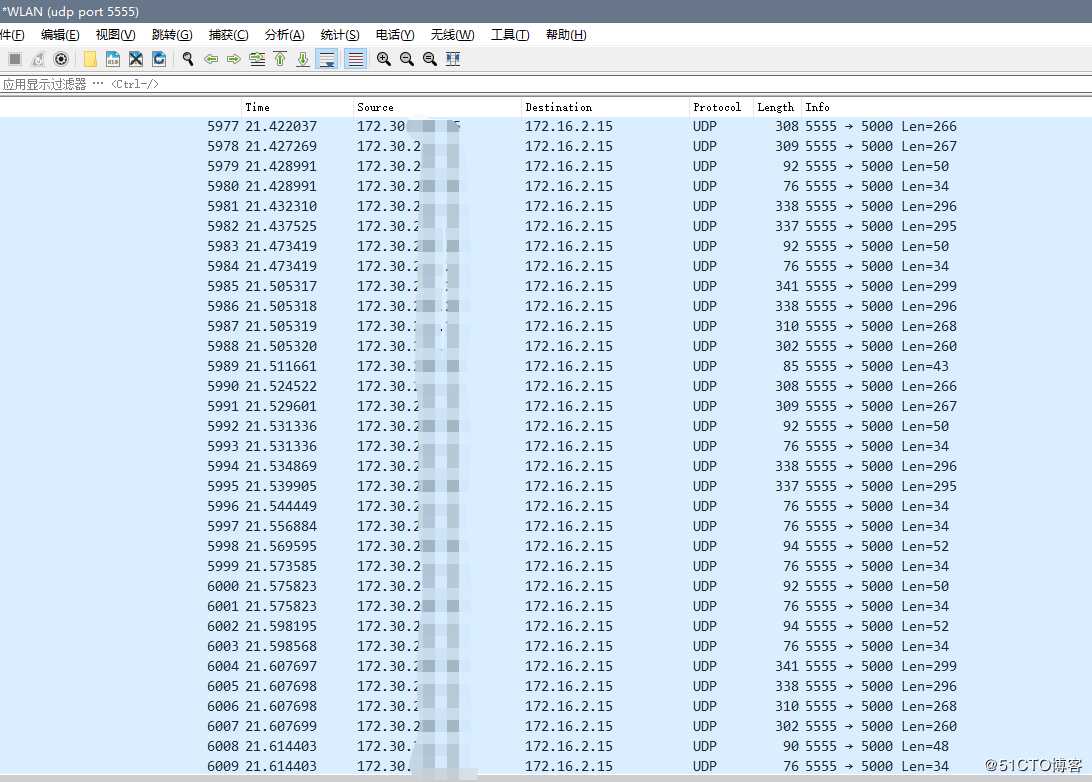

可以看到一堆源是WLC管理地址,目的是我PC无线网卡地址的包。

收集完成后,需要将数据包decode成PEEKREMOTE的模式才能变成802.11的报文。

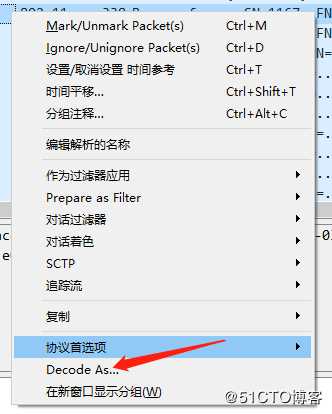

具体操作为在任意一个数据包上右键,点击Decode AS。

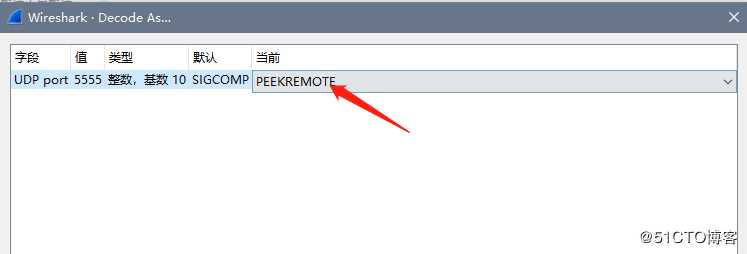

在弹出的对话框左下角点击+号,wireshark会自动匹配一条当前的报文decode,在最后的“当前”一列,选定为PEEKREMOTE,点击OK。

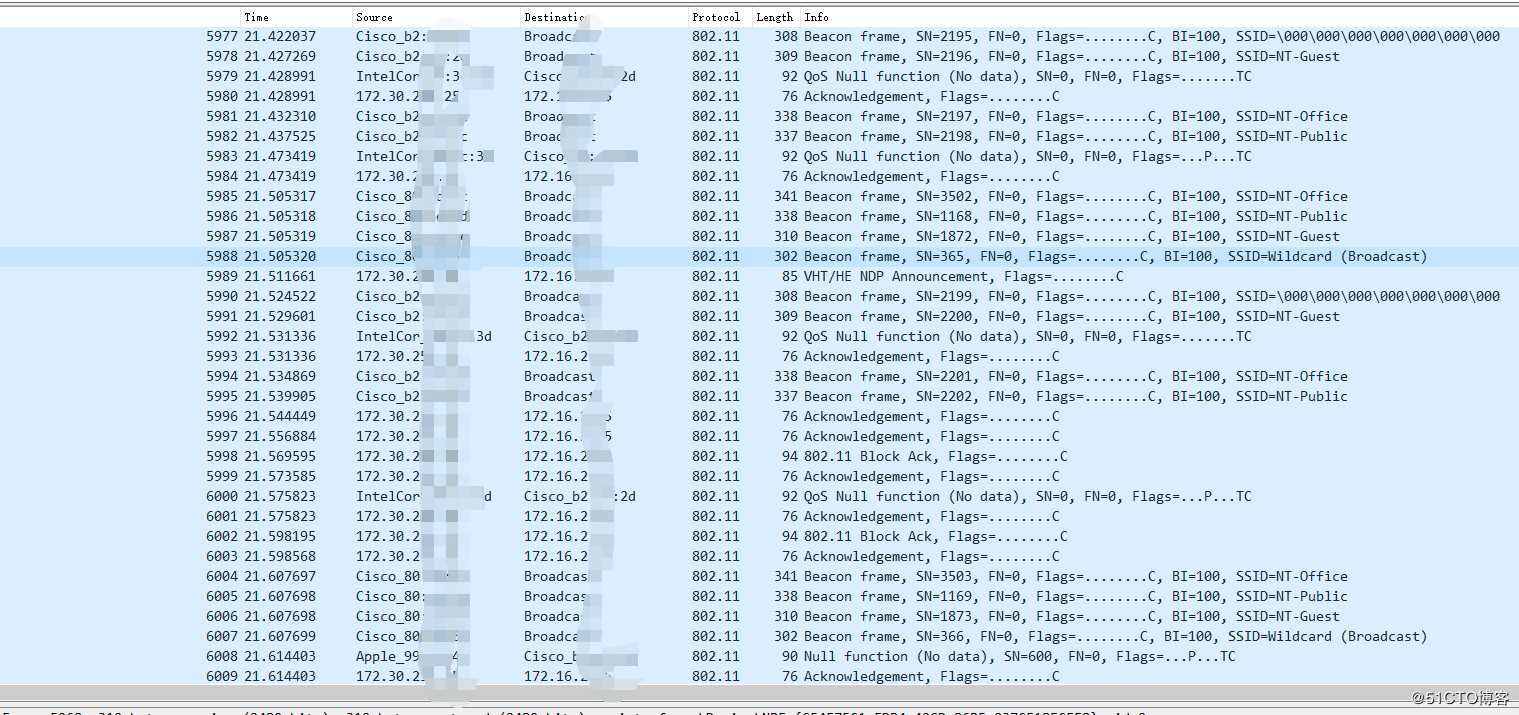

再看捕获到的报文,已经变成的802.11协议。

接下来,随便看了看,我也没看懂什么,还是把原始的报文发给原厂来做分析吧。

思科的官网文档中提供了多种嗅探的方式。链接搁在这,有兴趣的同学可以试试。

Fundamentals of 802.11 Wireless Sniffing

标签:指示灯 wireshark 有一个 清空 避免 地址 ref ip地址 开始

原文地址:https://blog.51cto.com/12754068/2509988