标签:配置文件 ram mamicode png 脚本 web 安全 body 用户

Apache 网站漏洞利用与安全防护修复方案分类专栏: 网站安全 网站被篡改 网站被黑 如何防止网站被黑 如何防止网站被侵入 网站安全服务 如何防止网站被挂马 网站安全防护服务 网站安全维护 APP安全 APP安全服务 移动端安全服务 网站安全问题 怎么查找网站漏洞 web网站安全服务 网站安全检测 ecshop漏洞修复 MetInfo漏洞修复 网站被黑怎么修复 网站安全***测试服务 网站漏洞检测服务 网站安全检测服务

版权

apache最近爆出的漏洞越来越多,旗下的solr产品存在远程服务器执行恶意代码漏洞,该漏洞产生的主要原因是因为apache dataimporthandler数据外部收集的一个端口模块,该模块支持从远程的地址进行通信,并多数据进行收集,正因为开放了远程地址,可导致***者构造恶意的代码对DIH进行脚本注入,从而让后端服务器对恶意代码进行了执行,!该漏洞可导致服务器被***,被***,关于该漏洞的详情我们SINE安全技术深入的带大家来分析:

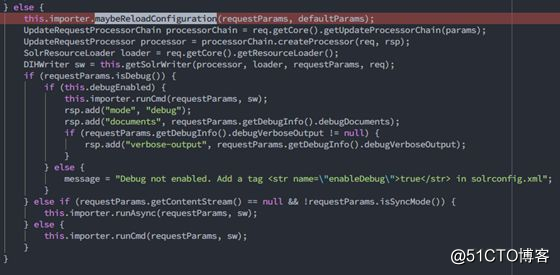

apache这个漏洞影响范围较广低于solr 8.2.0版本的都会受到漏洞的影响与***,本身这个solr模块就支持从远程的地址进行数据的收集与导入功能,当用户对dataimport进行使用的时候首先会调用handleRequestBody类,并将请求的模块进行重新配置,默认代码会对params.getDataConfig()参数里post值进行判断,当值为空就不会加载dataconfig里的配置,截图如下:

紧接着加载配置,对post值的相关参数进行赋值,像,datasoure,document等变量进行赋值,post里的自定义的参数会自动存入变量中,然后返回数据并保存,进行导入数据。

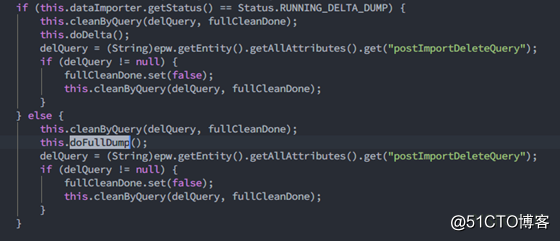

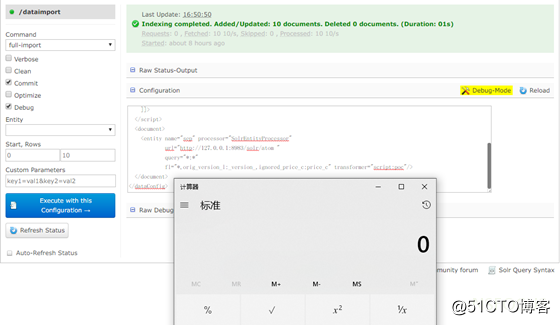

漏洞的产生就在这个里,***者构造恶意的代码在里,当dofulldump对齐解析并正则式的进行值转换,导致恶意代码被执行,这个可以写入很多java的类,apache并没有对内容进行安全过滤与限制,导致可以注入任意的恶意代码,使其服务器进行执行。我们构造了一个执行计算器的POC,我们截图看下利用的效果:

首先请各位网站,服务器的运维人员对当前的apache solr版本继续查看,登录solr的控制面板,可以查看到当前的版本,如果低于8.2.0,说明存在漏洞,将solr的版本升级到最新版本,也可以对apache配置文件进行修改,文件名是solrconfig.xml,配置文件里的datainport值都注释掉,关闭这个数据收集功能,有些网站,APP可能会使用到这个功能,在关闭后请检查网站的正常功能,是否收到影响,没有影响就关闭即可,关于该漏洞的修复与安全加固就到这里,愿我们的分享,能够帮助到更多使用apache solr的公司。

标签:配置文件 ram mamicode png 脚本 web 安全 body 用户

原文地址:https://blog.51cto.com/14149641/2557915